Backdoor e Reverse Shell são muito semelhantes, o que pode levar você a acreditar que eles são a mesma coisa. Mas não tenha pressa com conclusões sobre este ponto; nós fornecemos a você o abaixo orientação sobre a diferença entre os dois mecanismos.

O que é backdoor?

Backdoors são métodos de contornar as medidas de segurança de um computador que não são perceptíveis. Por exemplo, um backdoor de Trojan poderia fornecer acesso a um computador, rede, ou software por um usuário não autorizado. Ao contrário de outros vírus, backdoors penetrate the OS sob o disfarce de um driver ou outro programa que funciona em um nível deficiente. De acordo com o sistema hierárquico de anéis, backdoors residem no Ring 2 e execute com a mesma prioridade do núcleo do sistema operacional. Qualquer coisa em execução Anel 2 pode controlar todos os processos no Ring 3 e 4. A partir disso, vemos que a integração em um nível tão profundo permite que um invasor acesse todo o sistema.

Como funciona o backdoor?

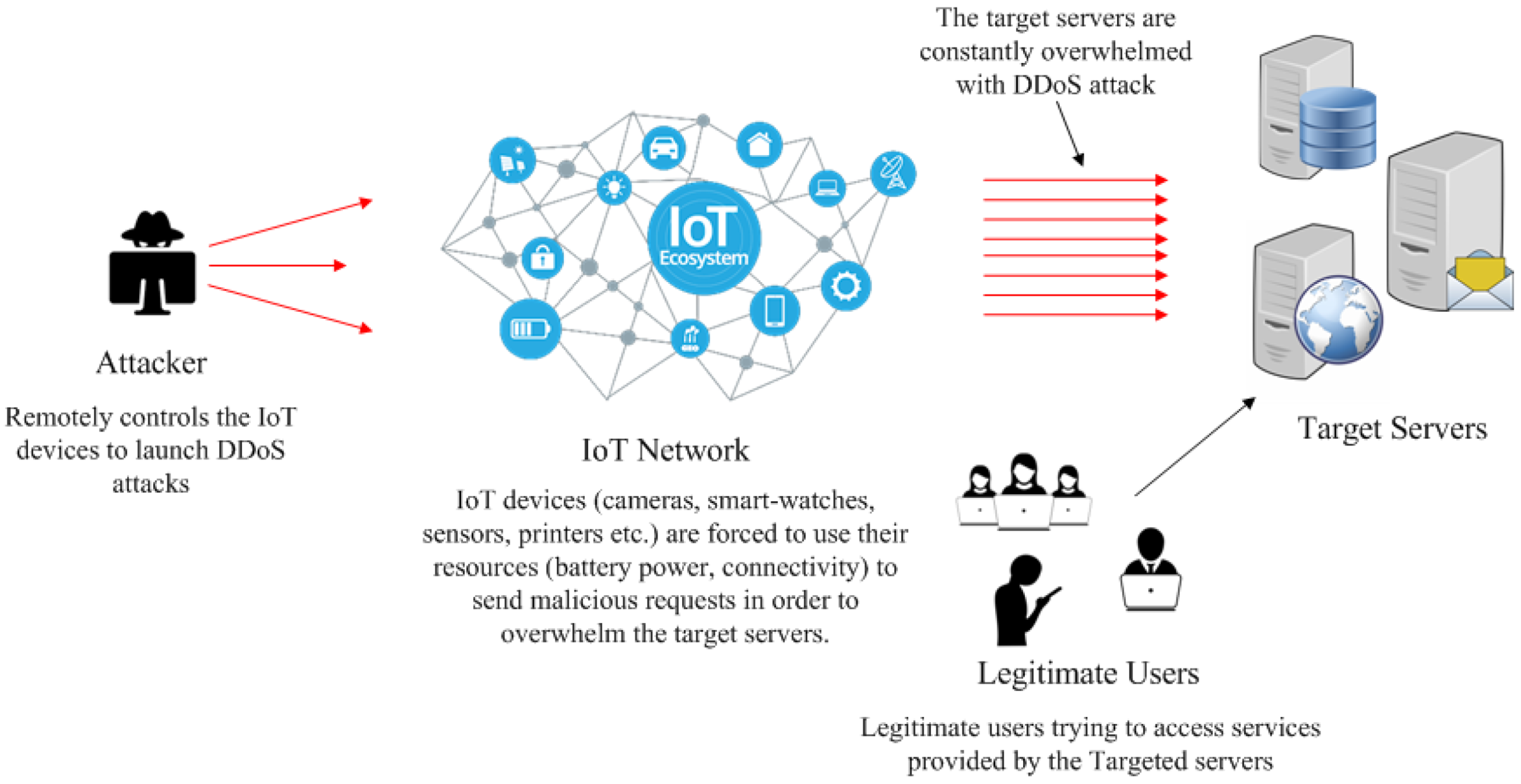

Computadores de botnets muitas vezes se tornam “zumbis” quando infectado por um backdoor. As máquinas controladas pela botnet continuam operando normalmente até receberem um comando do servidor de controle. Assim que um backdoor for aberto, variantes leves de backdoors geralmente surgem para ajudar a expandir a botnet. Máquinas disfarçadas de seus verdadeiros proprietários launch DDoS attacks e spam para alcançar o anonimato. Quando isso acontece, você pode ser banido de sites que nunca visitou. Mas esta é apenas uma maneira como funcionam os backdoors. Mas na maioria das vezes, ele envia spam consigo mesmo em um arquivo anexado ou link por meio de um PC infectado.

Por causa dos programas que podem instalar com um computador, os cibercriminosos costumam usar backdoors ativos para introduzir malware adicional nas vítimas’ sistemas. Isso nem sempre leva a novas injeções de vírus; no entanto, é possível sempre que alguém usa um backdoor.

O que é shell reverso?

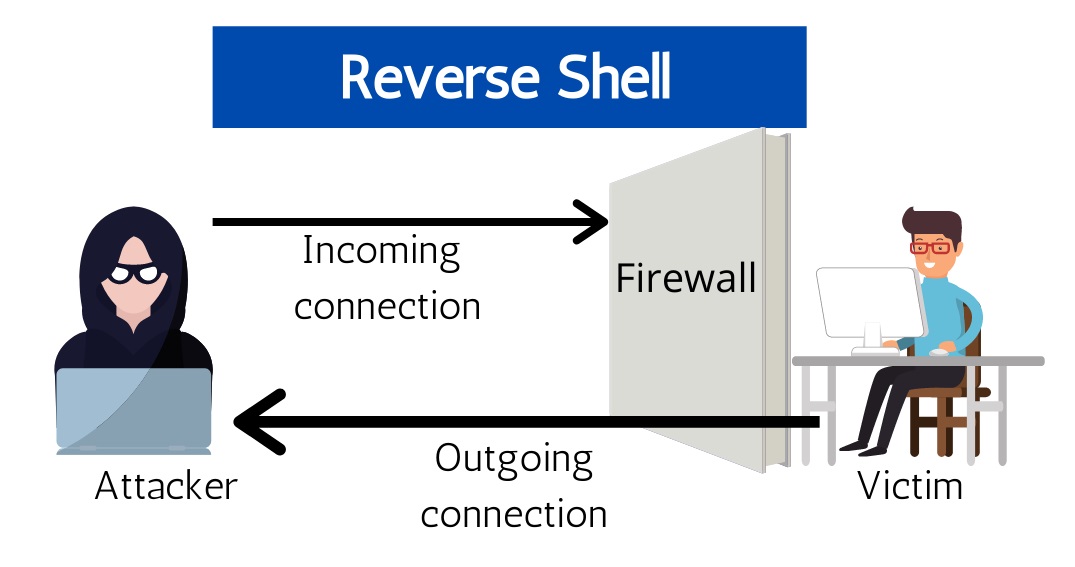

Os invasores assumem o controle de um sistema que foi comprometido ao obter acesso ao sistema operacional prompt de comando com comandos arbitrários para execução. Eles então usam esse acesso para obter privilégios maiores e assumir completamente o controle do sistema operacional. Os shells reversos permitem que bandidos se conectem a um computador remoto através de um firewall quando os métodos convencionais são impossíveis. No entanto, a maioria dos firewalls e conexões shell remotas são difíceis de contornar.

Como funciona o Shell reverso?

Para configurar um shell remoto típico, um computador controlado pelo invasor se conecta a um host de rede remoto e solicita uma sessão shell — isso é chamado de shell de ligação. Mas e se o host remoto não puder ser acessado diretamente, por exemplo, porque não possui IP público ou é protegido por firewall? Nesse caso, um shell reverso pode ser usado, onde o computador de destino inicia uma conexão de saída com um host de rede de escuta e estabelece uma sessão shell.

Shells reversos costumam ser a única maneira para gerenciar hosts atrás de um NAT remotamente, então eles têm fins administrativos legítimos. No entanto, os cibercriminosos também podem usá-los para executar comandos do sistema operacional em hosts protegidos por conexões de entrada de firewalls ou outros sistemas de segurança de rede. Por exemplo, o malware instalado em estações de trabalho locais via phishing emails ou sites maliciosos podem iniciar conexões de saída para servidores de comando e fornecer aos hackers recursos de shell reverso. No entanto, firewalls filtram o tráfego de entrada, portanto, as conexões de saída para servidores de escuta geralmente são bem-sucedidas.

Quais são as diferenças entre backdoor e shell reverso?

Backdoor é um termo mais geral. Por exemplo, a capacidade de fazer login em um sistema com uma senha padrão é uma porta dos fundos. Ainda, apenas lhe dá acesso não autorizado ao sistema, não é execução remota de código real ou shell remoto (a menos que o sistema forneça tal capacidade). Código especial que vaza dados secretos do sistema de destino também é um backdoor, mas não permite executar comandos no sistema de destino.

Um shell reverso executa um comando remotamente, e um backdoor é um shellcode ou exploits você planta em seu dispositivo para tornar possível um shell reverso. Backdoor também dá acesso, mas de outra forma. Também é usado como um malware completo, que pode aumentar a infecção ou modificar o sistema conforme necessário. E o shell reverso não dá mais acesso ao sistema infectado na rede. É um dos mecanismos que os hackers usam.