Backdoor:Win32/Bladabindi!ml é um nome de detecção genérico usado pelo Microsoft Defender. Refere-se especificamente a um malware backdoor conhecido como njRAT, capaz de invadir e controlar vítimas’ computadores. Em quais casos é um trojan perigoso e em quais casos é uma detecção de falso positivo, vamos entender neste artigo.

O que é backdoor:Win32/Bladabindi!ml?

Backdoor:Win32/Bladabindi!ml é a detecção do Windows Defender para malware njRAT, que é categorizado como backdoor. “Bladabindi” é um dos muitos nomes usados por empresas de antivírus para categorizar e identificar vários malwares, incluindo njRAT.

NjRAT é um trojan e pode ser instalado em um computador sem o conhecimento do usuário. Funciona como uma porta dos fundos, dando aos invasores acesso e controle remotos sobre o sistema infectado. Uma vez instalado, njRAT pode realizar várias atividades, incluindo collecting sensitive information, gravação de teclas digitadas, roubando senhas, interceptando tráfego, e até mesmo controlar a webcam e o microfone do computador.

Bladabindi!ml pode ser espalhado de várias maneiras. Isso inclui anexos de e-mail ou links maliciosos, downloads através de sites maliciosos, exploração de vulnerabilidades de software, ou engenharia social. Ele também pode se autopropagar infectando unidades USB conectadas a um computador infectado. Os cibercriminosos podem usar vários métodos para induzir os usuários a instalar o njRAT em seus computadores.

Análise de ameaças de backdoor Bladabindi

NjRAT apresenta várias versões, detectado em diferentes ataques. Apesar disso, eles não são muito diferentes em termos de suas capacidades e efeitos. Vamos dar uma olhada nos perigos que uma amostra típica do Bladabindi traz para o sistema.

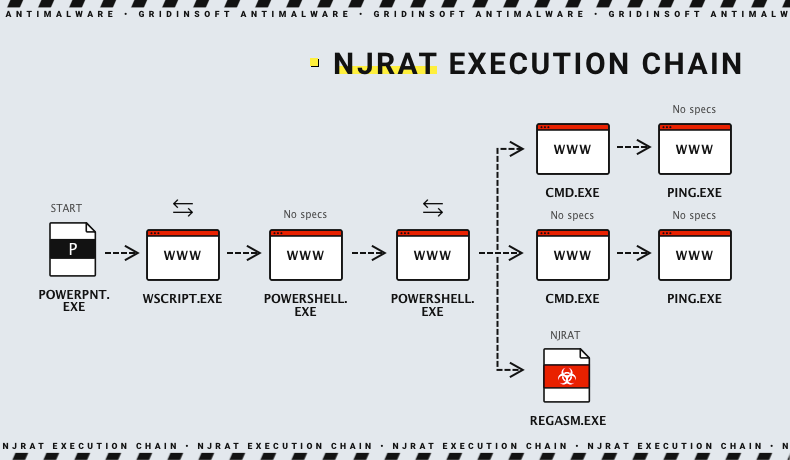

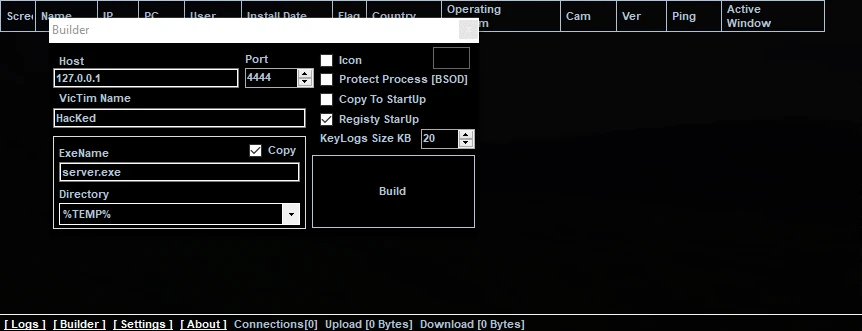

Evasão de lançamento e detecção

Bladabindi emprega várias técnicas para evitar a detecção no lançamento. Ele vem com seu próprio construtor, e antes de atacar, permite que hackers pré-configurar a carga útil às suas necessidades antes de ser entregue ao computador da vítima. Isso inclui o nome do arquivo executável, criação de chave de inicialização no registro, colocação de diretório dentro do sistema de destino, endereço IP do host, e porta de rede, entre outros.

Essa personalização permite que o njRAT contorne muitas verificações estáticas chamadas para evitar a detecção de antivírus. Adicionalmente, o malware utiliza vários .Ofuscadores NET, tornando seu código difícil de analisar tanto para humanos quanto para sistemas automatizados. Esses recursos tornam o njRAT um osso difícil de analisar e detectar e, obviamente, representa seu sucesso.

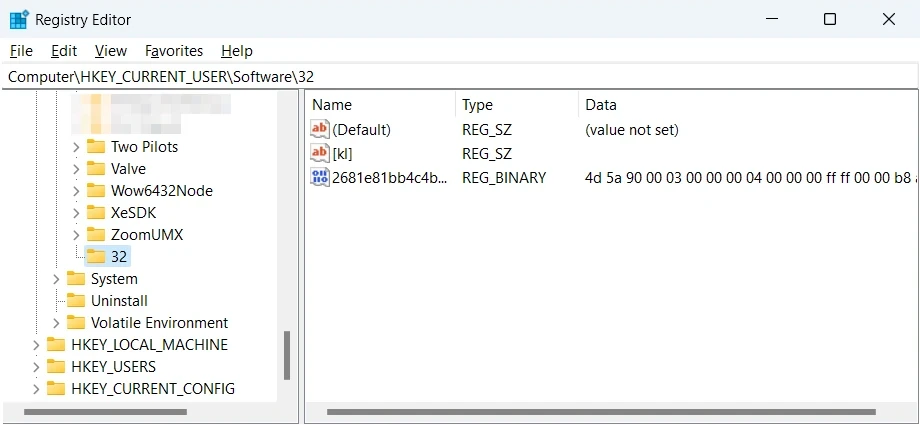

Estabelecendo Persistência

Após as verificações iniciais do sistema, o backdoor Bladabindi garante sua persistência no sistema infectado criando uma instância de inicialização, normalmente no “C:\ProgramDataMicrosoftWindowsMenu IniciarProgramasStartUp” diretório. Isso também manipula o registro do Windows criando uma chave com um nome exclusivo e um conjunto aleatório de caracteres e dígitos sob o “HKEY_CURRENT_USERSoftware32” colmeia. Essas ações garantem que o malware executa cada vez que o sistema é inicializado. Eles mantêm uma posição segura na máquina infectada mesmo após reinicializações.

Coleção de dados & Outra funcionalidade

Depois de finalizar os preparativos, njRAT, também conhecido como Bladabindi, executa algumas frases de destaque básicas para o servidor de comando. Dependendo da resposta, malware pode mudar para o modo inativo, comece a coletar dados do usuário ou extraia a carga adicional do servidor remoto. A lista geral de ações que ele pode executar é a seguinte:

- Executando comandos shell remotos

- Baixando e enviando arquivos

- Capturando capturas de tela

- Registrando pressionamentos de teclas

- Acesso à câmera e ao microfone

- Roubar credenciais de navegadores da web e aplicativos de criptografia de desktop

É Win32/Bladabindi!ml falso positivo?

Alguns programas podem ter recursos ou comportamentos que podem ser erroneamente considerados suspeitos pelo software antivírus. Como resultado, O Windows Defender mostra um falso positivo detecção. Isso pode ser devido ao uso de certas APIs, solicitações de rede, ou criptografia de dados que podem ser característicos de malware, mas também estão presentes em aplicativos legítimos.

Também é importante notar que o antivírus geralmente adiciona “!ml” até o final do seu nome – para indicar o uso do sistema de detecção de IA. Apesar disso é um método altamente eficaz, sem a confirmação de outros sistemas de detecção, é fácil fazer com que ele gere detecções de falsos positivos.

Como remover a porta dos fundos:Win32/Bladabindi!ml Vírus?

A maneira mais confiável de remover Backdoor:Win32/Bladabindi!ml é usar um programa antivírus confiável com bancos de dados de vírus atualizados. Eu recomendo um antivírus como Antimalware GridinSoft, é melhor detectar e remover até mesmo malware sofisticado como Bladabindi/njRAT.

Depois de remover Win32/Bladabindi!ml, é recomendado realizar verificações adicionais do sistema para garantir que todas as ameaças foram removidas com sucesso. E no futuro, fique atento ao navegar na Internet e baixar arquivos. Evite visitar sites suspeitos e abrir anexos de fontes não confiáveis.