Os operadores do ransomware BlackCat (também conhecido como ALPHV) publicaram capturas de tela de e-mails internos e videoconferências da Western Digital. Os hackers parecem ter mantido acesso aos sistemas da empresa mesmo depois que a Western Digital descobriu e respondeu ao ataque.

Deixe-me também lembrá-lo que escrevemos isso Gato preto Diz que atacou Creos Luxemburgo, Operador Europeu de Gasoduto, e também isso Especialistas vincularam BlackCat (ALPHV) ransomware para Matéria Negra e Lado escuro grupos.

Digital ocidental foi hackeado no final de março 2023. Em seguida, os invasores comprometeram a rede interna e roubaram os dados da empresa. Ao mesmo tempo, ransomware não foi implantado na rede Western Digital, e os arquivos não foram criptografados.

Como resultado deste ataque, os serviços em nuvem da empresa, incluindo nuvem, Minha página inicial na nuvem, Meu Cloud Home Duo, Meu sistema operacional em nuvem 5, Carregador sem fio SanDisk ibi e SanDisk Ixpand, bem como móvel, aplicativos de desktop e web relacionados a eles, não funcionou por quase duas semanas.

Deixe-me lembrá-lo que a mídia escreveu isso Western Digital My Cloud OS corrige vulnerabilidade crítica.

O fato de o incidente estar provavelmente relacionado a um ataque de ransomware foi relatado pela primeira vez por TechCrunch. Segundo jornalistas, os atacantes conseguiram roubar cerca de 10 TB de dados da empresa. Os hackers compartilharam amostras de dados roubados com o TechCrunch, incluindo arquivos assinados com chaves Western Digital roubadas, números de telefone da empresa não disponíveis publicamente, e capturas de tela de outros dados internos.

A primeira declaração de hackers sobre o ataque à WD

Embora os atacantes alegassem que não estavam associados ao grupo ALPHV, logo apareceu uma mensagem no site do grupo de hackers informando que os dados da Western Digital seriam publicados em domínio público se a empresa não pagasse o resgate.

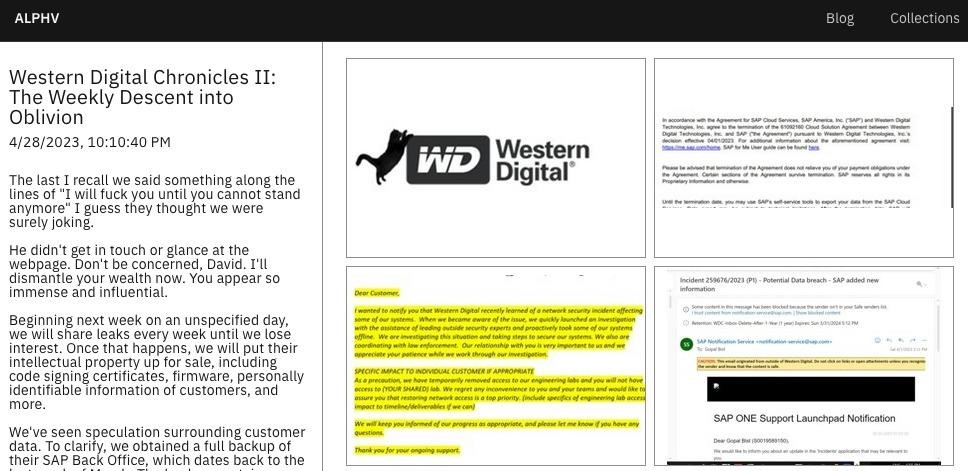

Como pesquisador de segurança da informação Dominic Alvieri agora relata, em um esforço para pressionar a empresa afetada, os hackers lançaram 29 capturas de tela contendo e-mails, documentos e videoconferências relacionados à resposta da Western Digital a este ataque. Desta maneira, os invasores deram a entender que mantiveram o acesso a alguns sistemas Western Digital mesmo depois que o hack foi descoberto (provavelmente até abril 1, 2023).

Então, uma captura de tela inclui uma “declaração de participação na mídia”, e a outra é uma carta sobre funcionários que “vazam” informações sobre o ataque a jornalistas.

Uma nova mensagem dos invasores também está anexada a este dreno, em que afirmam ter informações pessoais dos clientes da empresa e um backup completo de Backoffice SAP.

Os hackers dizem que se a Western Digital não pagar o resgate, eles vão liberar os arquivos roubados toda semana. Eles também ameaçam vender a propriedade intelectual roubada da empresa no mercado negro, incluindo firmware, certificados de assinatura de código, e clientes’ informações pessoais.