O código-fonte do bootkit BlackLotus UEFI, que foi anteriormente vendido na dark web por $5,000, foi descoberto por analistas da Binarly no GitHub. Os pesquisadores dizem que as fontes vazadas não estão totalmente completas e contêm principalmente um rootkit e um bootkit para contornar o Secure Boot..

O que é o bootkit BlackLotus?

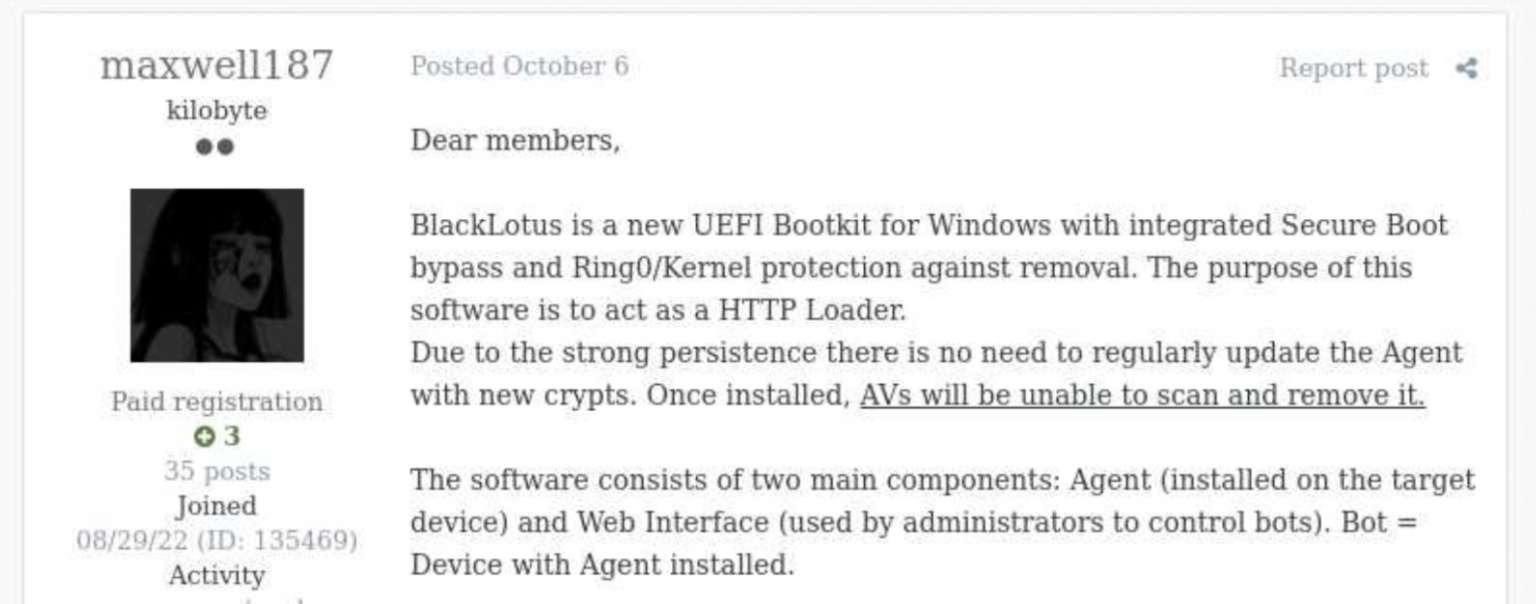

Lotus preta foi visto pela primeira vez em outubro 2022. Seu vendedor alegou que o bootkit tinha um bypass de inicialização segura integrado, proteção integrada contra exclusão de Ring0/Kernel, e também executou em modo de recuperação e modo de segurança. O malware está equipado com antivirtualização, anti-depuração e ofuscação, o que complica sua detecção e análise. Também, de acordo com o vendedor, o software de segurança não consegue detectar e destruir o bootkit, uma vez que é executado na conta SYSTEM dentro de um processo legítimo.

Além disso, BlackLotus é capaz de desativar mecanismos de segurança nas máquinas alvo, incluindo integridade de código protegido por hipervisor (HVCI) e Windows Defender, bem como ignorar o controle de conta de usuário (UAC). A carga útil tem um tamanho de 80 quilobytes, é escrito em assembler e C, e pode determinar a cerca geográfica da vítima para evitar a infecção de máquinas nos países da CEI. Ano passado, o malware foi colocado à venda por $5,000, com cada nova versão custando outro $200.

Mais tarde, a ameaça foi estudado por analistas da ESET. Eles confirmaram que o bootkit ignora facilmente o Secure Boot e usa o Queda de bastão vulnerabilidade (CVE-2022-21894) de um ano atrás para ganhar uma posição no sistema.

Como funciona a exploração?

Foi destacado que Microsoft corrigi esse problema em janeiro 2022, mas os invasores ainda podem explorá-lo porque os binários assinados afetados não foram adicionados ao lista de revogação. Segundo analistas, BlackLotus é o primeiro caso documentado de abuso desta vulnerabilidade.

Mais tarde, Especialistas da Microsoft, durante a análise de dispositivos comprometidos com BlackLotus, identificou uma série de recursos que permitem detectar infecções e descreveu em detalhes possíveis indicadores de comprometimento.

Eles também descobriram que o BlackLotus explora outra vulnerabilidade, CVE-2023-24932, que também está relacionado a ignorar a proteção de inicialização segura. Apesar de bug foi corrigido em maio deste ano, esta atualização foi desativada por padrão, e a Microsoft exigiu que os usuários do Windows realizassem uma instalação manual muito complicada dessa correção.

Desde que a empresa avisou que a instalação incorreta do patch pode fazer com que o Windows pare de iniciar e não possa ser restaurado, mesmo a partir da mídia de instalação, muitas pessoas optaram por não instalar os patches, deixando dispositivos vulneráveis a ataques.

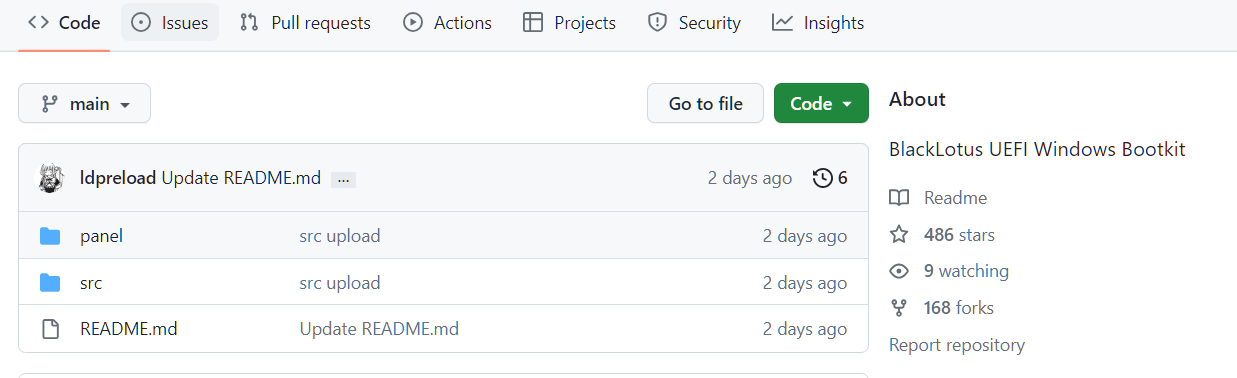

BlackLotus UEFI Bootkit vazou para o GitHub

Como Binarmente especialistas agora dizem, o código-fonte do BlackLotus vazou para GitHub por um usuário com o apelido Yukari. Ele escreve que o código-fonte foi alterado e não explora mais a vulnerabilidade Baton Drop. Em vez de, BlackLotus usa o lambe-botas Rootkit UEFI, que se baseia no CosmicStrand, LuaBounce, e ESPECTRO UEFI APTO rootkits.

Ele explica que os métodos usados no bootkit não são mais novos, mas o vazamento do código-fonte permitiria que os invasores combinassem facilmente o bootkit com novas vulnerabilidades, conhecidos e desconhecidos.

Como o código-fonte do BlackLotus UEFI Bootkit agora está disponível para todos, é possível que, com a sua ajuda, os hackers consigam criar malware mais poderoso que possa contornar as medidas existentes e futuras para combater tais ameaças.