Especialistas da ESET relataram que o bootkit BlackLotus UEFI, que é vendido em fóruns de hackers por cerca de $ 5,000, é realmente capaz de ignorar a proteção de inicialização segura.

Segundo pesquisadores, o malware representa uma ameaça até mesmo para máquinas totalmente atualizadas que executam o Windows 11 com UEFI Modo de segurança habilitado.

Deixe-me lembrá-lo de que também escrevemos isso Especialistas descobriram espectro Bootkit UEFI usado para espionagem, e também isso O especialista contou como ele invadiu uma usina nuclear.

Lotus preta foi visto pela primeira vez em outubro 2022. Seu vendedor alegou que o bootkit tinha um bypass de inicialização segura integrado, proteção integrada contra exclusão de Ring0/Kernel, e também executou em modo de recuperação e modo de segurança.

Além disso, o vendedor alegou que o malware está equipado com antivirtualização, anti-depuração e ofuscação, o que complica sua detecção e análise. Também, de acordo com suas declarações, o software de segurança não consegue detectar e destruir o bootkit, uma vez que é executado na conta SYSTEM dentro de um processo legítimo.

Além disso, Black Lotus é supostamente capaz de desabilitar mecanismos de segurança em máquinas alvo, incluindo integridade de código protegido por hipervisor (HVCI) e Windows Defender, bem como ignorar o controle de conta de usuário (UAC).

Os especialistas que o descobriram escreveram que o Black Lotus tem um tamanho de 80 quilobytes, é escrito em assembler e C, e pode determinar a cerca geográfica da vítima para evitar a infecção de máquinas nos países da CEI. O malware é colocado à venda por $5,000, e cada nova versão custará outra $200.

Deixe-me lembrá-lo de que naquela época os especialistas admitiram que todos os recursos acima do Black Lotus nada mais eram do que um golpe publicitário, e na realidade o bootkit está longe de ser tão perigoso. Infelizmente, essas suposições não foram confirmadas.

Como ESET especialistas em segurança da informação, que estudam o malware desde o outono passado, agora informe, rumores de que o bootkit ignora facilmente a inicialização segura “agora se tornaram uma realidade”. De acordo com eles, o malware usa uma vulnerabilidade de um ano CVE-2022-21894 para ignorar a inicialização segura e ganhar uma posição no sistema.

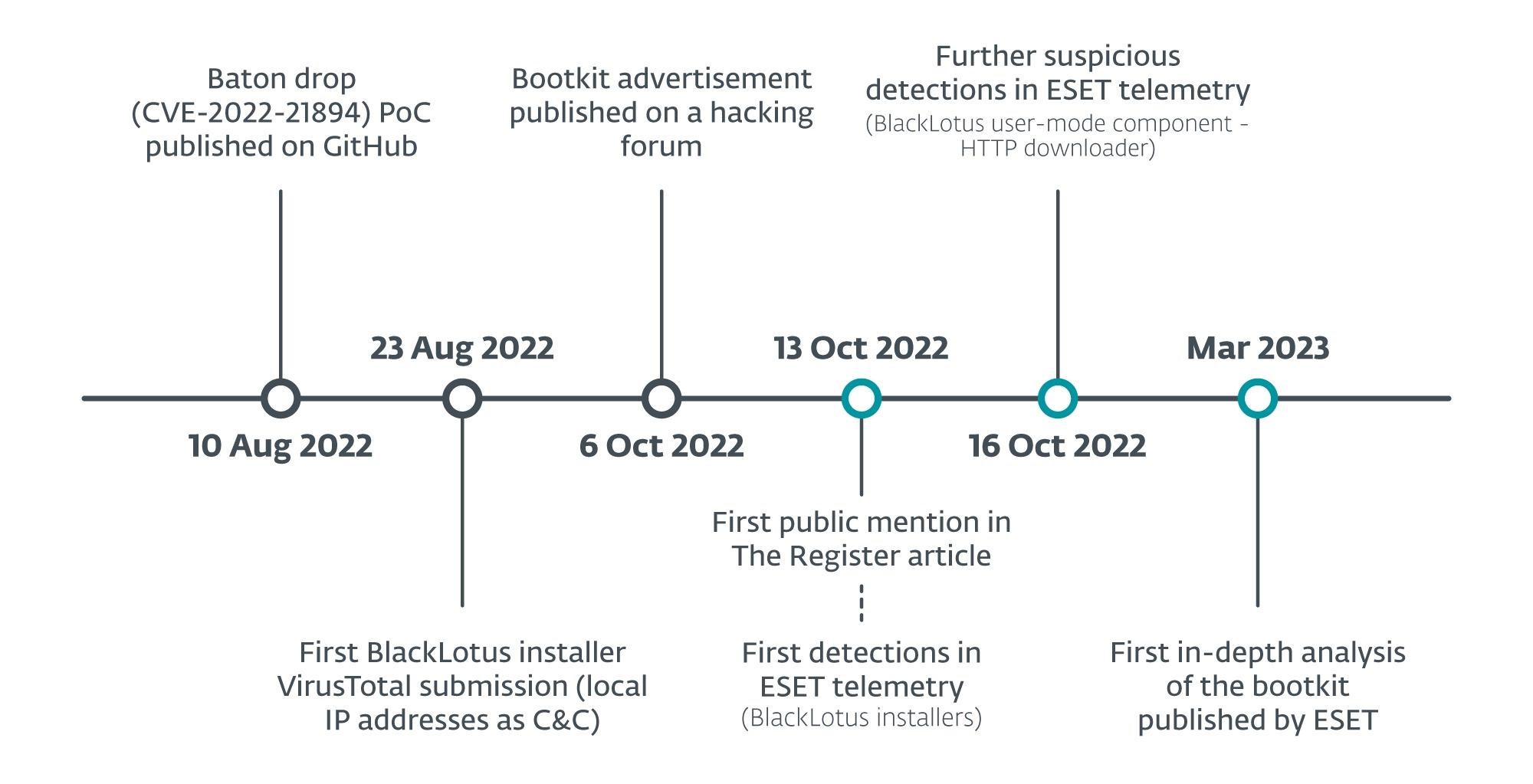

Cronologia da vulnerabilidade ao bootkit

Microsoft corrigi esse problema em janeiro 2022, mas os invasores ainda podem explorá-lo porque os binários assinados afetados não foram adicionados ao Lista de revogação UEFI. Segundo analistas, este é o primeiro caso documentado de abuso desta vulnerabilidade.

Provavelmente, especialistas em segurança da informação significam ataques como Traga sua própria vida – traga seu próprio driver vulnerável.

Pior ainda, o Exploração PoC para esta vulnerabilidade está disponível desde agosto 2022, para que outros cibercriminosos possam em breve tirar vantagem do problema.

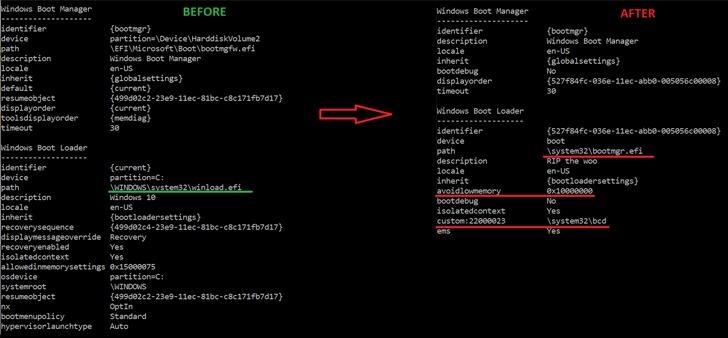

A maneira exata como o bootkit é implantado ainda não está clara, mas o ataque começa com o componente instalador, que é responsável por gravar arquivos na partição do sistema EFI, desabilitando HVCI e BitLocker, e então reiniciando o host.

Os pesquisadores dizem que depois de explorar CVE-2022-21894, Black Lotus desativa mecanismos de proteção, implanta um driver de kernel e um carregador HTTP. O driver do núcleo, entre outras coisas, protege os arquivos do bootkit contra exclusão, enquanto o bootloader se comunica com o servidor de controle e executa a carga útil.

Embora os pesquisadores não vinculem o malware a nenhum grupo de hackers ou governo específico, eles observam que os instaladores do Black Lotus que analisaram não funcionarão se o computador infectado estiver localizado na Armênia, Bielorrússia, Cazaquistão, Moldávia, Romênia, Rússia, e Ucrânia.