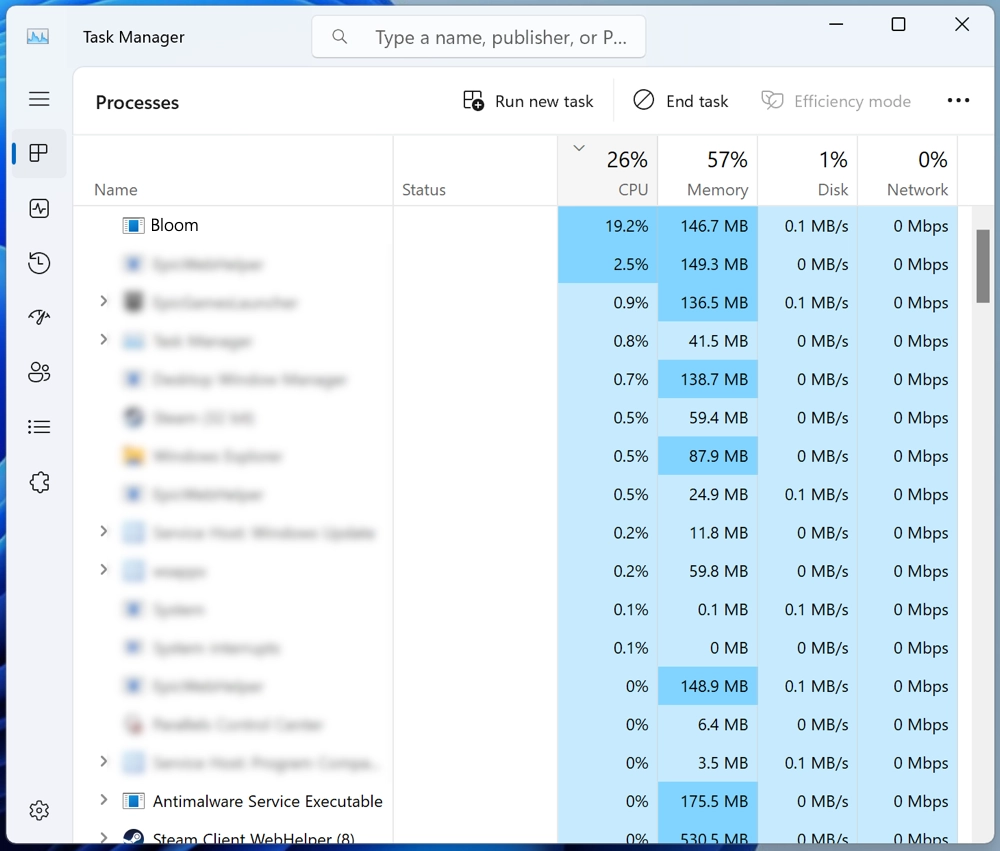

Bloom.exe é um mineiro malicioso que se disfarça como um processo legítimo. Seu trabalho é usar o dispositivo da vítima para extrair criptomoedas para fraudadores. O sinal mais visível da sua presença, além do processo no Gerenciador de Tarefas, é uma carga de CPU extremamente alta que vem dele. Isso efetivamente torna seu sistema inutilizável, causando travamentos e até travamentos.

Visão geral do minerador Bloom.exe

Bloom.exe é um processo criado por malware mineiro de moedas. Esta classe de malware explora o hardware do sistema da vítima para extrair criptomoedas. O nome “Bloom.exe” serve apenas para fazer o malware parecer um processo legítimo e confundir o usuário. Como mineiros maliciosos deste tipo, ele mina Monero ou DarkCoin, com todos os lucros indo para o invasor.

O minerador Bloom.exe monitora o uso do sistema e ajusta seu consumo de recursos de acordo. Isso torna menos perceptível, já que não consome todos os recursos disponíveis como outros mineradores fazem. Adicionalmente, Bloom.exe é capaz de usar recursos de GPU, melhorando a eficácia do processo de mineração, e dificultando a detecção da atividade de malware (se você não está jogando ou não presta atenção aos níveis de ruído do ventilador).

Métodos de propagação

Quanto à distribuição, Bloom.exe é semelhante a outros mineradores. É distribuído principalmente sob o disfarce de software legítimo. O segundo, mas um método quase tão popular são os downloads drive-by e software ilegal, como jogos piratas ou programas crackeados.

Um método de distribuição menos eficaz, mas não menos popular is malvertising. Os fraudadores podem sequestrar os resultados da pesquisa de alguns softwares populares, permitir que os usuários acessem seus sites em vez dos genuínos. E em vez de obter o instalador de um programa, usuários baixam e executam malware, com o minerador Bloom.exe estando entre eles.

Análise técnica

Vamos dar uma olhada mais de perto em como esse mineiro se comporta. Na verdade, a maioria dos malwares de mineradores se comporta de forma bastante semelhante, independentemente de serem independentes ou baseados no XMRig ou em outro projeto de código aberto bem conhecido.

Tradicionalmente, o malware inicia seu ciclo de vida verificando um ambiente virtual, caixa de areia, ou ferramentas de depuração. Para fazer isso, nosso exemplo verifica as seguintes chaves de registro:

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\AppCertDlls

Essas chaves contêm algumas configurações do sistema e políticas de segurança do Windows. Além de fazer essas verificações, esse malware geralmente tem seu código compactado, criptografado e ofuscado. Esses “passiva” medidas de proteção tornam o Bloom.exe um osso duro de roer para antivírus básicos.

Comunicação C2

O malware usa vários endereços para comunicações, Incluindo TCP 204.79.197.203:443, que pertence à Microsoft. Isto possivelmente ocorre porque as fraudes usam alguns dos serviços em nuvem que a MS oferece a qualquer pessoa. Apesar de serem fáceis de derrubar, também é fácil criar novos. Existem também vários endereços que poderiam pertencer ao servidor de comando:

https://pdfcrowd.com/?ref=pdf

https://pdfcrowd.com/doc/api/?ref=pdf

https://gettodaveriviedt0.com/secur3-appleld-verlfy1/?16shop

Carga útil

Depois de todas as verificações e comunicações, o malware lança uma carga útil no sistema. Ele também carrega um grande número de arquivos no %windir%\System32\ pasta, entre os quais estão:

C:\Windows\System32\OHcvDRK.exe

C:\Windows\System32\ROKnunx.exe

C:\Windows\System32\TAtNGGl.exe

C:\Windows\System32\WQDfJPu.exe

Estas são apenas uma pequena parte do que o malware traz para o sistema; quanto mais tempo o malware fica ativo – mais desses arquivos aparecerão. Dentro desses arquivos estão módulos que permitem determinadas funcionalidades, ou configurações de mineração.

Como remover Bloom.exe?

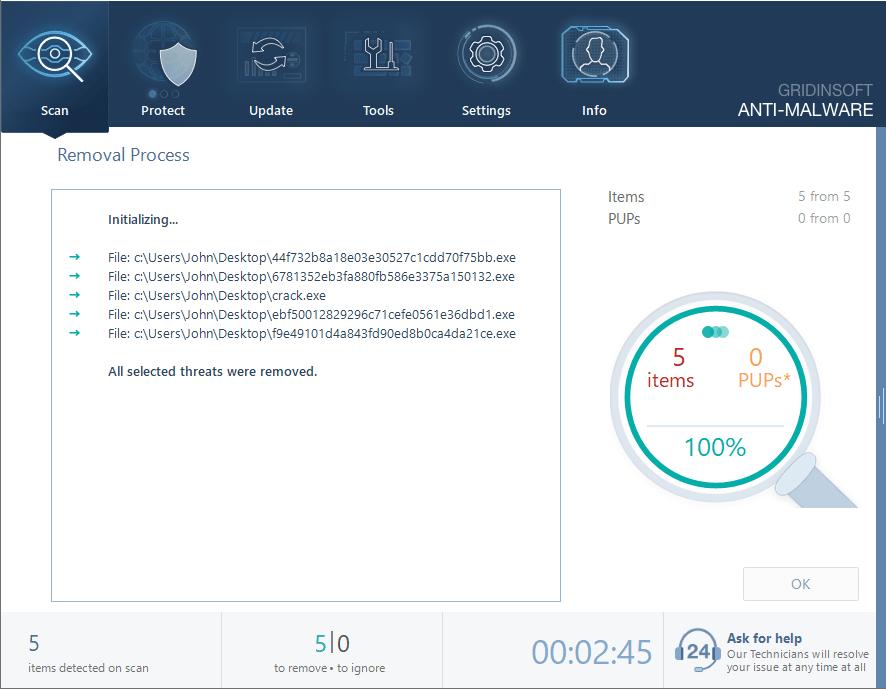

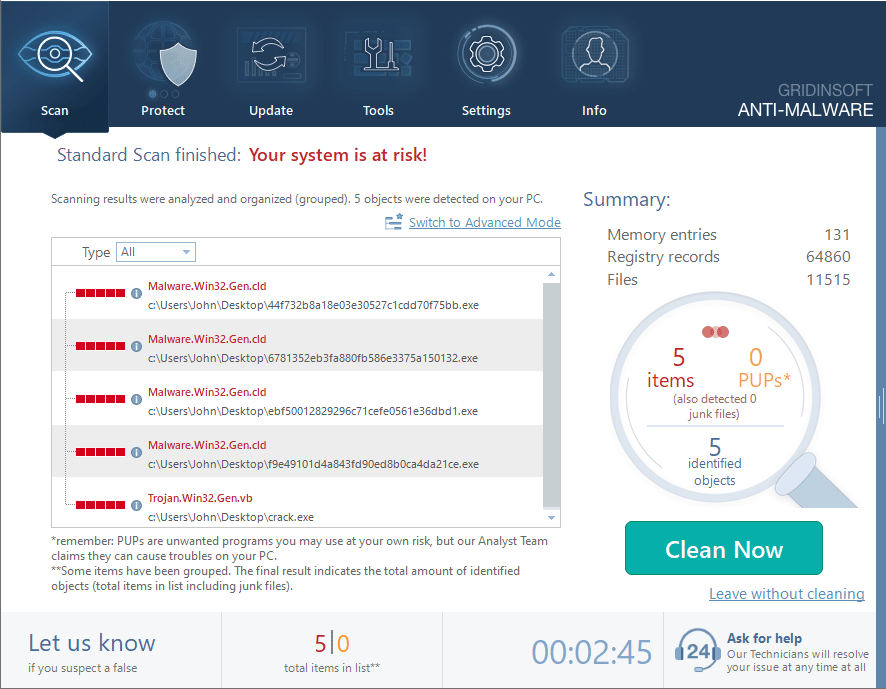

Para remover efetivamente Bloom.exe, Eu recomendo usar GridinSoft Anti-Malware, pois detectará e interromperá facilmente qualquer programa malicioso, incluindo este mineiro. Ao contrário da remoção manual, este programa encontrará cada elemento do malware, garantindo que não voltará.

Baixe e instale GridinSoft Anti-Malware clicando no botão abaixo. Após a instalação, execute uma verificação completa: isso irá verificar todos os volumes presentes no sistema, incluindo pastas ocultas e arquivos de sistema. A digitalização levará cerca de 15 minutos.

Após a varredura, você verá a lista de elementos maliciosos e indesejados detectados. É possível ajustar as ações que o programa antimalware realiza para cada elemento: clique “Modo avançado” e veja as opções nos menus suspensos. Você também pode ver informações estendidas sobre cada detecção – tipo de malware, efeitos e fonte potencial de infecção.

Clique “Limpa agora” para iniciar o processo de remoção. Importante: o processo de remoção pode levar vários minutos quando há muitas detecções. Não interrompa este processo, e você terá seu sistema limpo como novo.