Repórteres de computador bipando chamou atenção a um caso interessante que ocorreu como parte da recompensa de bugs do programa Monero no HackerOne. Bughunter roubou uma exploração de vulnerabilidade do Monero descoberta por outra pessoa e recebeu uma recompensa.

A publicação observa que a caça aos bugs não é apenas uma boa causa que beneficia a comunidade, mas também uma indústria multimilionária. Como resultado, alguns podem tentar abusar de plataformas como HackerOne e Bugcrowd, projetado para promover a ética, confiança e responsabilidade entre profissionais de segurança da informação, para seu próprio ganho financeiro.

Fim-de-semana passado, O especialista em segurança cibernética Guido Vranken descobriu que Everton Melo usou uma cópia de um exploit que ele criou para relatar uma vulnerabilidade no programa Monero bug bounty no HackerOne. A vulnerabilidade que Vranken encontrou no libzmq 4.1 Series de volta 2019 era um bug crítico de estouro da área de transferência (CVE-2019-6250). O pesquisador notificou os desenvolvedores sobre isso em janeiro 2019.

“Haha alguém literalmente copiou e colou minha libzmq + exploração de análise no [HackerOne] recompensa de bug e pegou o dinheiro”, - Vranken escreveu no Twitter.

Embora os engenheiros da HackerOne já tenham detectado e fechado relatórios plagiados, sempre existe a possibilidade de erro acidental do funcionário. Atualmente, os desenvolvedores do Monero já informaram que não podem devolver o valor já pago ao plagiador:

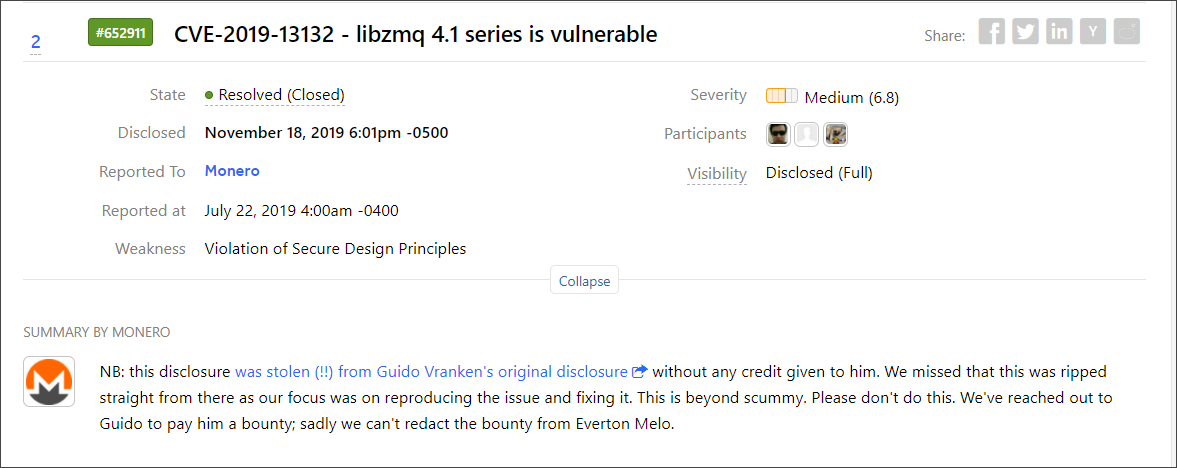

“Este relatório foi roubado (!!) do relatório de vulnerabilidade original de Guido Vranken sem qualquer menção aos seus méritos. Ignorámos o facto de o relatório ter sido redesenhado a partir daí, enquanto nos concentramos em reproduzir o problema e corrigi-lo. Isso é uma maldade incrível. Por favor, não faça isso. Entramos em contato com Guido para pagar-lhe uma taxa, e infelizmente não podemos retirar a taxa do Everton Melo.”

Interessantemente, após um exame mais detalhado do relatório, os desenvolvedores determinado que o 4.1 Series, aparentemente, não é afetado pelo CVE-2019-6250 problema, mas é definitivamente vulnerável ao CVE-2019-13132 emitir, e por isso foi decidido que Melo ainda tem direito a uma recompensa. Pela mesma razão, o título do relatório sobre HackerOne foi alterado para CVE-2019-13132 em vez de CVE-2019-6250.

Deixe-me lembrá-lo de que o Google recruta uma equipe de especialistas para encontrar bugs em aplicativos Android.