capitão, uma empresa internacional de terceirização de processos de negócios com sede em Londres, foi hackeado recentemente. Os usuários notaram eventos estranhos na empresa no início deste mês, mas a confirmação apareceu apenas em abril 20, 2023. A gangue de ransomware Black Basta postou Capita entre outras vítimas em seu site de vazamento Onion.

O que é Capita?

Capita é uma empresa para terceirização de processos de negócios. Gestão de backoffice, financeiro, assessoria de tesouraria e gestão, gestão de propriedades e infraestrutura – tudo isso. Ser a maior empresa do seu setor no Reino Unido, tem clientes de todo o mundo, incluindo grandes empresas e até governos. De acordo com seus últimos relatórios, a empresa tem mais de £ 6,5 bilhões em contratos com organizações governamentais. Apesar de um sucesso tão brilhante, a empresa tinha sua própria história de fracassos – menores, mas lembrando daqueles. E parece que presenciamos mais um caso em que seu nome será mutilado com uma letra “r” extra.

Capitão hackeado, Gigabytes de dados vazados

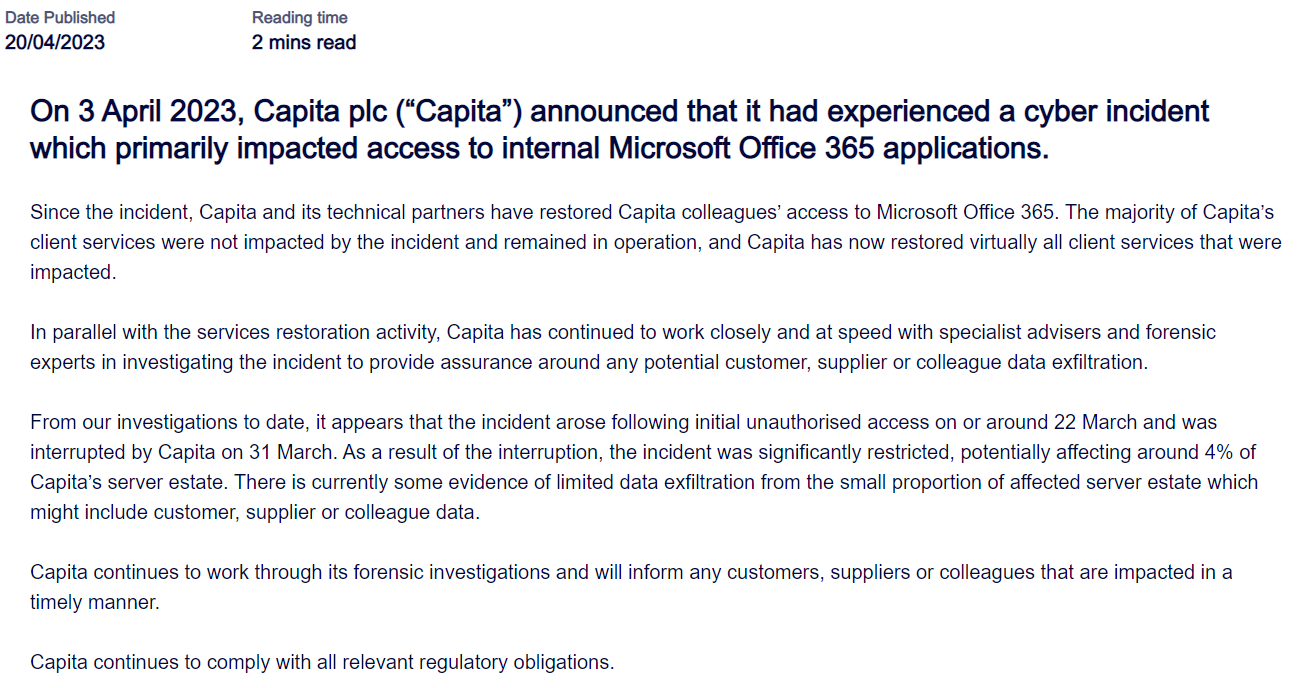

No início de abril 2023, Os executivos da Capita alegaram o “pequeno incidente de segurança”. Mais tarde, eles divulgaram que este “pequeno incidente” envolveu a implantação de ransomware. A gangue exata divulgou o ataque bem-sucedido adicionando Capita à sua lista em seu site Darknet. No entanto, a empresa não teve pressa em nomear o intruso e enumerar as consequências. Até abril 20, quando outra notificação oficial foi lançada, a empresa estava rejeitando qualquer reclamação sobre vazamento de dados. No entanto, ainda afirma apenas sobre um pequeno vazamento – ao contrário do que pode ser encontrado nas amostras de dados publicadas por hackers.

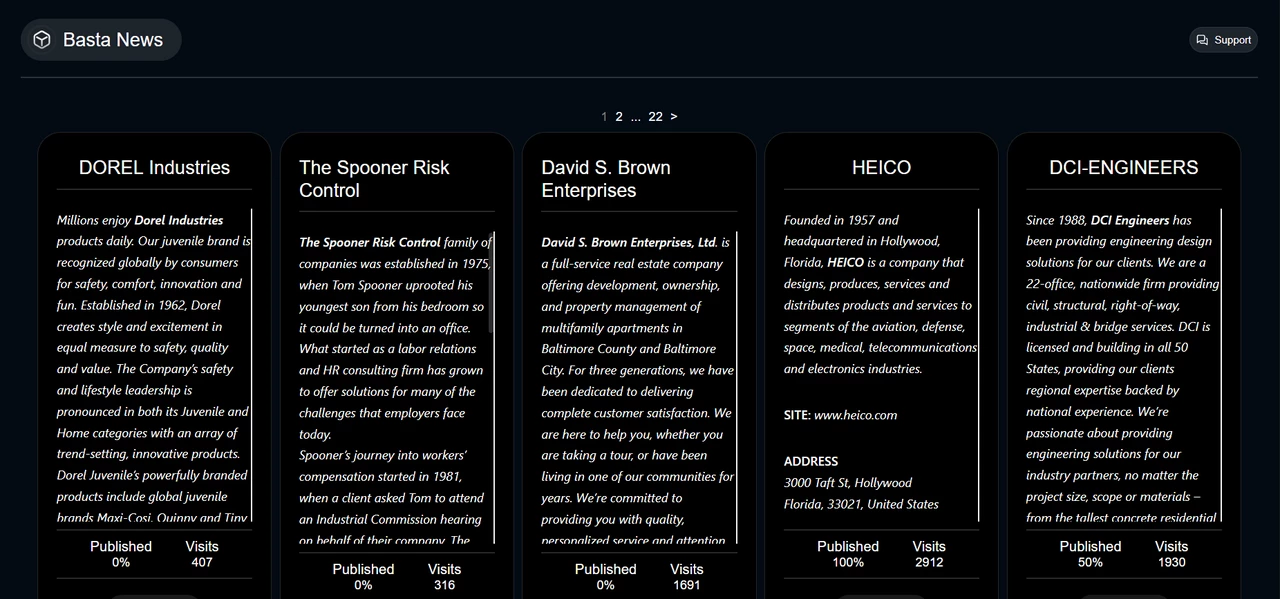

Esse, no entanto, contradiz as outras evidências do ataque. Black Basta não é uma gangue de “atropelar e fugir”; além de cifrar, eles geralmente roubam uma certa quantidade de dados. Na média, essa gangue captura cerca de 500 GB de dados de cada uma de suas vítimas. Então, seguindo métodos de dupla extorsão, eles pedem um resgate adicional para excluir as informações vazadas. Se não for pago, a gangue libera o roubado, tornando-o acessível a todos. Outros bandidos vendem os dados na Darknet – ou seja. recebendo seu lucro apesar da ignorância da empresa.

Como você pode ter visto na imagem acima, a empresa rejeita qualquer problema. Esse, no entanto, contradiz os cancelamentos e reagendamento de webinars para mais tarde. Em entrevistas recentes à BBC, os funcionários da empresa afirmaram novamente que nenhum vazamento de dados aconteceu. Enquanto isso, eles confirmam a violação e indicam a data aproximada de seu início – Marchar 22, 2023.

A violação do Capita durou semanas

Várias investigações independentes confirmaram que hackers estavam dentro da rede semanas antes do incidente ser descoberto. Analistas encontraram evidências de uso de uma amostra específica de QakBot – QBot BB20 – para acesso inicial. Este trojan conta-gotas é um convidado bastante comum quando se trata de ataques direcionados a corporações. Depois de entrar na rede, hackers não estavam registrando sua carga útil principal para o próximo 11 dias. Muito provavelmente, esta lacuna foi usada para infectar o maior número possível de computadores.

Considerando o prazo necessário para distribuir cargas úteis, e a duração total do “incidente”, alegações de “exfiltração limitada de dados da pequena proporção do patrimônio do servidor afetado” não parecem convincentes. Atualmente, Black Basta escondeu o Capita do seu tabuleiro, ainda pode ser acessado através de um link direto. Considerando mudanças no cronograma oficial de reuniões, o problema diz respeito não apenas aos documentos internos, mas também a vários outros relacionados com investimentos e relações públicas. É difícil prever a reação dos empreiteiros da empresa quando todo o impacto for descoberto – mas isso não será agradável para ambas as partes.

O que é o grupo de ransomware Black Basta?

O grupo Black Basta é uma gangue de ransomware novata, que apareceu em abril 2022. Algumas evidências apontam para que esta gangue seja uma reformulação da marca de um ceased Conti group. O principal é o fato de vários ex-membros do Conti terem continuado suas carreiras no crime cibernético junto com esse grupo. Outros membros também parecem ser hackers experientes. Design excessivamente forte ou seu software e técnicas usadas dizer claramente que ser atacado por Black Basta não é brincadeira. Alguns analistas dizem que está relacionado to the FIN7 (Carbanak) threat actor.

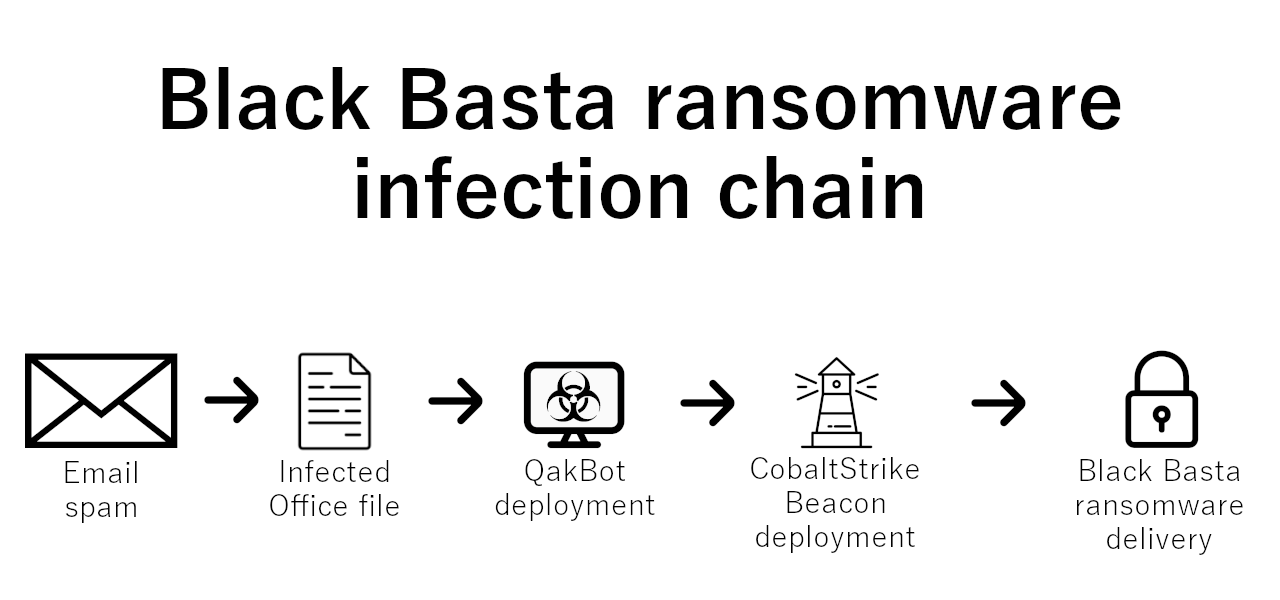

Ao longo do tempo, eles desenvolveram um padrão específico de ataque. Primeiro, eles implantar o trojan QakBot usando spam de e-mail. Os bandidos usam uma amostra específica, cunhado BB20, controlados por si mesmos. Avançar, este malware se conecta ao servidor de comando e extrai a carga útil do segundo estágio – Cobalt Strike Beacon. Os recursos avançados do beacon permitem que os hackers realizem movimentos laterais mesmo antes de implantar a carga final. A etapa final é, obviamente, lançando ransomware em todos os sistemas infectados.