Analistas de parceiros de Pen Test estudaram um dispositivo extremamente incomum: os cintos de castidade masculinos Cellmate, fabricado pela empresa chinesa Qiui. Portanto, os cintos de castidade Cellmate revelaram-se bastante vulneráveis ao acesso externo..

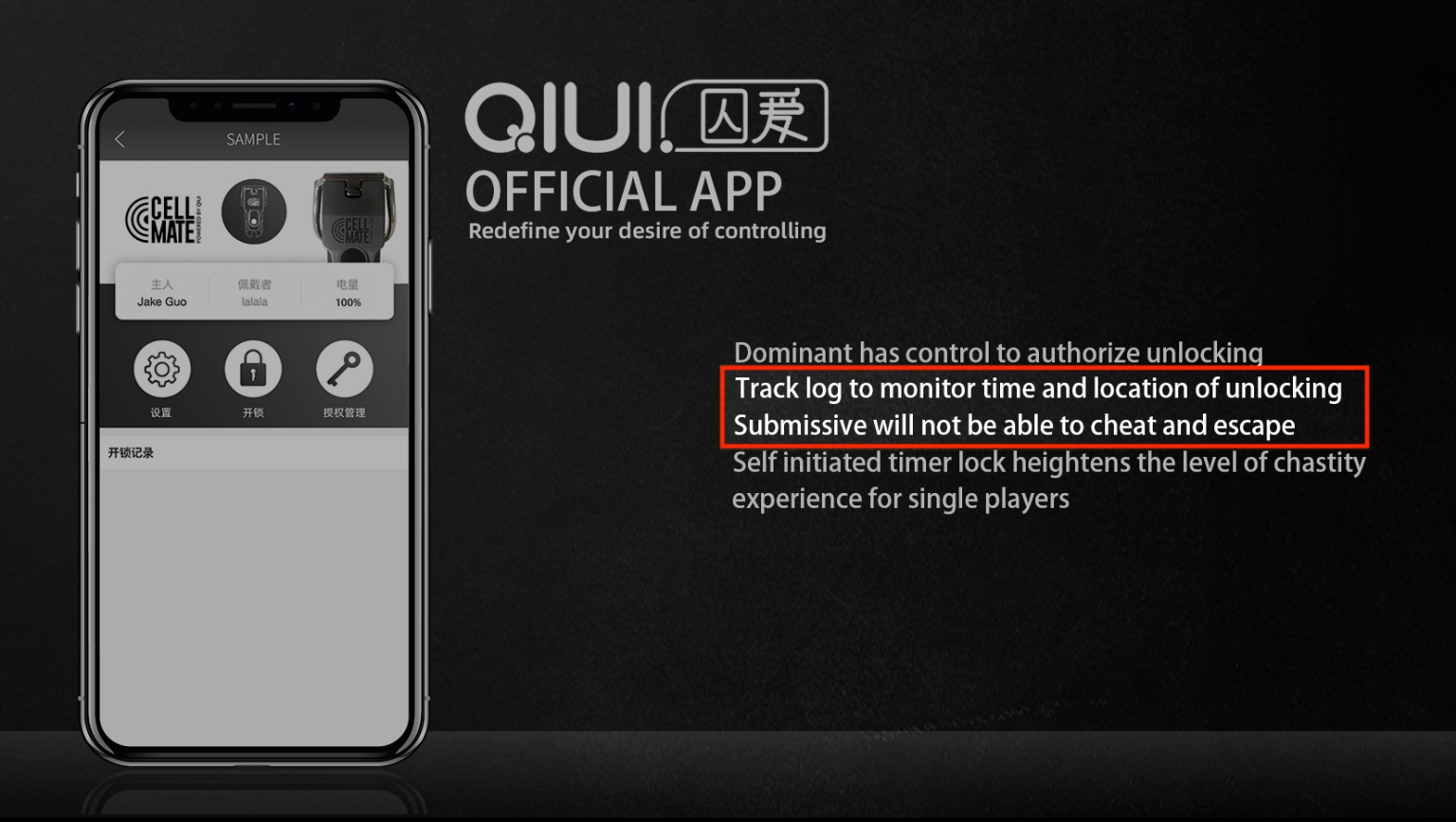

Esses dispositivos permitem que os proprietários confiem o acesso aos seus órgãos genitais a um parceiro que pode bloquear e desbloquear o dispositivo remotamente usando Bluetooth e um aplicativo especial..

No entanto, como os especialistas descobriram, devido a numerosos problemas de segurança, tais dispositivos podem ser bloqueados remotamente e abertos por hackers, e simplesmente não há controle manual para “emergência” abertura ou uma chave física para Cellmate. Aquilo é, usuários bloqueados se encontrarão em uma situação extremamente desagradável.

Os pesquisadores verificaram e relataram que a abertura do dispositivo bloqueado só pode ser feita com um alicate ou esmeril, cortando o arco de aço, mas a questão é complicada pelo fato de o arco de aço estar localizado ao redor dos testículos do dono do gadget.

O dispositivo também abrirá em caso de sobrecarga da placa que controla o funcionamento da fechadura, e para isso você precisará aplicar aproximadamente três volts de eletricidade ao dispositivo (duas pilhas AA).

"Ao longo dos anos, nós e outros pesquisadores encontramos repetidamente problemas semelhantes com diferentes fabricantes de brinquedos sexuais. Pessoalmente, Acredito que tais dispositivos íntimos deveriam atender a padrões de segurança mais elevados do que qualquer lâmpada”, - diz Alex Lomas, um especialista em Pen Test Partners.

Interessantemente, pesquisadores informaram o fabricante dos dispositivos Cellmate sobre questões de segurança em abril deste ano. E se a princípio os representantes da Qiui fizessem contato de boa vontade, então descobriu-se que os engenheiros da empresa não conseguiram eliminar completamente a vulnerabilidade, e desde então Qiui parou de responder cartas de especialistas.

O principal problema do Cellmate é sua API, que é usado para comunicação entre um gadget e um aplicativo móvel dedicado. A API acabou sendo aberta a qualquer pessoa e não é protegida por senha, e por isso, qualquer um pode assumir o controle do dispositivo de qualquer usuário. Isso não só permitirá que hackers controlem remotamente o Cellmate, mas também ajudará a obter acesso às informações da vítima, incluindo dados de localização e senhas.

Os engenheiros da Qiui atualizaram seu aplicativo em junho em um esforço para corrigir o bug, mas os usuários que usam versões mais antigas ainda estão vulneráveis a ataques. Alex Lomas explica que os desenvolvedores estão em um dilema agora. Se eles desativarem completamente a API antiga, isso corrigirá a vulnerabilidade, mas os usuários que ainda não atualizaram o aplicativo serão bloqueados. Se a API continuar funcionando, versões mais antigas do aplicativo estarão vulneráveis a ataques.

O CEO da Qiui, Jake Guo, disse TechCrunch que uma correção completa do bug está prevista para agosto, mas esse prazo já passou e ainda não há solução para o problema. Em uma de suas cartas, Guo disse aos repórteres que “consertar apenas criará mais problemas.”

Como resultado, após vários meses de comunicação com os desenvolvedores, Os analistas da Pen Test Partners decidiram publicar informações sobre os problemas do Cellmate, esperando que isso contribua para sua correção completa. Especialistas em segurança da informação não divulgam especificamente todos os detalhes sobre a vulnerabilidade para que os hackers não tomem

vantagem disso.

No entanto, de acordo com TechCrunch, esta vulnerabilidade é o menor dos problemas para os proprietários de tais dispositivos. A julgar pelos comentários na Apple App Store e na Google Play Store, deixado por usuários do aplicativo móvel Cellmate, muitas vezes pode parar de funcionar espontaneamente.

“O aplicativo parou de funcionar completamente depois de três dias e fiquei preso!” escreve um usuário. “Este é um programa PERIGOSO!” Avisa outro proprietário do Cellmate. Outra avaliação de uma estrela diz: “Depois da atualização, o aplicativo parou de abrir o dispositivo. Isto é terrível, considerando que confiamos nele e não há explicação sobre o [do fabricante] local na rede Internet.” Outra vítima reclama: “Meu parceiro está preso! Isso é ultrajante, pois ainda não se sabe se isso será corrigido e não há novas respostas por e-mail. Muito perigoso! E assustador! Dado o que este aplicativo controla, deve ser confiável.”

"Esperançosamente, no futuro, alguns países e estados começarão a introduzir padrões para produtos IoT, Mas para agora, basta pesquisar o “nome do produto + vulnerabilidade” ou pesquise páginas de segurança no site do fabricante (e não apenas clichês sobre “criptografia de nível militar”)”, — aconselha Alex Lomas.

Deve ser dito que a segurança dos brinquedos sexuais e outros dispositivos íntimos, infelizmente, realmente deixa muito a desejar e não é diferente da maioria dos outros dispositivos IoT. E essas vulnerabilidades são suficientes. E já contei sobre alguns bastante curiosos. Por exemplo, recentemente Avast expert taught Smarter Coffee machine to ransom money, e um pouco antes vulnerabilities in Amazon Alexa opened access to user data for outsiders.