No Boletim de Vírus 2020 conferência, A equipe de segurança do Facebook revelou uma das operações de malware mais complexas que já enfrentou. Especialistas em segurança da informação falaram sobre o grupo de hackers chinês SilentFade, que fraudou usuários do Facebook por mais de 4 Milhão de dolares.

O principal alvo desses hackers, como você pode imaginar, eram usuários do Facebook. Os invasores usaram Trojans do Windows, injeção de navegador, script, e até vulnerabilidades na plataforma do Facebook para suas campanhas.

Não é surpreendente, considerando que o Facebook realmente tem bugs, por exemplo, Falei recentemente sobre Vulnerabilidade no protocolo OAuth que permite hackear qualquer conta do Facebook.

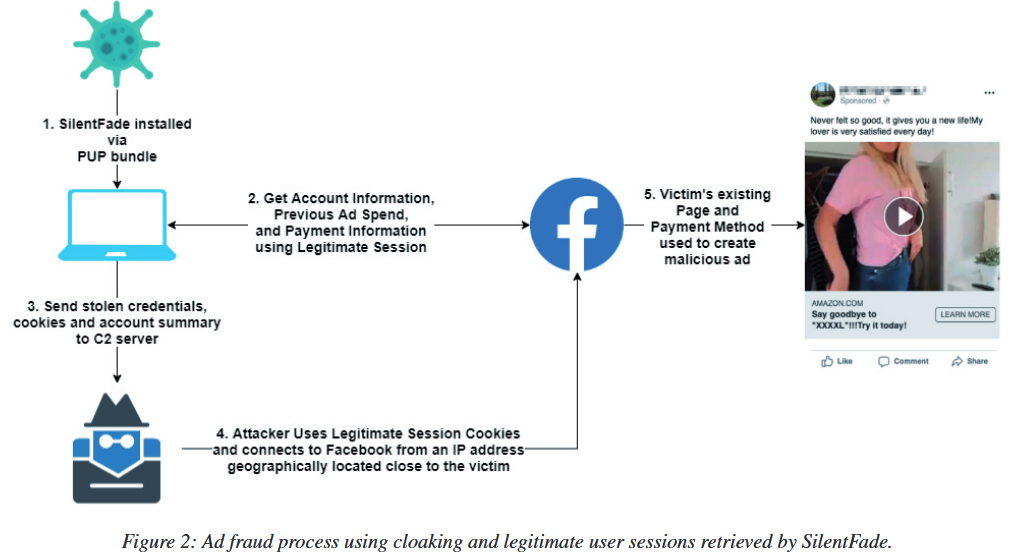

Os hackers’ tarefa era infectar usuários com um Trojan, assumir o controle de seus navegadores, e roubar senhas e cookies para ter acesso às vítimas’ contas de redes sociais.

Em primeiro lugar, os hackers estavam interessados nas contas às quais estavam vinculados qualquer método de pagamento possível. Em nome de tais contas, SilentFade comprou anúncios no Facebook, claro, usando os fundos da vítima.

Embora a atividade do grupo tenha durado apenas alguns meses, de acordo com o Facebook, durante esse tempo, os fraudadores conseguiram ganhar mais de 4,000,000 Dólares americanos, toda essa quantia foi usada para colocar anúncios maliciosos.

Esses anúncios, como uma regra, foram limitados à região geográfica do usuário infectado (para limitar a sua disponibilidade e não atrair demasiada atenção), e todos foram construídos de acordo com o mesmo modelo. Por exemplo, hackers usaram URLs curtos e imagens de celebridades para atrair usuários para vários sites fraudulentos que vendiam produtos controversos, incluindo auxiliares para perda de peso, pílulas cetônicas, e mais.

A investigação permitiu identificar os malwares utilizados pelos cibercriminosos, cepas do malware do grupo, bem como campanhas que datam de 2016. No fim, tudo isso ajudou a associar atividades suspeitas a uma empresa chinesa específica e a dois desenvolvedores.

De acordo com o Facebook, SilentFade iniciou operações em 2016, quando foi desenvolvido um malware chamado SuperCPA, visando principalmente usuários chineses.

“Não se sabe muito sobre este malware porque ele foi controlado por arquivos de configuração para download, mas acreditamos que foi usado para fraude de cliques (CPA significa Custo por Ação neste caso)”, - disseram os especialistas.

Os pesquisadores relataram que os invasores distribuíram o SilentFade em conjunto com software legítimo que postaram para download na Internet.. Por exemplo, um dia, especialistas do Facebook se depararam com um anúncio dos desenvolvedores do SilentFade publicado em fóruns de hackers. Os golpistas escreveram que estavam prontos para comprar tráfego de sites hackeados e outras fontes, e após a compra eles o redirecionaram para páginas que hospedavam vários softwares infectados com SilentFade.

Se um usuário caiu no truque de um golpista e o malware entrou no sistema, o Trojan SilentFade obteve controle sobre o computador da vítima e substituiu os arquivos DLL legítimos do navegador por versões maliciosas, qual, em essência, permitiu que os operadores do SilentFade controlassem o navegador da vítima. Por isso, o malware é capaz de atacar o Chrome com sucesso, Raposa de fogo, Internet Explorer, Ópera, Borda, Órbita, Amigo, Tocar, Kometa e navegador Yandex.

Essas DLLs maliciosas foram então usadas para roubar credenciais armazenadas no navegador, bem como cookies. Os hackers usaram os cookies de sessão do Facebook para obter acesso à conta da vítima, e como resultado, eles não precisaram fornecer credenciais ou um token 2FA.

Uma vez obtido o acesso à conta do usuário, o malware usou scripts para desabilitar os mecanismos de segurança da rede social. Investigando o que está acontecendo, Especialistas do Facebook descobriram vulnerabilidade em sua própria plataforma, devido ao qual os usuários não puderam reativar os recursos de segurança desativados.

Para que os usuários não saibam que alguém comprometeu sua conta e está colocando anúncios em seu nome, Os operadores do SilentFade usaram o controle do navegador da vítima para acessar a seção de configurações do Facebook e desativaram:

- notificações do site;

- sons de notificação de bate-papo;

- Notificações por SMS;

- qualquer notificação por e-mail;

- notificações relacionadas à página.

Ao mesmo tempo, os invasores entenderam que os sistemas de segurança do Facebook ainda poderiam detectar atividades e logins suspeitos, e informar os usuários sobre isso por meio de mensagens privadas. Portanto, hackers também bloquearam as contas do Facebook para negócios e alertas de login do Facebook, de onde tais avisos poderiam vir.

O mencionado bug do Facebook foi abusado por hackers toda vez que o usuário tentou desbloquear essas contas, provocando o erro e evitando que a vítima se livre dessas proibições.

“Esta é a primeira vez que vemos malware alterando ativamente as configurações de notificação, bloqueando páginas, e explorar um bug no subsistema de bloqueio para garantir uma posição segura em uma conta comprometida. No entanto, a exploração do bug de notificação foi até um desenvolvimento positivo. Isso nos permitiu identificar contas comprometidas, avaliar a escala das infecções SilentFade e correlacionar esses dados com o abuso da conta do usuário, vinculando-o ao malware responsável pelo comprometimento inicial das contas”, — disseram os pesquisadores.

Como resultado, em 2019, Os engenheiros do Facebook eliminaram o bug encontrado, cancelou todas as ações de malware para bloquear notificações, e compensou os danos aos usuários cujas contas foram usadas para comprar anúncios maliciosos.

Mas os especialistas da empresa não pararam por aí: por todo 2019, eles rastrearam o próprio malware e seus criadores em toda a Internet. Então, eles conseguiram encontrar uma conta no GitHub que hospedava muitas bibliotecas que foram claramente usadas para desenvolver o SilentFade.

Esta conta foi vinculada por especialistas à empresa de desenvolvimento ILikeAd Media International Company Ltd, com sede em Hong Kong., estabelecida em 2016.

Como resultado, em dezembro 2019, O Facebook entrou com uma ação judicial contra esta empresa, e o processo ainda está em andamento.

Em seu relatório, Os especialistas do Facebook enfatizaram que o SilentFade é apenas parte de uma grande tendência entre os cibercriminosos. Descobriu-se que muitos hackers que vivem na China têm cada vez mais como alvo a rede social e os seus 2,000,000,000 Usuários. Especificamente, O Facebook é atacado por malware como Escranos, Robô do Facebook e StressPaint.