Analistas da Check Point descobriram que hackers chineses em uma cadeia de acidentes infectaram um hospital europeu não identificado com malware. Pesquisadores atribua isso à disseminação descontrolada de malware que é disseminado pelo grupo de hackers chinês Dragão Camaro (também conhecido como Panda Mustang, BACIA, Presidente Bronze, Terra Preta, HoneyMyte, Delta Vermelho e Lich Vermelho) através de unidades USB.

O tópico dos hackers chineses torna-se cada vez mais convidado das manchetes dos boletins informativos. Alguns episódios surpreendem pela atrevimento e insolência – quando eles tiverem conseguido usar a infraestrutura do Google como servidores C2. Mas os ataques à infraestrutura de saúde não são gratuitos, mesmo para esses aventureiros. Ataque cibernético a um hospital alemão levar à morte do paciente – provavelmente, isso estava fora das intenções dos hackers. Por essa razão, hackers de todo o mundo concordaram em evitar ataques a hospitais.

Hackers chineses do Camaro Dragon atacaram hospital

O Ponto de verificação relatório afirma que o Camaro Dragon normalmente ataca alvos em países asiáticos, e recursos projetados para escapar SmadAV, uma solução antivírus popular na região, pode ser encontrado no código de malware do grupo. No entanto, o Malware WispRider e HopperTick se infiltrou em um hospital europeu e também foi encontrado por pesquisadores em Mianmar, Coreia do Sul, o Reino Unido, Índia e Rússia.

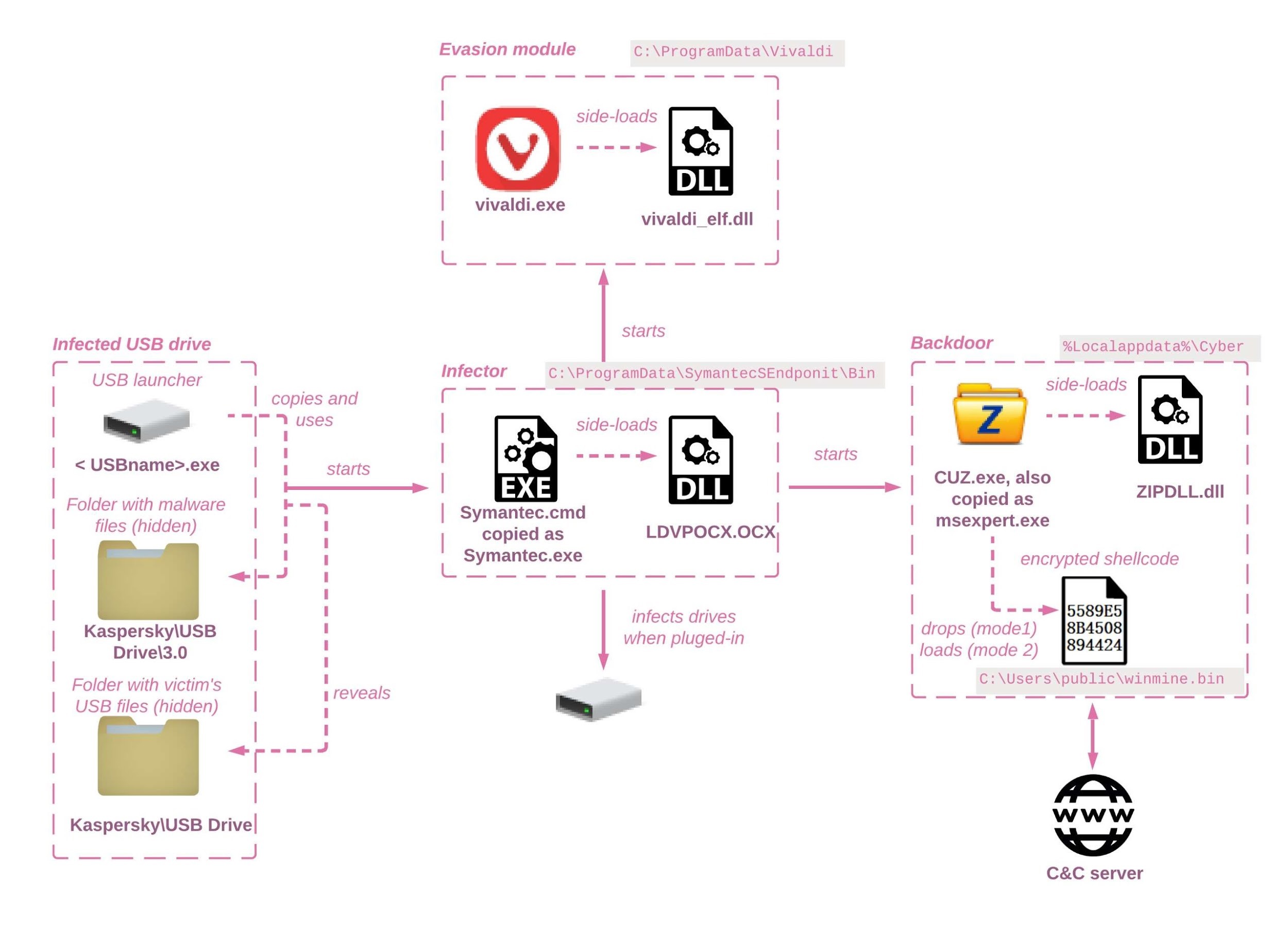

A Checkpoint acredita que o ataque começa com a vítima lançando um iniciador malicioso escrito em Delphi em uma unidade USB infectada. Isso causa o lançamento da carga útil principal, que baixa malware em outras unidades quando elas se conectam à máquina infectada. Ao mesmo tempo, enfatiza-se que o malware representa um grande perigo para os sistemas corporativos, já que as máquinas infectadas instalam malware em qualquer unidade de rede recém-conectada, e não em unidades já conectadas à máquina no momento da infecção.

Os pesquisadores estão confiantes de que a disseminação para unidades de rede recém-conectadas não é intencional.

Se o código malicioso for executado, ele tenta espalhar o backdoor e roubar dados. Devido a isso, infecção acidental de armazenamentos de rede se torna um problema sério, como em muitas organizações é aqui que os dados importantes são armazenados.

Outra característica desagradável deste malware é que ele “realiza carregamento lateral de DLL usando componentes de software de segurança, Incluindo G-DATA Segurança Total, e produtos de duas grandes empresas de jogos (Artes eletrônicas e Jogos de motim).” A Checkpoint afirma que já alertou os desenvolvedores sobre seu envolvimento involuntário nas empresas de malware Camaro Dragon.