Um malware do Windows projetado para roubar criptomoedas e conteúdo da área de transferência instala uma extensão maliciosa do VenomSoftX Chrome nos usuários’ máquinas. A extensão funciona como um RAT (Trojan de acesso remoto), roubando vítimas’ dados e criptomoedas.

Deixe-me lembrá-lo que também dissemos que Extensão Malicious Ledger Live para cromada rouba dados da carteira Ledger, e também isso 295 Extensões do Chrome injetaram anúncios nos resultados de pesquisa.

A existência de ViperSoftX malware é conhecido por especialistas em segurança desde 2020, por exemplo, Cérbero e Fortuna já falei sobre isso. Agora, o malware foi estudado em detalhes por Avast especialistas. Eles relatam que o malware mudou visivelmente desde então.

O relatório da empresa diz que desde o início do 2022, O Avast detectou e parou 93,000 Tentativas de ataque ViperSoftX contra seus clientes, afetando principalmente usuários dos Estados Unidos, Itália, Brasil e Índia. Ao mesmo tempo, sabe-se que o principal canal de distribuição de malware são arquivos torrent de cracks de jogos e ativadores de diversos softwares.

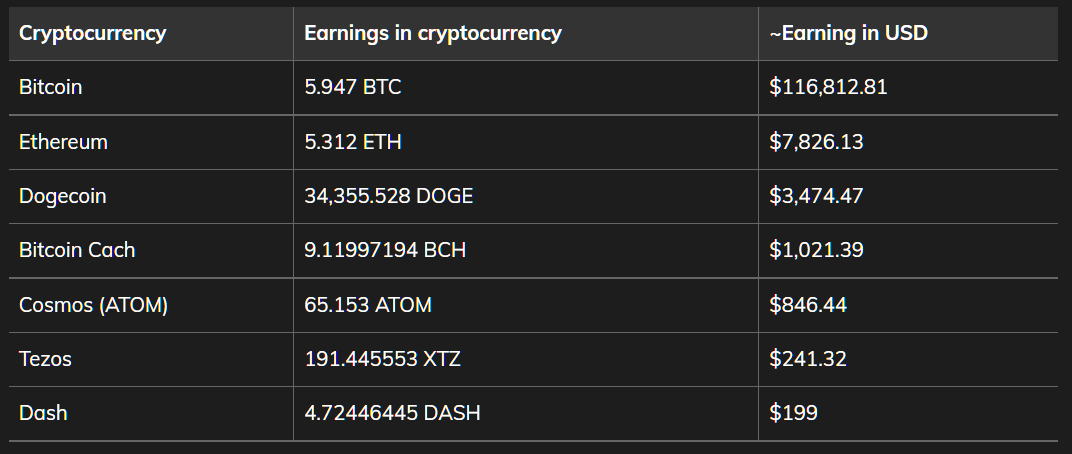

Depois de examinar os endereços de carteira que estão codificados no ViperSoftX e VenomSoftX amostras, os especialistas descobriram que a partir de novembro 8, 2022, os atacantes “merecido” sobre $130,000. Além disso, a criptomoeda roubada foi obtida exclusivamente através do redirecionamento de transações de criptomoeda em dispositivos hackeados, aquilo é, este valor não inclui lucros de outras atividades de hackers.

As novas variantes do ViperSoftX não diferem muito daquelas estudadas anteriormente, aquilo é, eles podem roubar dados de carteiras de criptomoedas, executar comandos arbitrários, baixar cargas úteis do servidor de controle, e assim por diante. A principal diferença entre as novas versões do ViperSoftX é a instalação de uma extensão adicional maliciosa do VenomSoftX nos navegadores das vítimas. (cromada, Corajoso, Borda, Ópera).

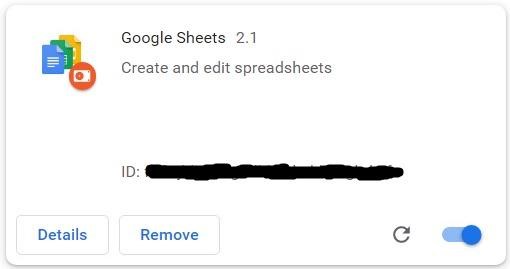

Para se esconder da vítima, a extensão se disfarça como Planilhas Google 2.1, supostamente criado pelo Google, ou como um certo Update Manager.

Embora VenomSoftX duplique em grande parte a funcionalidade do ViperSoftX (ambos os malwares têm como alvo os ativos de criptomoeda das vítimas), a própria extensão realiza o roubo de forma diferente, o que aumenta as chances de sucesso dos invasores.

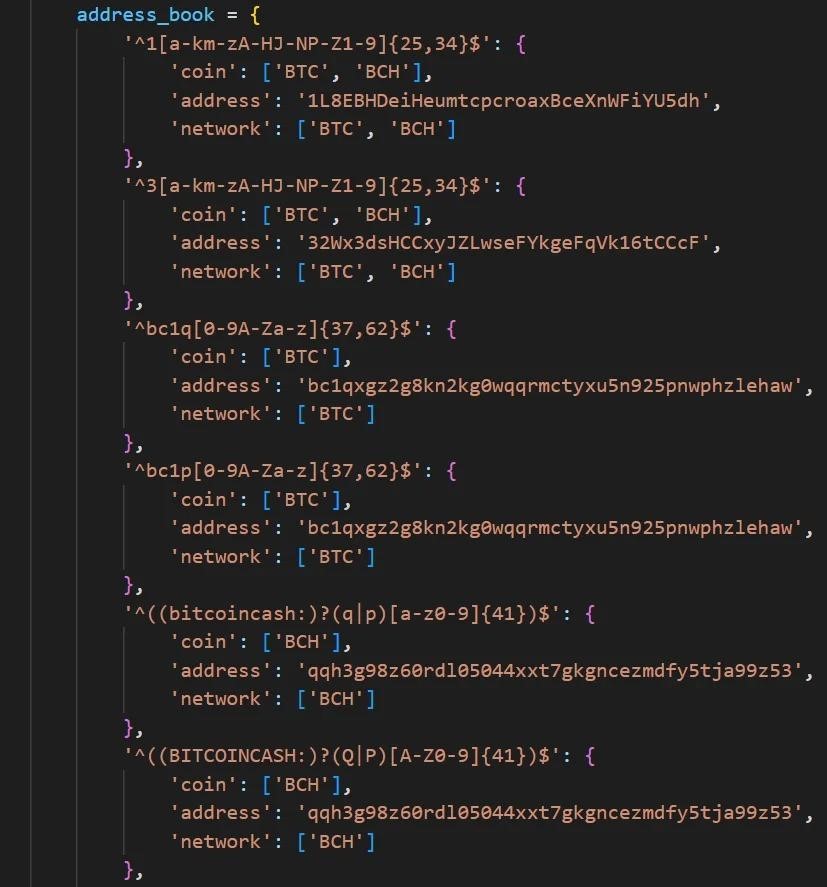

Em particular, os alvos do VenomSoftX são Blockchain.com, Binância, Base de moedas, Portão.io e Kucoin, e a extensão monitora a área de transferência do usuário e substitui quaisquer endereços de carteiras de criptomoedas (como Grupo Carabank fez, por exemplo) que chegar lá, com os endereços dos invasores.

Além disso, a extensão pode alterar o código HTML em sites para detectar o endereço da carteira de criptomoeda do usuário, enquanto manipula elementos em segundo plano e redireciona pagamentos para invasores.

Para determinar os bens da vítima, a extensão VenomSoftX intercepta todas as solicitações de API para os serviços de criptomoeda mencionados acima, e então define o valor máximo de transação disponível, roubando todos os fundos disponíveis.

Além disso, no caso de Blockchain.info, a extensão tentará roubar a senha inserida no site.

Os pesquisadores dizem que é fácil detectar essas planilhas falsas do Google: as verdadeiras planilhas do Google geralmente são instaladas no Chrome como um aplicativo (cromada://aplicativos/) e não como uma extensão, o que é bastante fácil de verificar na referida página. Se a extensão estiver presente no navegador, você deve removê-lo o mais rápido possível, limpar os dados, e provavelmente mudar as senhas.