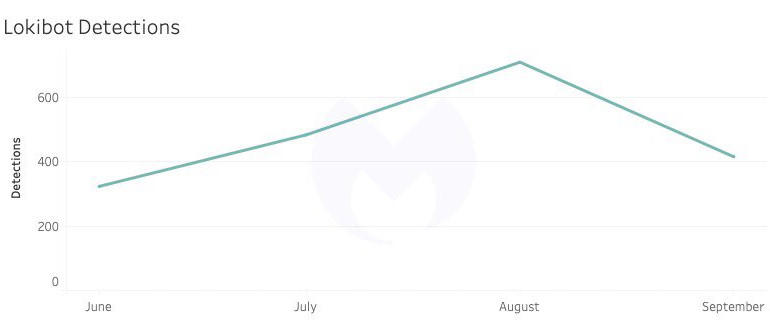

Especialistas da Agência de Segurança Cibernética e Proteção de Infraestrutura, organizado pelo Departamento de Segurança Interna dos EUA (DHS CISA), avisou sobre o crescimento da atividade do infostealer LokiBot, também conhecido como Loki e Loki PWS; não deve ser confundido com o Trojan de mesmo nome para Android), que vem aumentando desde julho deste ano.

Jornalistas da ZDNet observação que os especialistas da Malwarebytes também chamaram a atenção para o aumento na atividade do LokiBot, confirmando as descobertas dos especialistas da CISA.

LokiBot é um dos ladrões de informações mais perigosos do momento. O Trojan é conhecido pelos especialistas em segurança cibernética desde meados da década de 2010.

Por muitos anos, seu código-fonte foi distribuído em fóruns de hackers de forma totalmente gratuita, o que fez do LokiBot uma das ferramentas mais populares para roubo de senhas (principalmente entre cibercriminosos de baixa e média qualificação).

Atualmente, vários grupos de hackers usam ativamente malware ao mesmo tempo, espalhando-o usando uma variedade de métodos, desde spam de e-mail até instaladores hackeados e arquivos torrent maliciosos.

“Ao infectar vítimas’ computadores, LokiBot se concentra em encontrar aplicativos instalados localmente e recuperar credenciais de seus bancos de dados internos. Por exemplo, LokiBot rouba dados de navegadores, clientes de e-mail, Aplicativos FTP e carteiras de criptomoedas”, – informar os pesquisadores do DHS CISA.

Hoje o LokiBot não é mais apenas um ladrão de informações, mas uma ameaça mais complexa. Por isso, o malware está equipado com um keylogger que intercepta as teclas digitadas em tempo real (para roubar senhas que nem sempre ficam armazenadas no banco de dados interno do navegador), e um utilitário para criar capturas de tela (geralmente usado para capturar documentos depois de terem sido abertos no computador das vítimas). Além disso, LokiBot também atua como backdoor, permitindo que hackers lancem outros malwares em hosts infectados.

Os dados roubados pelo LokiBot geralmente acabam em mercados subterrâneos. De acordo com Analistas KELA, LokiBot é um dos principais fornecedores de credenciais para o mercado Genesis.

Em 2019, Especialistas da SpamHaus nomearam LokiBot como o malware com os servidores de comando mais ativos, Os especialistas da Any.Run colocaram o LokiBot em 4º lugar no ranking do ameaças mais comuns em 2019, e no ranking SpamHaus do primeiro semestre de 2020, LokiBot ocupa com confiança segundo lugar.