A equipe de segurança do Cisco Talos divulgou informações sobre uma nova campanha de invasores visando o comprometimento em massa de contas. Especialistas registraram inúmeras tentativas de login para obter acesso não autorizado à infraestrutura da web, particularmente servidores SSH, Clientes VPN e aplicativos da web. Isto é alarmante e assustador para grandes empresas e usuários domésticos.

Cisco relata ataque massivo de força bruta

Os primeiros ataques observados datam de março 18 deste ano. Cisco anunciou o último aviso desta campanha há três semanas. Naquela época era um “spray de senha” método visando acesso VPN.

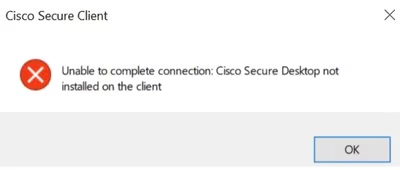

Durante os ataques, adversários tentaram centenas de milhares ou até milhões de tentativas de autenticação malsucedidas. Algumas tentativas de login terminaram com o erro “Não foi possível concluir a conexão. Cisco Secure Desktop não instalado no cliente” erro. Especialistas também registram problemas com alocação de tokens hostscan<.

Os invasores usam uma ampla variedade de credenciais, desde nomes de usuário comumente conhecidos até credenciais específicas da organização. Pesquisadores na lista do GitHub mais do que 2,000 nomes de usuário e nearly 100 passwords envolvido nos ataques, bem como aproximadamente 4,000 Endereços IP a partir dos quais as conexões foram feitas. Os endereços listados vêm principalmente de nós de saída TOR e outros túneis e proxies anônimos. Especialistas observam que os ataques não são direcionados e são de natureza oportunista, não focado em nenhuma região ou setor.

De acordo com a pesquisa, os invasores têm como alvo os seguintes recursos:

- Draytek

- VPN de ponto de verificação

- VPN de firewall seguro Cisco

- VPN Fortinet

- Serviços Web de RD

- VPN Sonic Wall

- Mikrotik

- Onipresente

O código a seguir exibe uma entrada de log onde um usuário não autorizado tentou acessar o serviço Cisco VPN, mas o login deles não teve sucesso.

{"timestamp": "2023-01-0311:38:35. 000Z", "user": "unknown", "account": "*****", "result" : "FAILED_BAD_LOGIN" ,

"source_ip": "62.204.41.146", "service": "vpn", "geoip_country_code": "RU", "geoip_country_name": "Russia", "geoip_organization": "Horizon LLC", "source_data":"<166>Jan 03 2023 05:38:35 FW : %ASA-6-: Group User <*****> IP <62.204.41.146> Authentication: rejected, Session Type: WebVPN. "}

{"timestamp": "2023-01-06T11:03:59. 000Z", "user": "TestUser", "account" : "test", "result": "FAILED_BAD_LOGIN", "source_ip": "179.60.147.152", "service": "vpn", "geoip_city": "Moscow", "geoip_country_code" : "RU" , "geoip_country_name" : "Russia", "geoip_organization": "Flyservers S.A.", "geoip_region": "MOW", "source_data" : "<166>Jan 06 2023 05:03:59 FW-%ASA-6-: "}

Riscos potenciais

A penetração em redes corporativas por meio de VPNs ou servidores pode dar aos invasores acesso a informações confidenciais, como dados pessoais. Também, através acesso não autorizado a VPNs, os invasores podem distribuir malware na rede de uma empresa, qual pode levar a infecções de estações de trabalho e servidores. Adicionalmente, o acesso não autorizado eventualmente leva a vazamentos de dados. Isso é desagradável por si só, e também viola requisitos regulatórios como GDPR ou HIPAA, resultando em multas severas e consequências legais para a empresa. O número desses ataques tem aumentado ao longo do tempo, e espera-se que esta tendência continue.

Recomendações de proteção Cisco

A Cisco forneceu um série de recomendações para fortalecer a segurança e prevenir ataques cibernéticos bem-sucedidos. Essas sugestões fazem parte da campanha descrita de invasão de contas. Aqui estão as principais recomendações para as organizações minimizarem os riscos e protegerem melhor os seus sistemas de informação:

- O registro detalhado deve ser configurado, com logs indo especificamente para um servidor syslog remoto. Isso permite que os administradores reconheçam e correlacionem ataques em diferentes pontos da rede, o que é crítico para uma resposta rápida a incidentes.

- É recomendado que as contas de acesso remoto padrão sejam ocultadas. O acesso a essas contas deve ser limitado ou totalmente negado se usarem os perfis DefaultRAGroup e DefaultWEBVPNGroup.

- Recomenda-se usar listas de bloqueio para impedir o acesso a serviços VPN de endereços IP conhecidos por serem maliciosos.

- A configuração de listas de acesso e planos de controle em nível de interface ajudará a filtrar endereços IP públicos não verificados e impedirá que eles iniciem sessões VPN remotas.

- O comando shun no Cisco IOS permite que o administrador bloquear tráfego malicioso de endereços IP específicos, o que evita novas tentativas de ataque.