De acordo com pesquisadores de segurança, o grupo de ransomware Clop está procurando uma maneira de explorar uma vulnerabilidade no MOVEit Transfer desde 2021. Hackers dizem que centenas de empresas foram comprometidas em ataques recentes, com a companhia aérea irlandesa Aer Lingus, British Airways, a BBC e a rede de farmácias britânica Boots já confirmaram o hack.

O que é violação de dia 0 do MOVEit?

A 0-dia vulnerabilidade (CVE-2023-34362) no Transferência MOVEit solução de gerenciamento de transferência de arquivos ficou conhecido no final de maio. Todas as versões do MOVEit Transfer foram afetadas pelo problema, e foi relatado que os ataques contra eles começaram já em maio 27, 2023.

O bug em si era um injeção SQL que leva à execução remota de código. Por exemplo, a exploração de uma vulnerabilidade pode levar ao escalonamento de privilégios e dar a terceiros acesso não autorizado ao ambiente MOVEit Transfer. Os invasores usaram a vulnerabilidade para implantar web shells personalizados nos servidores afetados, permitindo-lhes listar arquivos armazenados no servidor, baixar arquivos, e roubar Armazenamento de Blobs do Azure credenciais e segredos da conta, incluindo o AzureBlobStorageAccount, AzureBlobKey, e configurações do AzureBlobContainer.

A semana anterior, Microsoft analistas vincularam esses ataques ao clop grupo de hackers de ransomware (também conhecido como Tempestade de Renda, TA505, FIN11, ou DEV-0950). Entre outras coisas, este grupo é conhecido pelo fato de que Operadores de ransomware Clop vazaram dados de duas universidades.

Vulnerabilidade antiga

Como especialistas da empresa de segurança da informação Kroll agora informe, parece que os hackers têm procurado maneiras de explorar a vulnerabilidade de dia zero mencionada muito antes do início dos ataques em massa, e mais precisamente desde 2021.

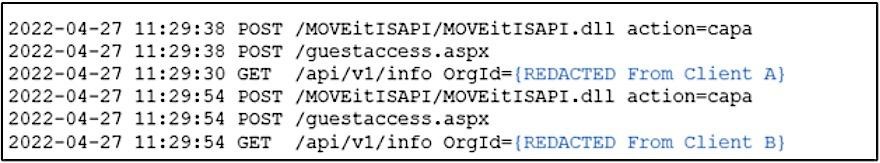

Eles também descobriram que os invasores estavam testando diferentes maneiras de coletar e roubar dados confidenciais de servidores MOVEit Transfer comprometidos em abril. 2022.

A atividade maliciosa automatizada aumentou acentuadamente em maio 15, 2023, pouco antes do início de ataques massivos à vulnerabilidade do dia 0.

Coleta de dados da vítima

Como atividade semelhante foi realizada manualmente em 2021, especialistas acreditam que os invasores sabiam do bug há muito tempo, mas estávamos preparando as ferramentas necessárias para automatizar ataques em massa.

Vítimas do ataque

Hackers disseram aos repórteres no fim de semana passado que a vulnerabilidade permitiu que eles invadissem servidores MOVEit Transfer de propriedade de “centenas de empresas.” Embora depois disso a mídia tenha pedido para não acreditar na palavra dos hackers, infelizmente, algumas vítimas já confirmaram o fato do compromisso.

Zellis, um provedor de soluções de folha de pagamento e RH com sede no Reino Unido, cujos clientes incluem Céu, Harrods, Jaguar, Land Rover, Dyson e Crédito suíço, foi um dos primeiros a confirmar a violação e vazamento de dados de clientes.

Alguns dos principais clientes da Zellis já fizeram declarações oficiais sobre o hack. Entre eles: agências governamentais na Nova Escócia (incluindo a Autoridade de Saúde, que usa o MOVEit para trocar informações confidenciais e classificadas), a Universidade de Rochester, British Airways e a BBC, que denunciou o roubo de funcionários’ informações pessoais e que havia outros clientes Zellis entre as vítimas – Companhia aérea irlandesa Aer Lingus e a rede de farmácias britânica Botas.

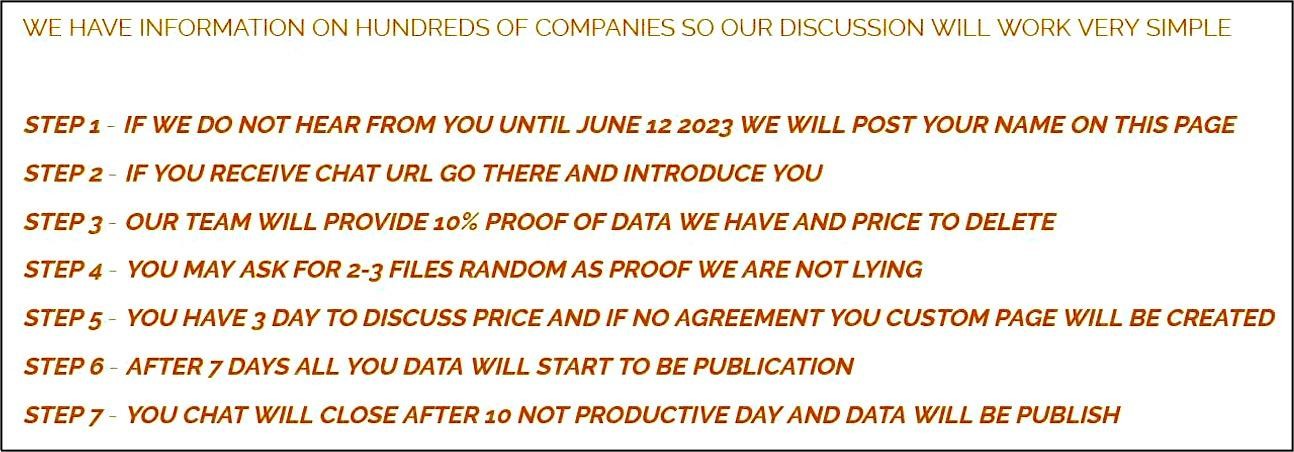

Atualmente, Clop ainda não começou a publicar informações roubadas de empresas. Em seu site obscuro, os agressores deram às vítimas até junho 12, afirmando que se as empresas não os contactarem e iniciarem negociações sobre o pagamento de um resgate até essa altura, vazamentos de dados seguirão.