O código-fonte do trojan de acesso remoto CodeRAT foi publicado no GitHub. Isso aconteceu depois que os pesquisadores de segurança identificaram o desenvolvedor do malware e o chamaram para prestar contas por causa dos ataques em que este “ferramenta” foi usado.

SafeBreach Especialistas dizem que os ataques usando CódigoRAT foram construídos da seguinte forma: a campanha foi destinada a desenvolvedores iranianos que falam farsi. Eles foram atacados com um documento do Word que continha um Exploração DDE.

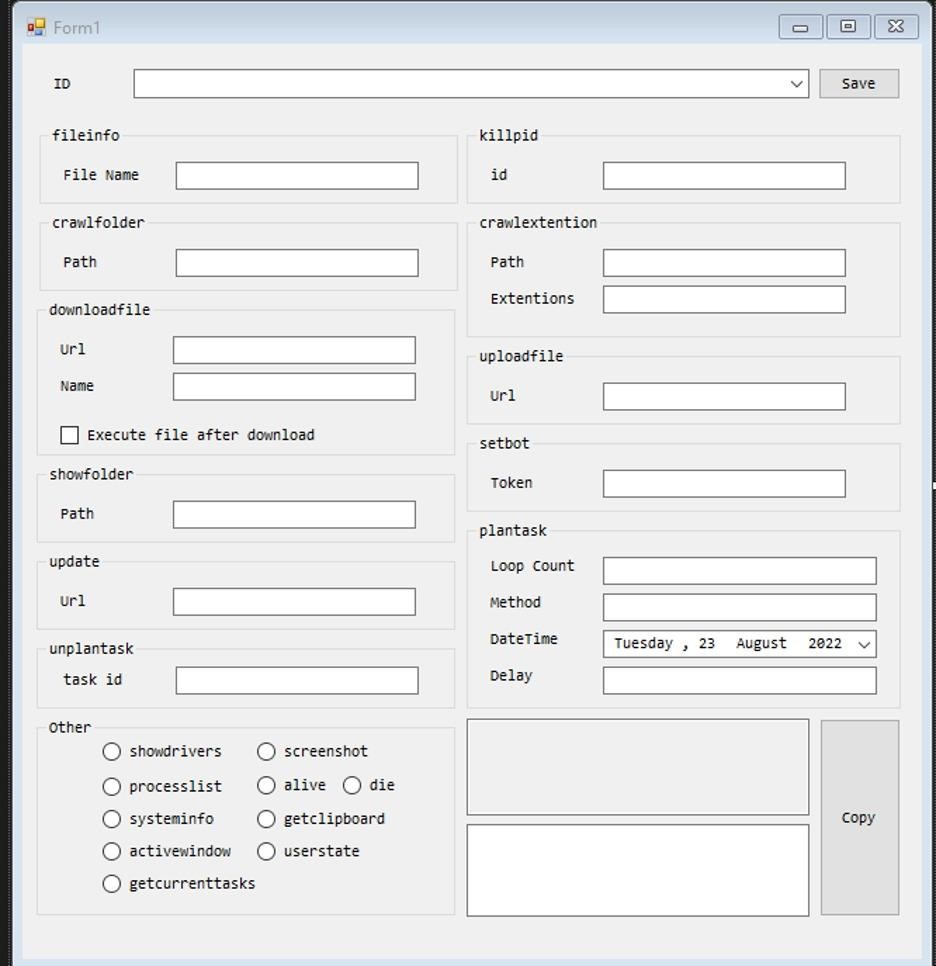

Essas explorações baixaram e executaram o CodeRAT do invasor GitHub repositório, dando ao operador remoto uma ampla gama de opções após a infecção. Em particular, CodeRAT suporta cerca de 50 comandos, incluindo a criação de capturas de tela, copiando o conteúdo da área de transferência, obtendo uma lista de processos em execução, encerrando processos, verificando o uso da GPU, Enviando, baixando e excluindo arquivos, executando programas, e assim por diante.

Deixe-me lembrá-lo de que também escrevemos isso ZuoRat Hacks de Tróia ASUS, Cisco, Dray Tek e NETGEAR Roteadores, e também isso Trojan Qbot Aproveitou os famosos Folina Vulnerabilidade.

O malware CodeRAT também possui amplos recursos para monitorar webmail, Microsoft Office documentos, bancos de dados, redes sociais, IDE para Windows Android, bem como sites pornográficos e sites individuais (por exemplo, a empresa iraniana de comércio eletrônico Peixe digital ou o Não mensageiro da web em farsi). Além disso, o malware espiona as janelas de ferramentas como o Visual Studio, Pitão, PHPStorm, e Verilog.

IU do CodeRAT

Para se comunicar com sua operadora e roubar os dados coletados, CodeRAT usa um Telegrama-mecanismo baseado em uma API pública de upload de arquivo anônimo (em vez do tradicional C&Infraestrutura C).

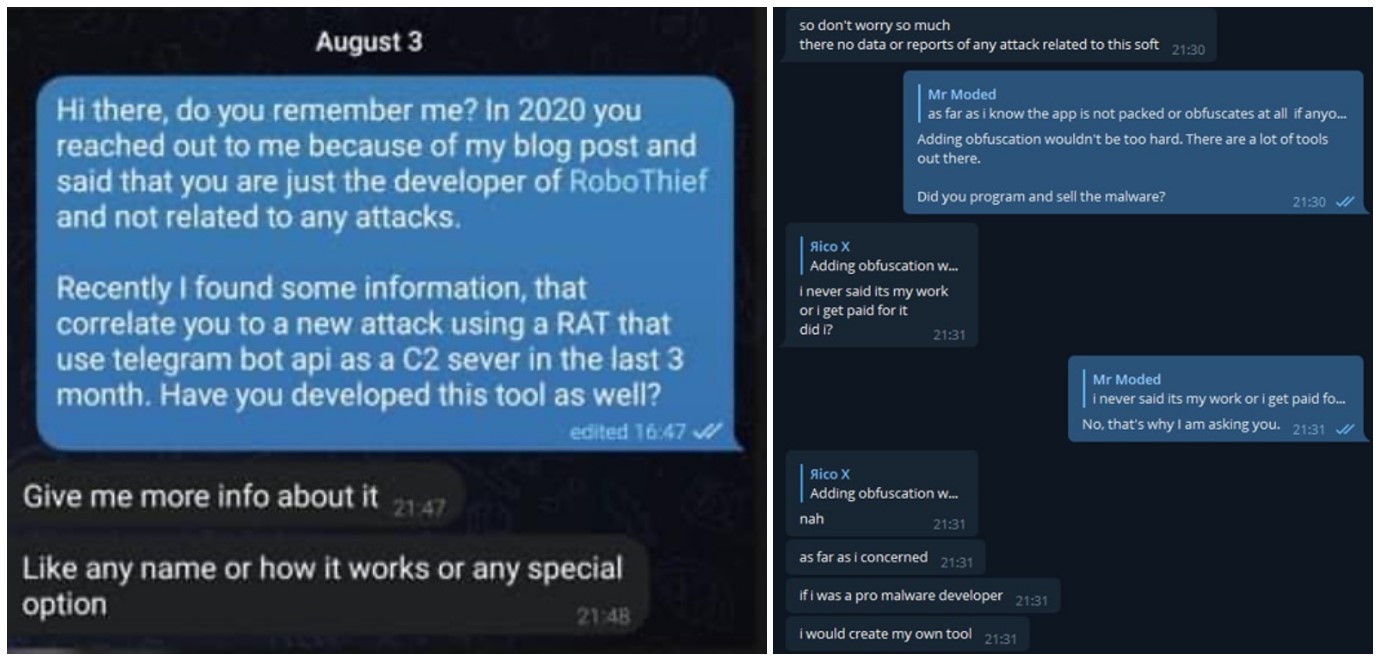

Embora esta campanha tenha sido interrompida abruptamente, os pesquisadores poderiam rastrear o desenvolvedor do malware por trás do apelido Senhor. Modificado. Quando SafeBreach contatou o desenvolvedor CodeRAT, ele inicialmente não negou suas acusações, mas em vez disso pediu mais informações aos especialistas.

Depois que os especialistas forneceram ao Sr.. Modificado com evidências ligando-o ao CodeRAT, ele não ficou perplexo e postou o código-fonte do malware em seu GitHub. Os pesquisadores alertam que agora, com o lançamento do código fonte, CodeRAT pode se tornar mais difundido.