As organizações enfrentam uma realidade alarmante no mundo digital: violações de dados e ataques cibernéticos estão se tornando mais frequentes. Os cibercriminosos encontram mais oportunidades explorar vulnerabilidades à medida que a dependência da tecnologia aumenta, e informações pessoais são coletadas, armazenado. Um dos principais métodos que os malfeitores usam para enganar empresas são os ataques de engenharia social. Vamos olhar para vetores de acesso cruciais, razões pelas quais as empresas permanecem vulneráveis, e maneiras de neutralizar isso.

Principais vetores de ataques cibernéticos

A história conhece dezenas de maneiras possíveis de atacar a organização. No entanto, entre outros, existem quatro mais prevalentes, pelo menos no ambiente moderno:

Engenharia social

Os cibercriminosos usam táticas psicológicas manipular funcionários e obter acesso a informações confidenciais. Muitas vezes fingem ser figuras confiáveis e se comunicam por meio de telefonemas ou e-mails para obter informações valiosas.

Os hackers pretendem adquirir dados confidenciais, realizar atividades fraudulentas, ou assumir o controle não autorizado de redes ou sistemas de computadores. Para parecer autêntico, eles muitas vezes contextualizam suas mensagens ou personificar indivíduos reconhecíveis. A engenharia social tem várias maneiras: Phishing, desejando, Isca, Programas maliciosos, e pretextos.

Injeção SQL

Os cibercriminosos podem explorar vulnerabilidades de sites ou aplicativos de uma empresa injetando código SQL malicioso. Isto permite-lhes manipular o banco de dados back-end e obter acesso não autorizado a informações confidenciais.

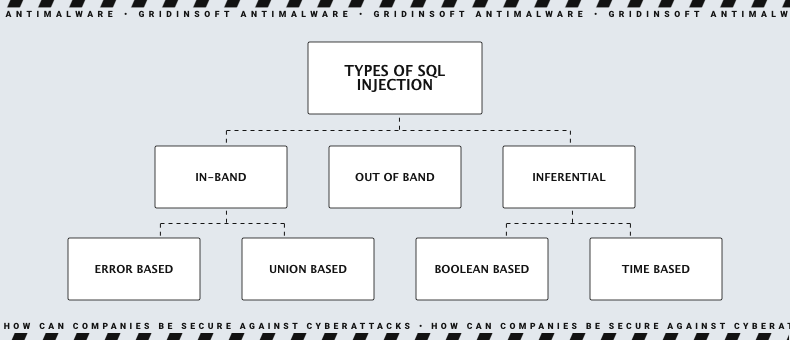

A injeção de SQL tem várias maneiras de ser usada, qual pode levar a problemas significativos. Um invasor pode usar injeção SQL para ignorar a autenticação, ter acesso a bancos de dados, e alterar ou excluir seu conteúdo. Adicionalmente, A injeção de SQL pode até ser usada para executar comandos no sistema operacional. Isso permite que o invasor causar danos ainda mais extensos, mesmo se a rede estiver protegida por um firewall. Geralmente, A injeção de SQL pode ser categorizada em três tipos principais – SQLi em banda, SQLi inferencial, e SQLi fora de banda.

Ameaças internas

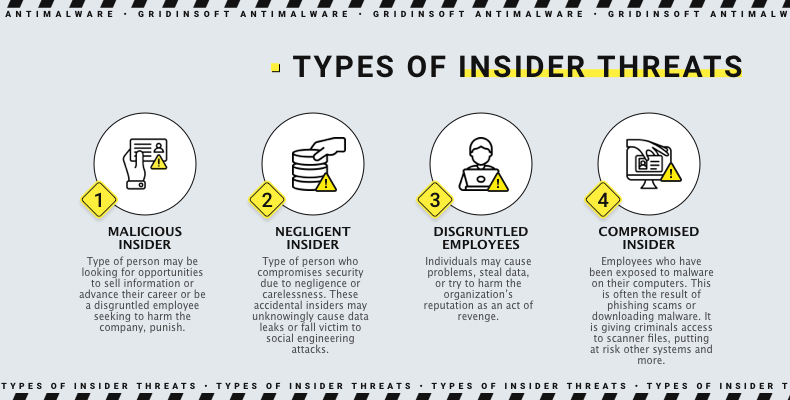

Às vezes, cybercriminals team up with insiders ou tirar vantagem da infelicidade funcionários que podem acessar dados da empresa. Esses indivíduos podem compartilhar ou roubar deliberadamente informações confidenciais para seu benefício ou para vender na dark web.

As ameaças internas são distintas das externas porque eles podem operar sem detecção. Eles podem integrar-se no funcionamento diário da organização. E suas ações podem passar despercebidas por um longo período. Além disso, eles podem executar suas tarefas sem ativar os protocolos de segurança padrão. Tornando difícil reconhecer e neutralizar ameaças internas. Organizações deve compreender de forma abrangente o comportamento humano, sistemas de monitoramento proativo, e uma mentalidade preocupada com a segurança para superar essa dificuldade.

Exploração de vulnerabilidade

Os invasores podem criar novos métodos ou usar os existentes para explorar pontos fracos quando descobrem uma vulnerabilidade. Eles podem executar código, ignorar controles de acesso, obter privilégios mais elevados, lançar ataques de negação de serviço, ou assumir remotamente o sistema alvo.

Tirar vantagem das vulnerabilidades pode levar a resultados graves, incluindo acesso não autorizado a dados, roubo, modificação, ou destruição de informações confidenciais, interrupção de serviços, acesso não autorizado à conta, ou instalando malware ou backdoors para acesso contínuo.

Por que os hackers atacam empresas?

- O ganho financeiro é uma motivação significativa para hackers que roubam informações confidenciais como detalhes do cartão de crédito, credenciais de conta bancária, ou dados de clientes para vender na dark web ou usar para atividades fraudulentas. Eles usam ransomware para criptografar os dados críticos de uma empresa, exigindo um resgate pelo acesso e ameaçando excluir ou liberar os dados se a vítima não pagar.

- Uma das principais razões é roubar propriedade intelectual. Os hackers podem ter como alvo os valiosos recursos de uma empresa propriedade intelectual, como segredos comerciais, patentes, ou tecnologia proprietária, por roubo. O roubo de propriedade intelectual permite ao perpetrador adquirir uma vantagem competitiva ou negociá-la com entidades rivais para obter ganhos financeiros..

- A motivação política tem prevalecido recentemente. Isto é muitas vezes referido como

"Hacktivism". Hacktivistas podem se opor grupos cujas ideologias não coincidem com os seus próprios. Alguns intervenientes patrocinados pelo Estado realizam ataques cibernéticos devastadores e afirmam que as suas atividades de espionagem cibernética são atividades legítimas em nome do Estado.. - Alguns hackers são motivados pela raiva e sentimentos de vingança. Eles usam suas habilidades para afetar diretamente uma pessoa, grupo, ou empresa sem medo de repercussões. Compartilhamento ou distribuição não autorizada imagens ou vídeos explícitos privados causar sofrimento à pessoa retratada é considerado um ato criminoso. Apesar disso, os cibercriminosos continuam a chantagear ou a vingar-se das suas vítimas.

Dependendo dos hackers’ metas, eles podem realizar várias atividades, como criptografia de dados e extorsão, instalando uma porta traseira para acesso posterior, perturbando sistemas, ou até mesmo destruir dados.

Os maiores ataques cibernéticos dos últimos tempos

Não é incomum experimentar um ataque de maneira semelhante a um anterior. Acontece com frequência. E aqui estão exemplos de ataques significativos:

- Um cidadão lituano perpetrou o ataque de engenharia social mais significativo contra duas das maiores empresas do mundo: Google e Facebook, em 2015. Ele enganou essas empresas $100 milhão.

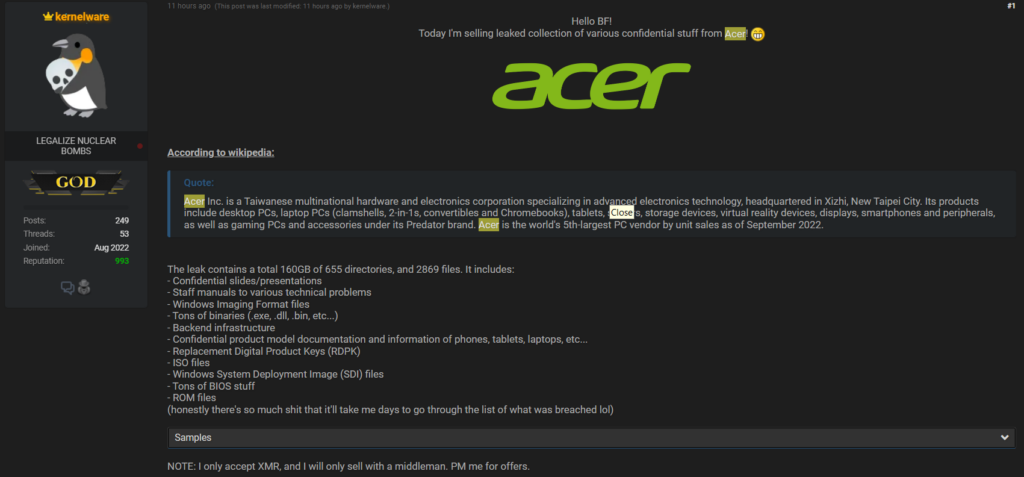

- Acer, the extensive technical company, foi atingido duas vezes em uma semana pelo mesmo hacker. Acer confirmou uma violação de segurança mas garantiu que apenas os dados dos funcionários sofreram com os hacks em Taiwan.

- Após o ataque ao MailChimp, houve ataques cibernéticos subsequentes, incluindo um na DigitalOcean, um cliente do MailChimp, e um provedor de serviços em nuvem. Devido ao ataque, A DigitalOcean enfrentou problemas de comunicação com seus clientes por alguns dias e teve que pedir que eles redefinissem suas senhas.

As recuperações após um ataque geralmente levam a novos episódios.

Quando as ferramentas internas se tornam vulneráveis e permitir o roubo de dados do cliente, os cibercriminosos são incentivados a atacá-los. Isso significa que o próximo ataque provavelmente explorará as mesmas vulnerabilidades do anterior. Quando um incidente cibernético é tornado público, a contagem regressiva para um ataque imitador começa.

Os ataques cibernéticos usarão primeiro os mesmos métodos usados no primeiro ataque. E às vezes, mudanças simples de senha são não é suficiente para manter as empresas seguras de ataques sofisticados.

Como evitar que empresas sofram ataques iminentes?

As empresas devem priorizar a proteção contra ataques cibernéticos, especialmente aqueles que já aconteceram. Em um ataque cibernético significativo, a resposta apropriada é redefinir completamente a abordagem e postura de segurança cibernética da organização. Após um ataque poderoso, toda organização deve refletir sobre suas ações e decisões.

- O organograma deve mudar em contratação de especialistas em segurança de nível sênior como um CISO, reorganizando estruturas de relatórios, ou adicionar especialistas em segurança cibernética ao conselho de administração.

- Você deve renovar totalmente o treinamento de segurança cibernética de seus funcionários para garantir melhores medidas de segurança.

- Ao adotar os princípios Zero Trust, a postura de segurança pode ser completamente transformada.

- Atualize regularmente os sistemas. É essencial atualize regularmente seus sistemas operacionais, Programas, e aplicativos com os patches e atualizações de segurança mais recentes para corrigir vulnerabilidades conhecidas.

- Aplique controles de acesso rigorosos, incluindo senhas fortes, autenticação multifator (AMF), e controle de acesso baseado em função (RBAC), para limitar o acesso não autorizado para dados e sistemas confidenciais.

- Execute backups regulares de dados críticos e garanta que os backups sejam armazenados off-line com segurança para mitigar o impacto de possíveis ataques de ransomware ou violações de dados.

Ao adotar estratégias de segurança robustas, abraçando o modelo Zero Trust, atualizando e corrigindo sistemas regularmente, fornecendo treinamento abrangente de conscientização sobre segurança, implementando fortes controles de acesso, empregando segmentação de rede, usando ferramentas avançadas de detecção de ameaças, fazendo backup de dados regularmente, conduzindo avaliações de segurança, e aproveitando serviços de segurança de terceiros, as empresas podem reduzir significativamente a sua vulnerabilidade a ataques cibernéticos.

As organizações devem priorizar a segurança cibernética e adaptar continuamente suas defesas para ficar à frente das ameaças em evolução. Ao fazê-lo, eles podem proteger seus ativos, proteger dados pessoais, e manter a confiança de seus stakeholders num mundo cada vez mais digital e interligado.