Operadores Conti fecham os restos da infraestrutura pública. Dois servidores da rede Tor que foram usados para publicar vítimas’ dados e negociação de resgates caíram. O painel de administração do site Conti News e o armazenamento de informações roubadas foram fechados há um mês, e a lista de inadimplentes não foi atualizada todo esse tempo.

Foi notada a saída dos últimos servidores Conti offline na quarta-feira, Junho 22, pelos participantes do projeto DarkFeed (monitoramento de ransomware). Na sexta, de acordo com BleepingComputer, eles ainda estavam indisponíveis.

Conti concluiu o desligamento

Na segunda quinzena de maio, o grupo por trás de Conti começou to wind down operations relacionado a este ransomware. Os servidores usados para comunicações e armazenamento de dados foram retirados de serviço, o serviço de negociação com as vítimas foi desativado, e as informações sobre ataques bem-sucedidos não foram carregadas no site.

O grupo do crime organizado criou uma cortina de fumaça para esconder essas obras de estranhos. Um único participante ainda estava ativo no site. Ele continuou a publicar alguns dados roubados (na verdade, os resultados de ataques anteriores) e provocou uma das últimas vítimas – o governo da Costa Rica. A ataque massivo de Conti sobre agências governamentais na Costa Rica ocorreu em abril. Os invasores conseguiram roubar 672 GB de dados de 27 organizações e interromper vários serviços vitais. Como resultado, foi declarado estado de emergência no país.

A decisão de abolir a marca Conti está atrasada, principalmente devido ao aumento da atenção da comunidade de segurança cibernética e das agências de aplicação da lei. Os ataques de malfeitores tornaram-se muito ousados e barulhentos. O recente vazamento de dados internos de grupos do crime organizado levou alguns usuários do Twitter a coletar dossiês sobre criminosos. As autoridades dos EUA, por sua parte, anunciou uma recompensa de até $10 milhões para as cabeças dos líderes do sindicato do crime.

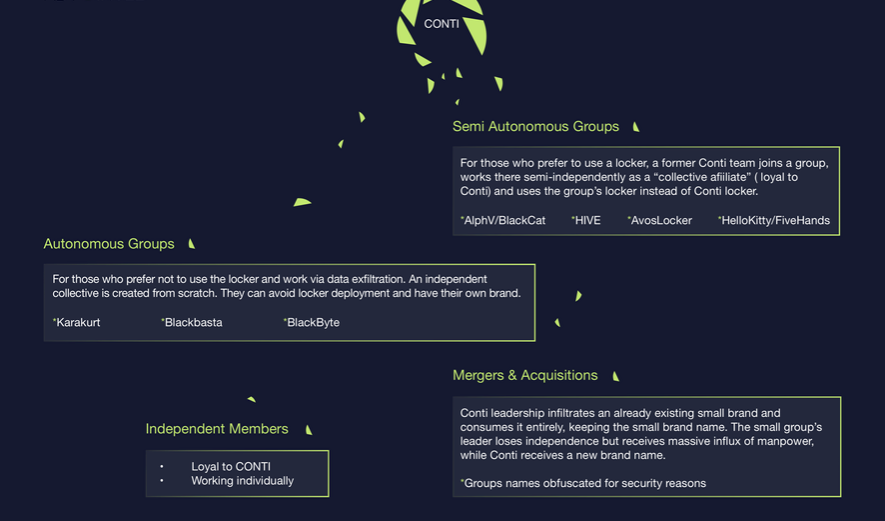

Os operadores da Conti estabeleceram parcerias ativamente e voluntariamente colocaram sob sua proteção colegas menos afortunados, agora eles podem se dar ao luxo de trabalhar com outras marcas. Podem juntar-se a grupos mais pequenos e manter relações amigáveis com os seus líderes e especialistas. – testadores, desenvolvedores, e programadores. De qualquer forma, a decisão de matar a marca Conti foi acertada – evitar repetindo o destino do grupo REvil.

Sobre o grupo Conti

O grupo de ransomware Conti foi um dos primeiros “renascidos” de um grupo de ransomware mais antigo. Ryuk ransomware, que apareceu no verão 2018, decidiu parar aproximadamente após dois anos de uma atividade de sucesso que trouxe o grupo sobre 400 Bitcoin. No entanto, eles não estavam almejando uma aposentadoria – em vez de, eles escolheram mudar a marca. Depois de férias de 3 meses no outono 2020, eles apareceram sob o nome do grupo Conti.

Durante o próximo 19 meses de atividade, Conti alcançou rapidamente as posições mais altas nas classificações de ransomware. Seus concorrentes eram nomes muito grandes, como REvil, Bloqueio, BlackMatter e DarkSide. Alguns deles estão desligados no momento. Alguns fizeram a reformulação da marca e estão agindo com um nome diferente. No entanto, todos eles nunca alcançaram a mesma participação de mercado – em um momento, Conti contabilizado por quase 50% de todos os ataques de ransomware contra corporações.

Bom começo, final ruim

É óbvio que um sucesso cibercriminoso tão grande é objeto de interesse das autoridades executivas. Este último ficou feliz em enfrentar qualquer possível fraqueza, o que aconteceu no início da guerra Rússia-Ucrânia. Aparentemente, o grupo consistia em ucranianos e russos – e depois que a guerra começou, os chefes do grupo (provavelmente russos) reivindicaram o seu total apoio a uma “operação militar especial na Ucrânia”. A parte ucraniana do grupo decidiu fazer grandes travessuras – by leaking the source codes of ransomware. Isso tornou possível utilizá-lo não apenas para atacar empresas russas – O ransomware NB65 fez isso quase instantaneamente após o vazamento, mas também para rastrear os chefes do grupo. Para evitar mais desanonimização e captura, eles decidiram encerrar sua atividade. E nos últimos dias, eles removeram o resto de sua infraestrutura da página Darknet.

Eles vão voltar? Ninguém sabe, mas tenho certeza de que os analistas descobrirão rapidamente esse retorno. O Conti contava com diversos recursos exclusivos que possibilitavam rastrear seu software sem erros. O resto do grupo está localizado na Rússia, e depois do cease any cooperation with the USA no espaço de segurança cibernética, este país é provavelmente o lugar mais seguro para cibercriminosos. A menos que critiquem Putin, claro. Ainda, há uma pergunta sem resposta – o que as vítimas podem fazer se não contatarem os criminosos antes de ficarem offline? Outros grupos geralmente liberam as chaves após reivindicar o desligamento. Este não disse uma palavra.