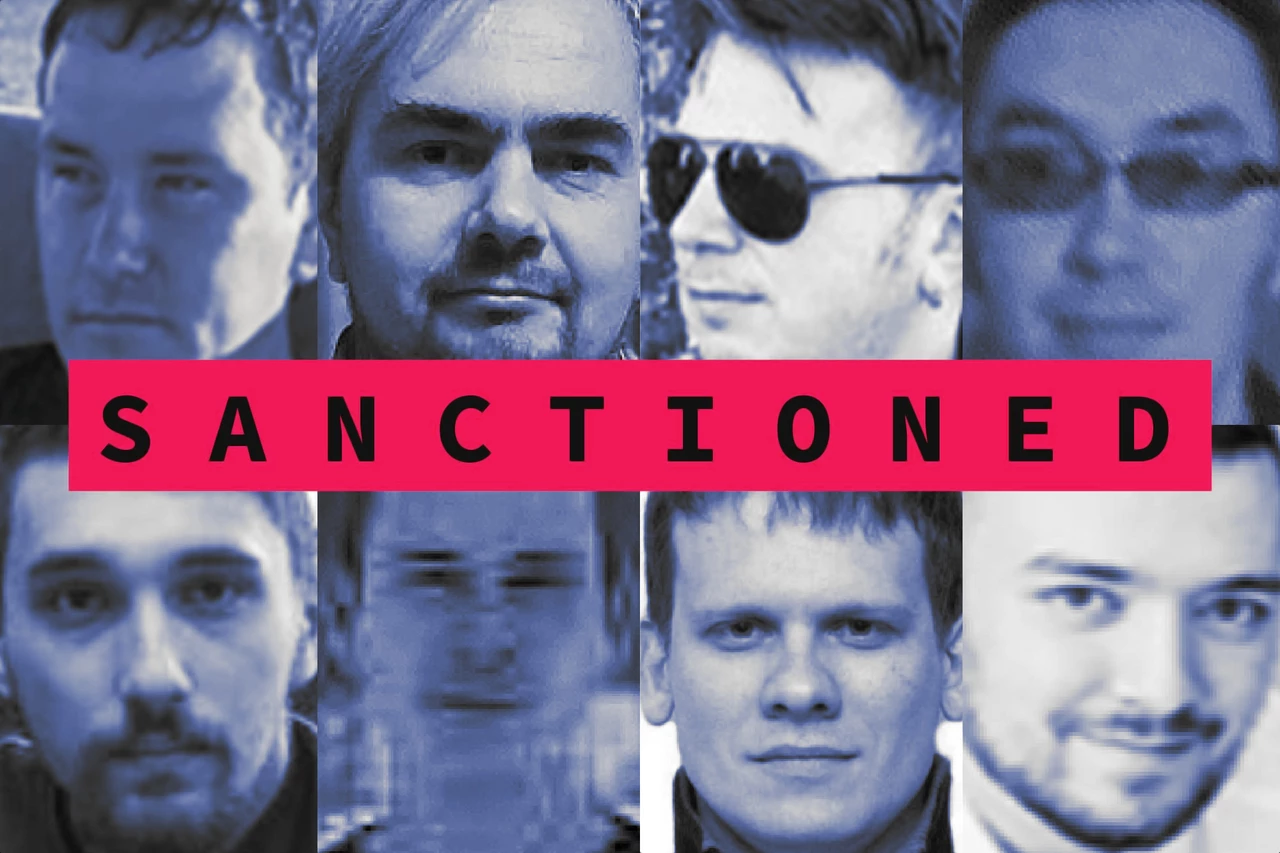

Em setembro 7, 2023, NCA divulgou um comunicado sobre o novo pacote complexo de sanções contra membros do grupo russo de crimes cibernéticos Conti. Acusado de participar em extorsões no valor de $800 milhão, membros de gangues já perderam qualquer propriedade e patrimônio sob a jurisdição dos EUA e do Reino Unido.

Autoridades dos EUA e do Reino Unido descobrem 11 Mais hackers russos relacionados ao Conti e ao TrickBot

Aviso sobre operações conjuntas entre autoridades americanas e britânicas apareceu em vários sites simultaneamente. Tal como no caso anterior de sanções contra hackers russos, Tesouro dos EUA e Agência Nacional do Crime do Reino Unido divulgou declarações sobre isso. Eles conseguiram descobrir com sucesso as personalidades de 11 indivíduos relacionados à gangue cibercriminosa Trickbot/Conti.

As autoridades encontraram e provaram a relação dos indivíduos acusados com ataques ao governo do Reino Unido e dos EUA e a organizações educacionais, hospitais e empresas. Isto no total levou a um perda líquida de £ 27 milhões apenas no Reino Unido, e acabou $800 milhões em todo o mundo. Apesar da formalidade Conti group dissolution em junho 2022, os membros permaneceram ativos sob o domínio de outros grupos cibercriminosos.

Os ataques deste grupo de ransomware causaram danos significativos aos nossos negócios e arruinaram meios de subsistência, com as vítimas tendo que lidar com o impacto prolongado das perdas financeiras e de dados.

Esses criminosos pensavam que eram intocáveis, mas nossa mensagem é clara: sabemos quem você é e, trabalhando com nossos parceiros, não vamos parar em nossos esforços para levá-lo à justiça.Diretor Geral de Operações da NCA, Rob Jones

Autoridades publicaram dados pessoais de hackers

Qual pode ser a melhor vingança para alguém que gosta de comprometer identidades do que comprometer sua própria identidade?? As autoridades envolvidas na investigação e julgamento provavelmente pensam o mesmo, enquanto eles publicaram informações detalhadas sobre cada um dos 11 hackers sancionados.

| Nome | Apelidos on-line | Posição |

|---|---|---|

| Dmitry Putilin | Graduado, Funcionários | Participou de compras de infraestrutura do Trickbot |

| Artyom Kurov | Naned | Um dos desenvolvedores do Trickbot |

| Maxim Galochkin | Bentley, Máx.17, Volhvb | Líder da equipe de testadores, também responsável pelo desenvolvimento e supervisão reais |

| Mikhail Tsarev | Francisco, manga, Khano | Gerente de nível intermediário, responsável pelos fluxos de dinheiro; também tocou nas funções de RH |

| Alexandre Mozhaev | Verde, Rocco | Parte da administração do grupo |

| Maxim Rudensky | Lábio, Binman, Prata | Líder da equipe de desenvolvedores do Trickbot |

| Andrey Zhuykov | Adão, Defensor, Diferença | Um dos principais administradores da gangue do crime cibernético |

| Sergei Loguntsov | Begemot_Sun, Hipopótamo, Zulas | Membro da equipe de desenvolvimento |

| Mikhail Tchernov | m2686, Bala | Parte das utilidades internas do grupo |

| Vadym Valiakhmetov | Weldon, Mentos, Vasm | Parte da equipe de desenvolvimento, responsável por backdoors e loaders |

| Maxim Khaliullin | Suspiros | Gerente-chefe de RH do grupo. Responsável pela compra de VPSs para infraestrutura TrickBot. |

O que é o grupo Conti/TrickBot?

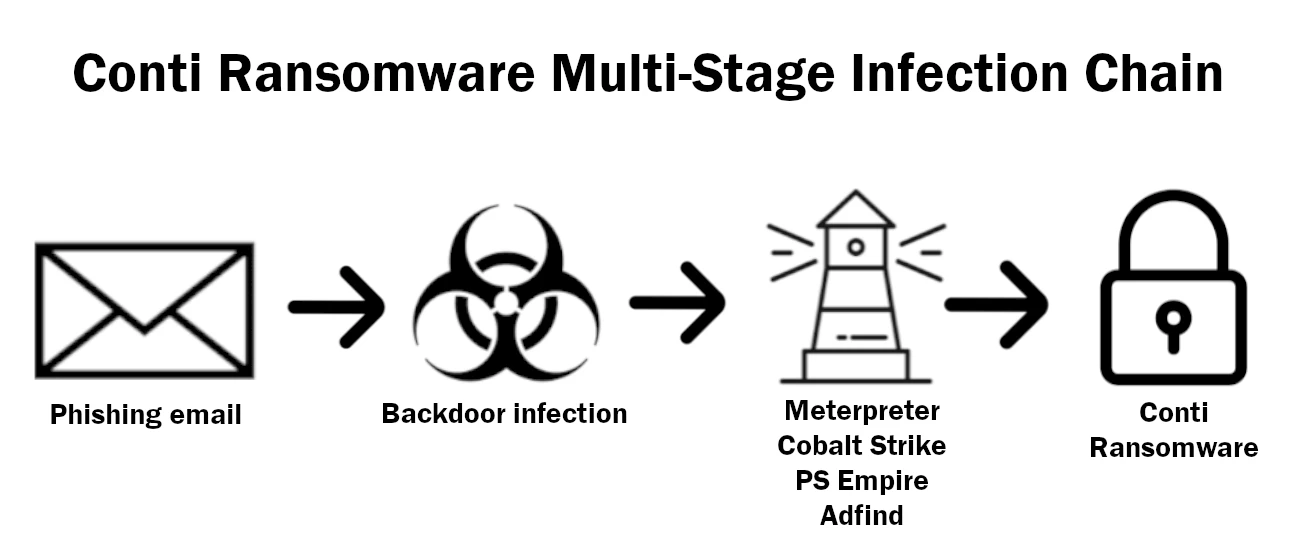

Como as gangues de crimes cibernéticos são comumente nomeadas por seu malware “mainstream”, a gangue Conti era mais conhecido por seu ransomware homônimo. Mas obviamente, essa não era a única carga que eles estavam usando em seus ataques. Ao longo de sua vida, Conti estava trabalhando com, ou mesmo usando diretamente várias famílias de ladrões. Entre eles está um infame QakBot, cujo botnet foi hackeado e desmantelado no início do verão 2023, e TrickBot. Eles eram conhecidos principalmente como nomes independentes, além de ser usado ativamente em colaboração com diferentes gangues de ransomware, incluindo Conti.

QakBot é um veterano do cenário de malware. Surgiu em 2007 como Pinkslipbot, rapidamente se tornou um sucesso como malware infostealer. Com tempo, foi atualizado com novos recursos, particularmente aqueles que permitem usá-lo como ferramenta de acesso inicial/utilitário de entrega de malware. Isso predeterminou o destino deste malware – agora é mais conhecido como carregador, do que um ladrão ou spyware. Embora possa ser apropriado falar de QBot no passado, como seu destino after the recent botnet shutdown não está claro.

A história do Trickbot não é muito diferente. A única diferença é a data de seu aparecimento – foi notado pela primeira vez em 2016. O resto da história se repete - uma vez um infostealer, em seguida, um malware modular que pode servir como ferramenta de acesso inicial e carregador. Alguns cibercriminosos que estão atrás do Trickbot were already sanctioned - na verdade, eles são os primeiros hackers sancionados de todos os tempos.

As sanções estão ameaçando seriamente os hackers?

Na verdade, não muito. Sanções não são uma detenção, portanto, a única coisa que perdem são propriedades nos EUA e no Reino Unido. No entanto, Duvido muito que algum desses 11 caras tinham qualquer propriedade valiosa mantida nos países em que estiveram envolvidos em ataques. Toda essa ação é principalmente uma mensagem para outros hackers – “você não é tão anônimo quanto pensa que é, e não impunável.”. O próximo passo pode ser a sua prisão – após a sua chegada aos EUA/Reino Unido, ou países que os auxiliam em questões de investigação de crimes cibernéticos. Mas mais uma vez – Duvido que sejam imprudentes o suficiente para aparecer no país onde cada delegacia tem sua foto fixado no deck de procurados.