Palo Alto Networks alerta seus clientes sobre uma vulnerabilidade em seu PAN-OS, que leva à injeção de comando. Residindo em seu recurso GlobalProtect, e exigindo algumas configurações específicas, esta falha ainda consegue atingir a pontuação CVSS máxima de 10/10. Correções para o problema já estão em desenvolvimento, a empresa diz.

Vulnerabilidade de injeção de comando PAN-OS explorada em estado selvagem

Em abril 12, 2024, Palo Alto Networks divulgou um relatório sobre o CVE-2024-3400 – uma vulnerabilidade crítica em seu PAN-OS. Este sistema operacional é a base para a empresa soluções de firewall, que por sua vez é uma opção bastante popular para proteção de rede entre empresas de todo o mundo. Explorando a falha, adversários obtêm a capacidade de executar código arbitrário com o máximo (raiz) privilégios. Isso explica a pontuação CVSS extremamente alta, bem como o fato de que a segurança cibernética está alvoroçada por causa disso.

A pior parte dessa falha é que já é explorado em ataques do mundo real. Palo Alto Networks não menciona nenhum caso de ataque específico, mas o fato de o fornecedor confirmar isso torna o fato dificilmente duvidoso. A empresa também especifica que para a exploração bem sucedida, a instância PAN-OS afetada deve ter duas coisas configuradas: recurso de telemetria do dispositivo e o gateway GlobalProtect.

Vulnerabilidades de execução de código arbitrário pode ser usado tanto para obter acesso inicial quanto para realizar movimentos laterais. No caso de sua residência no software firewall, o resultado pode levar à configuração incorreta da proteção da rede ou à sua desativação completa. O primeiro é mais provável embora, pois permite a criação de um canal de comunicação furtivo(é) com o ambiente infectado.

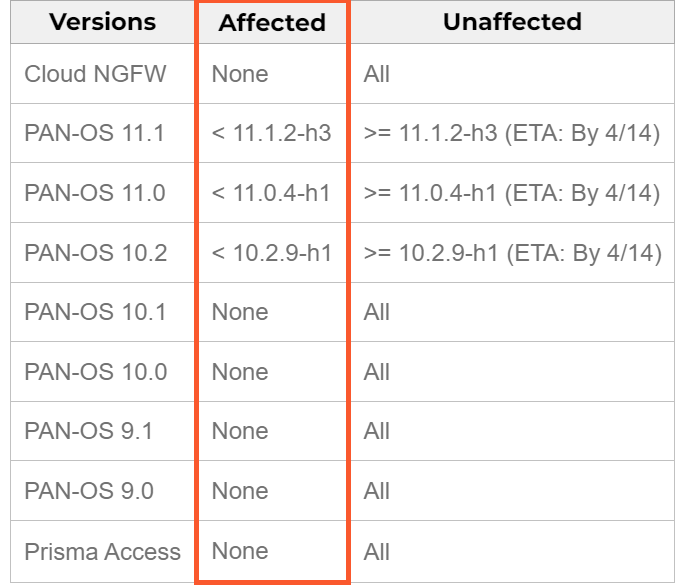

Versões e patches afetados

Redes Palo Alto confirma a vulnerabilidade presente no total geral de 3 Versões PAN-OS – 10.2, 11.0 e 11.1. Versões recentes, bem como alguns dos softwares auxiliares usados em conjunto com o firewall não são afetados. O problema é – não há patches disponíveis para as versões defeituosas no momento.

A empresa promete lançar correções correspondentes para todas as versões vulneráveis em abril 14, 2024. Eles também oferecem a possível mitigação do problema, através da desativação do recurso de telemetria do dispositivo. Isto diminuirá o impacto potencial de uma exploração bem-sucedida. Para os assinantes do serviço de prevenção de ameaças, a empresa oferece a capacidade de bloquear a exploração potencial casos.

Proteção contra a exploração de vulnerabilidades

Qualquer software pode conter vulnerabilidades, e mesmo as soluções de primeira linha de fornecedores mundialmente conhecidos não são uma exclusão. Não há adivinhos entre nós, então prever qual programa terá uma vulnerabilidade é bastante difícil. Por essa razão, medidas reativas são a melhor maneira possível de evitar os ataques que utilizam a exploração de vulnerabilidades.

Fique por dentro das últimas notícias de segurança. Sempre que uma falha em um software amplamente utilizado se torna pública, atinge os títulos de todos os boletins informativos de segurança cibernética. O problema é que a grande maioria da exploração de vulnerabilidades acontece depois que as informações sobre elas se tornam públicas. Reação rápida à nova descoberta e correção da falha conforme diz a instrução definitivamente protegerá seu ambiente.