Analistas binários descobriram 23 vulnerabilidades críticas de UEFI do InsydeH2O, que é usado por muitos dos principais fornecedores, incluindo HP, Lenovo, Fujitsu, Microsoft, Informações, Dell, Touro (Atos) e Siemens.

Junto, Os pesquisadores dizer esses bugs podem afetar milhões de dispositivos, incluindo laptops, servidores, roteadores, Equipamento de rede, ICS, e vários periféricos. No total, os problemas dizem respeito aos produtos de mais de 25 fornecedores.

A maioria das vulnerabilidades foi encontrada no modo de gerenciamento do sistema (SMS) código, que é responsável pelas funções de todo o sistema, como gerenciamento de energia e hardware.

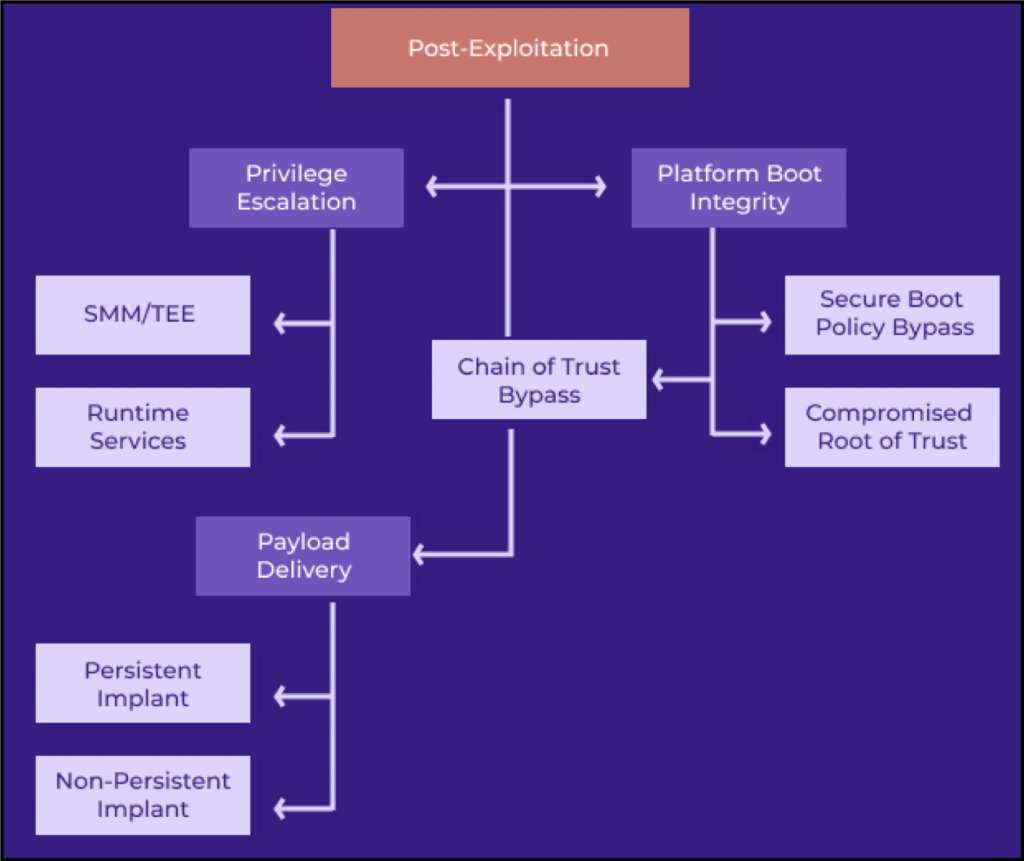

Como os privilégios do SMM excedem até mesmo os privilégios do kernel do sistema operacional, quaisquer problemas de segurança neste espaço podem ter consequências extremamente graves. Em particular, um invasor local ou remoto com direitos de administrador poderá realizar as seguintes ações:

- desabilitar recursos de segurança de hardware (Modo de segurança, Intel BootGuard);

- instale software que será firmemente fixado no sistema;

- crie backdoors e canais de comunicação ocultos para roubar dados confidenciais.

O mais perigoso de todos os bugs encontrados é CVE-2021-45969, CVE-2021-45970, e CVE-2021-45971, que marcou 9.8 fora de 10 na escala de classificação de vulnerabilidade CVSS. Adicional 10 vulnerabilidades podem ser exploradas para escalonamento de privilégios, 12 relacionado à corrupção de memória no SMM, e outras vulnerabilidades relacionadas à corrupção de memória no ambiente de execução do driver InsydeH2O (DXE).

No momento, o CERT americano confirmou a presença de vulnerabilidades nos produtos de três fornecedores de produtos: Fujitsu, Insyde Software Corporation e Intel (único bug CVE-2020-5953).

Deixe-me lembrá-lo de que também escrevemos isso Microsoft alerta sobre vulnerabilidade perigosa no Surface Pro 3 dispositivos.

Os desenvolvedores do InsydeH2O da Insyde Software já lançaram manchas que corrige todos os bugs encontrados, e também publicou boletins de segurança, onde cada problema é analisado detalhadamente. Infelizmente, essas atualizações devem primeiro ser aceitas pelos OEMs antes de serem implementadas nos produtos afetados. Todo esse processo levará muito tempo, aquilo é, patches chegarão aos usuários finais por um longo tempo.

Você também pode estar interessado em ler isso devido à vulnerabilidade do Razer Synapse, conectar um mouse a uma máquina Windows concede privilégios de sistema.