CSRF e XSS: Definição

Falsificação de solicitação entre sites (CSRF) é um ataque que visa vulnerabilidade na segurança do computador, o que é um dos maiores problemas para informações e contas de usuários, pois tudo faz com que o navegador execute ações indesejáveis na aplicação e com isso prejudique o usuário que já está logado no sistema. Um ataque bem-sucedido pode resultar em transferências de dinheiro não autorizadas, data theft, mudança de senhas, e danos às relações com os clientes.

Scripting entre sites (XSS) é um Vulnerabilidade de segurança na web através do qual um invasor separa sites, comprometendo assim a interação do usuário com o aplicativo. Mas para evitar ser visto pelo atacante, deve-se evitar as mesmas políticas de origem.

Algoritmo de Trabalho de CSRF e XSS

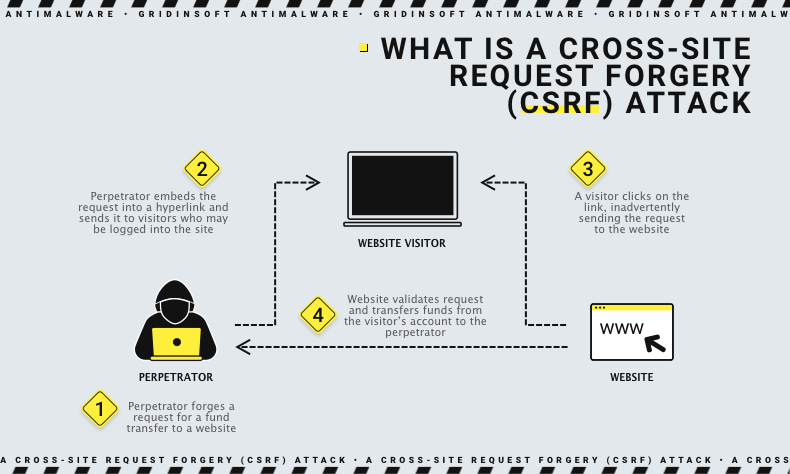

Falsificação de solicitação entre sites (CSRF)

Os ataques CSRF geralmente usam engenharia social para fazer um ataque bem-sucedido. Infelizmente, o aplicativo não consegue distinguir entre uma solicitação legítima e uma falsa, pois o usuário já está autenticado durante o ataque. Para que o ataque tenha sucesso, o invasor usa três chaves principais, que apresentamos abaixo:

- Ação relevante: Qualquer ação com dados do usuário.

- Manipulação de sessão baseada em cookies: Esta chave inclui o envio de uma ou mais solicitações HTTP, e o aplicativo utiliza apenas cookies para identificar o usuário.

- Sem parâmetros de solicitação imprevisíveis: Para evitar que um invasor saiba ou adivinhe o valor de uma consulta, a consulta não contém nenhum parâmetro.

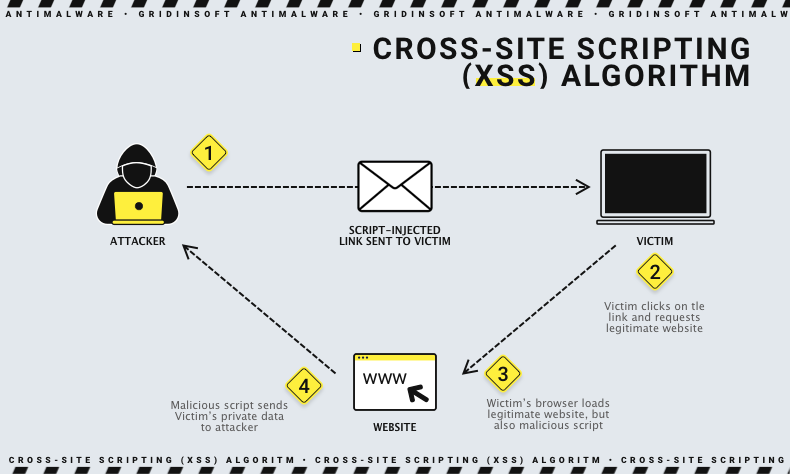

Scripting entre sites (XSS)

Para fazer esse ataque, o invasor usa dois estágios:

- Antes de lançar o código malicioso no navegador da vítima, o invasor está procurando uma maneira de incorporar código malicioso na página da web visitada pelo usuário.

- Se o invasor enviar código malicioso para uma vítima específica, ele faz isso por phishing ou engenharia social. Depois que o código malicioso estiver incorporado no navegador da web, a vítima deve visitar este site infectado.

Qual é a diferença entre XSS e CSRF?

Se já sabemos o significado e como XSS e CSRF funcionam, então vamos considerar a diferença entre eles:

- XSS – permite que um invasor execute qualquer ação no navegador do usuário que deseja atacar. CSRF – nesse caso, o invasor utiliza todos os meios para fazer com que o próprio usuário execute ações que ele não pretendia realizar.

- XSS – uma exploração bem-sucedida desta vulnerabilidade pode fazer tudo para garantir que o usuário execute qualquer ação, independentemente da funcionalidade da vulnerabilidade. CSRF – geralmente se aplica apenas às ações que o usuário pode executar.

- XSS é uma vulnerabilidade bidirecional. Isso significa que um script implementado por um invasor pode ler as respostas, exfiltrar dados para um domínio externo, e emitir consultas arbitrárias. CSRF – mas essa vulnerabilidade é chamada unilateral porque o invasor pode fazer de tudo para que o usuário execute a solicitação HTTP, mas ele não consegue obter uma resposta para isso.

Os tokens CSRF podem impedir ataques XSS??

Se você usar tokens CSRF eficazes, você pode evitar ataques XSS. Suponha que o servidor ainda valide o token CSRF corretamente, nesse caso, o token pode impedir uma vulnerabilidade XSS. Se pensarmos cuidadosamente sobre o nome “script entre sites”, podemos entender que ele esconde uma dica de que podemos ver a consulta entre sites na forma refletida. O aplicativo evita o uso trivial de uma vulnerabilidade XSS, evitando assim que um invasor falsifique uma solicitação entre sites. Aqui estão algumas advertências importantes:

- A existência de um suposto espelho, sem token Vulnerabilidade XSS, em algum lugar dentro de uma função, pode ser usado da maneira usual.

- Se um Token CSRF protege ações, eles ainda podem ser executados pelo usuário, com uma vulnerabilidade XSS em algum lugar que poderia ser explorada. Nesse caso, o script do invasor pode solicitar que a página correspondente obtenha um token válido. Ele pode então usar o token para realizar qualquer ação protegida.

- Se Vulnerabilidades XSS já estão armazenados, Os tokens CSRF não podem protegê-los. Você só pode usar a página que é o ponto de saída da vulnerabilidade XSS armazenada protegida pelo token CSRF. Ao mesmo tempo, a carga XSS será executada quando o usuário visitar a página.