Palo Alto Networks relata que os operadores de ransomware de Cuba começaram a usar novas táticas em seus ataques, incluindo o uso de um trojan de acesso remoto até então desconhecido (RATO) chamado ROMCOM RAT.

Deixe-me lembrá-lo que informamos que Novo Cuba Ransomware Variante envolve esquema de dupla extorsão.

Em seu relatório, os pesquisadores falam sobre o grupo de hackers Escorpião Tropical, qual, aparentemente, é um “parceiro” do ransomware Cuba. Deixe-me lembrá-lo de que este ransomware é conhecido pelos especialistas em segurança desde 2019. Ele estava mais ativo no final de 2021, quando ele estava vinculado a ataques a 60 organizações em cinco setores de infraestrutura crítica (incluindo o setor financeiro e público, assistência médica, manufatura e TI), como resultado do qual os hackers receberam pelo menos $ 43.9 milhões em forma de resgates.

A última atualização notável de Cuba foi gravado no primeiro trimestre de 2022, quando os operadores de malware mudaram para uma versão atualizada do ransomware com configurações mais refinadas e adicionaram QuTox apoio para se comunicar com suas vítimas.

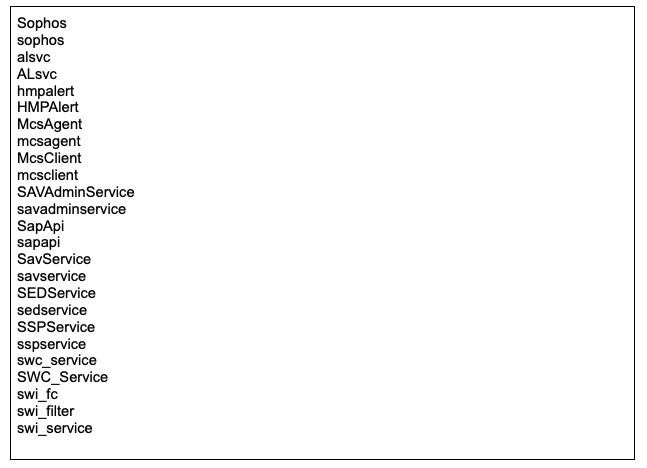

Como Redes Palo Alto analistas agora dizem, o mencionado grupo Tropical Scorpius usa uma carga útil padrão de Cuba que não mudou muito desde 2019. Uma das poucas atualizações em 2022 envolve o uso de um documento legítimo, mas inválido Nvidia certificado (anteriormente roubado da empresa por Cair hackers) para assinar o driver do kernel, que é usado nos estágios iniciais da infecção. A tarefa deste driver é detectar processos pertencentes a produtos de segurança e eliminá-los para ajudar os invasores a evitar a detecção.

Tropical Scorpius usa uma ferramenta de escalonamento de privilégios local baseada em uma exploração para CVE-2022-24521, qual foi corrigido em abril 2022.

A próxima fase de ataque do Tropical Scorpius envolve o carregamento ADFind e Varredura de rede realizar um movimento lateral. Junto com isso, os invasores implantam uma ferramenta na rede da vítima que os ajuda a obter dados armazenados em cache Cérbero credenciais. Também, hackers podem usar a ferramenta para explorar o notório Logon zero vulnerabilidade (CVE-2020-1472) para obter privilégios de administrador de domínio.

No final do ataque, Operadores do Tropical Scorpius finalmente implantam RATO ROMCOM malware na rede da vítima, que se comunica com servidores de comando e controle por meio de solicitações ICMP realizadas por meio de funções API do Windows.

ROMCOM RAT suporta dez comandos principais:

- obter informações sobre o disco conectado;

- obter listas de arquivos para o diretório especificado;

- execute o shell reverso svchelper.exe na pasta% ProgramData%;

- fazer upload de dados para o servidor de gerenciamento como um arquivo ZIP usando IShellDispatch para copiar arquivos;

- baixe os dados e grave em trabalhador.txt na pasta% ProgramData%;

- exclua o arquivo especificado;

- exclua o diretório especificado;

- crie um processo com falsificação de PID;

- processar apenas o ServiceMain recebido do servidor de controle e “hibernar” por 120,000 EM;

- percorrer processos em execução e coletar seus IDs.

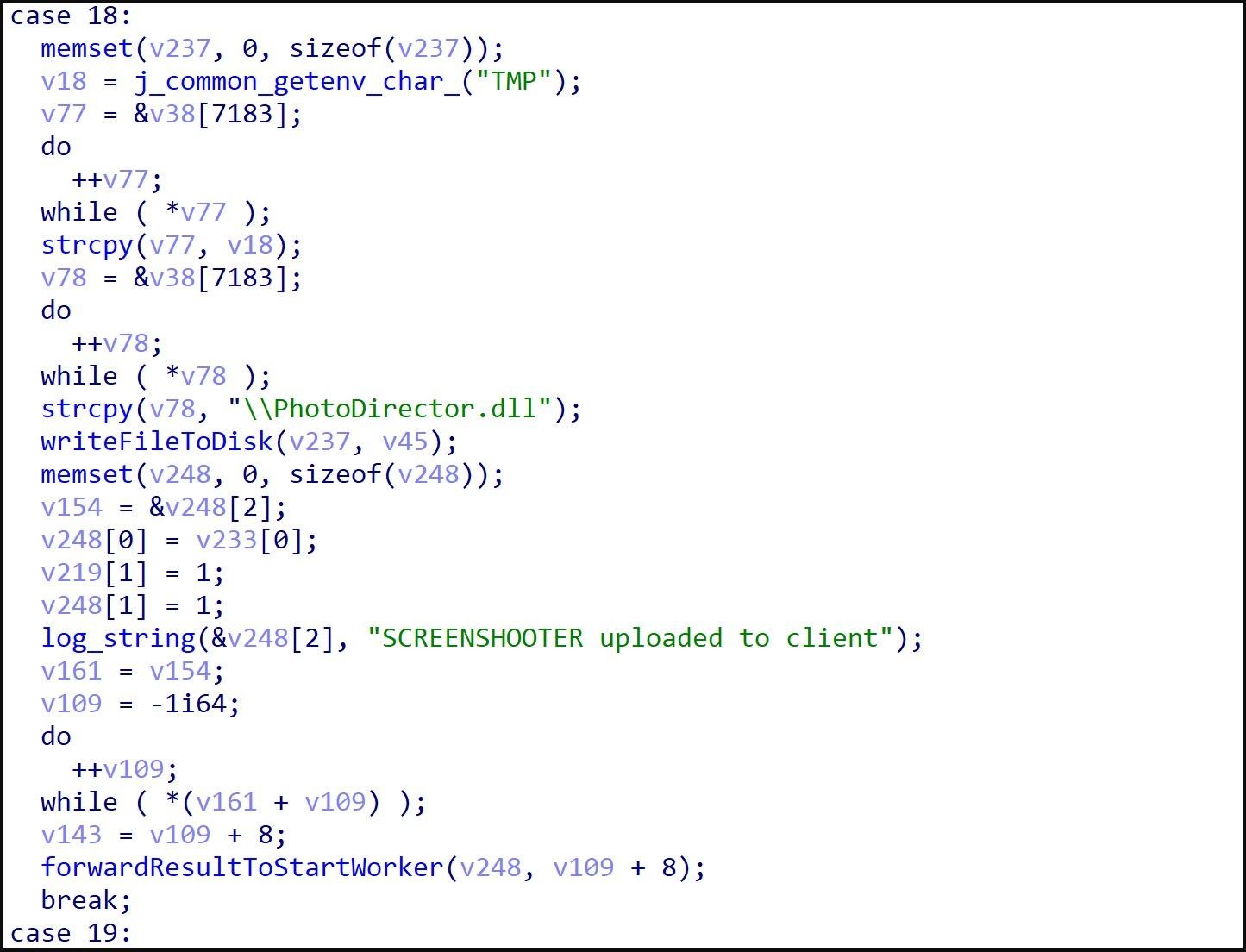

Os especialistas observam que os hackers do Tropical Scorpius compilaram a versão mais recente do ROMCOM e a enviaram para VirusTotal em Junho 20, 2022. Esta versão contém dez comandos adicionais, dando aos invasores mais controle sobre a execução e download de arquivos e encerramento de processos.

Além disso, a nova versão suporta o recebimento de cargas adicionais do C&Servidor C, como a ferramenta de captura de tela Screenshooter.

Os pesquisadores concluem que com o surgimento do Tropical Scorpius, o ransomware Cuba está se transformando em uma ameaça mais séria, embora em geral este ransomware não possa se orgulhar de ter um grande número de vítimas.