As empresas modernas enfrentam ameaças de segurança cibernética diariamente. Embora a maioria seja efetivamente neutralizada, um ataque bem-sucedido pode levar a consequências desagradáveis. Portanto, é crucial para as organizações compreender claramente a sua vulnerabilidade aos riscos cibernéticos e como eles podem avaliar com precisão esse risco. Este artigo explorará a avaliação quantitativa de ameaças cibernéticas, seus benefícios, e como eles podem ajudar a influenciar as principais partes interessadas.

O que é risco de segurança cibernética?

O mundo digital é tal que os hackers exploram constantemente redes corporativas e cadeias de suprimentos em busca do elo mais fraco. No caso de uma violação bem-sucedida, eles podem permanecer sem serem detectados por um período prolongado. Além disso, eles começam a se mover lateralmente para procurar informações valiosas ou conduzir vigilância para posterior implantação de cargas maliciosas. O risco cibernético é a soma de vulnerabilidades e riscos associados à pegada digital da sua organização. O risco cibernético é o potencial para ameaças, danos, ou perdas relacionado ao uso de tecnologia da informação e ativos digitais. Isso inclui sistemas locais e em nuvem, formulários, dados, redes, e dispositivos remotos. O risco cibernético abrange riscos relacionados com:

- Ataques cibernéticos

- Crimes cibernéticos

- Violações de segurança de dados

- Vazamentos de informações confidenciais

- Violações de dados pessoais

Então, a medição do risco cibernético é essencial na sociedade da informação atual, e a sua gestão e proteção são cada vez mais importantes para as organizações.

Avaliação de risco cibernético

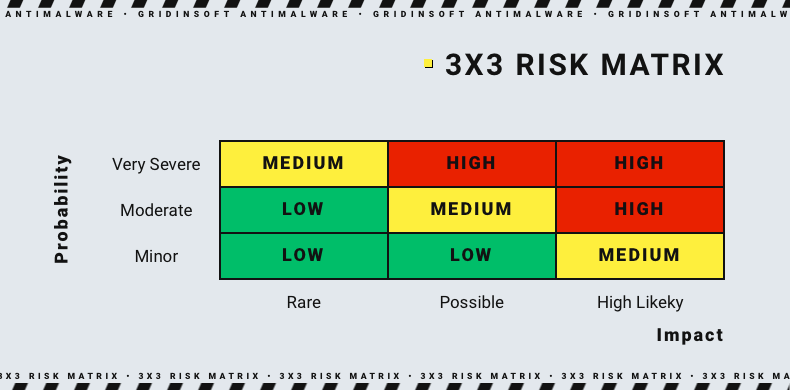

Classificando os riscos como altos, médio, e baixo podem ser interpretados de forma diferente. Além disso, saber em quais riscos focar primeiro é difícil, especialmente quando riscos múltiplos são classificados como médios. No entanto, você pode injetar precisão e clareza em suas avaliações medindo a exposição ao risco cibernético em termos monetários. Isso ajuda a determinar quais riscos enfrentar e onde alocar recursos de segurança cibernética para obter o máximo impacto.

Como gerenciar o risco de segurança cibernética

Se você acha que lidar com tantas vulnerabilidades cibernéticas será uma tarefa desafiadora, a verdade é, você está certo, mas é possível. Gerenciar a exposição a riscos cibernéticos é um processo contínuo que envolve identificação contínua, priorização, comunicando, e correção de problemas de segurança. Também reduz o risco de vulnerabilidades em third-party supply chain links. Compreender a crescente superfície de ataque permitirá que você gerencie sua exposição a ameaças cibernéticas. As etapas a seguir ajudarão a priorizar o gerenciamento e a correção de vulnerabilidades usando uma combinação de pessoas, processos, e Tecnologia:

Ferramentas para verificar e inventariar automaticamente a superfície de ataque

Ferramentas automatizadas de verificação avaliam e catalogam possíveis vulnerabilidades em sua infraestrutura digital, detectando pontos fracos em sua rede, sistemas, formulários, e dispositivos. Eles geram relatórios destacando os pontos fracos identificados, economizando tempo e garantindo resultados precisos. Estas ferramentas são adequadas para organizações de todos os tamanhos e facilitam o monitoramento contínuo para detectar novas vulnerabilidades à medida que surgem. No entanto, eles devem fazer parte de uma estratégia abrangente de segurança cibernética que inclua patches regulares e treinamento de conscientização em segurança. Ter muitos ativos digitais pode aumentar as chances de vulnerabilidades. Além disso, Shadow IT pode complicar ainda mais a segurança. A verificação da superfície de ataque pode ajudar a identificar riscos ocultos e priorizar a correção.

Formação de uma equipe de resposta

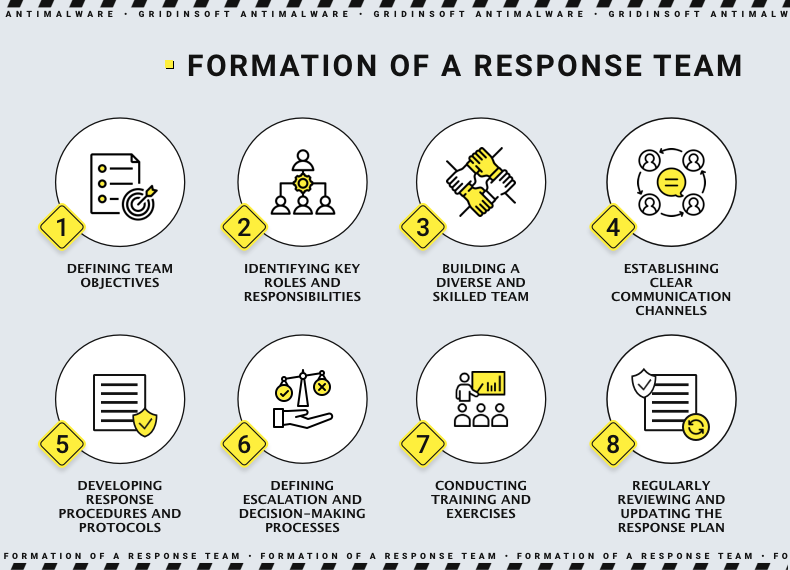

Formar uma equipe de resposta à exposição cibernética é essencial para responder eficazmente às ameaças e incidentes cibernéticos. Inclui a definição dos objetivos da equipe, identificando funções e responsabilidades principais, construindo uma equipe diversificada e qualificada, estabelecer canais de comunicação claros, desenvolver procedimentos e protocolos de resposta, definindo processos de escalonamento e tomada de decisão, conduzindo treinamentos e exercícios, e revisar e atualizar regularmente o plano de resposta. Como podemos ver, lidar com ameaças cibernéticas é um esforço de equipe que envolve diferentes departamentos.

As organizações podem detectar e responder melhor às ameaças e exposições cibernéticas com uma equipe dedicada. Por exemplo, As equipes SOC lidam com a ameaça imediata, enquanto as equipes jurídicas e de gerenciamento de riscos gerenciam dados e questões regulatórias. As equipes de comunicação e sucesso do cliente trabalham na comunicação com as partes interessadas, e gerentes de RH lidam com dúvidas dos funcionários. Exercícios regulares e processos de resposta a incidentes mantêm a equipe preparada.

Monitoramento contínuo

O monitoramento contínuo da exposição ao risco cibernético envolve avaliar e avaliar regularmente os sistemas, redes, e ativos digitais para identificar potenciais ameaças e vulnerabilidades. Você pode fazer isso por meio de ferramentas de monitoramento automatizadas, inteligência de ameaças em tempo real, avaliações regulares de vulnerabilidade, gerenciamento de patches e atualizações. Outras opções úteis são monitoramento de logs e eventos, análise do comportamento do usuário, e treinamento para preparação para resposta a incidentes e conscientização sobre segurança. Monitorando proativamente os riscos cibernéticos, as organizações podem mitigar ameaças potenciais e melhorar sua postura geral de segurança.

Avalie o risco de terceiros

Lembre-se de avaliar minuciosamente seus fornecedores terceirizados quanto ao risco cibernético. Muitas intrusões e interrupções na rede vêm deles. Auditorias e monitoramento regulares de segurança com ferramentas de avaliação de risco pode ajudá-lo a permanecer proativo e evitar ataques à cadeia de suprimentos. Use a tecnologia para identificar rapidamente sinais de alerta, rastrear alterações de segurança, e detectar vulnerabilidades emergentes. A avaliação do risco de terceiros é crucial para uma gestão eficaz do risco cibernético.

- realizar a devida diligência completa

- estabelecer acordos contratuais claros

- desenvolver um processo formal de avaliação de risco do fornecedor

- implementar monitoramento contínuo

- colaborar no planejamento de resposta a incidentes

- implementar fortes medidas de proteção de dados

- avaliar planos de continuidade de negócios e recuperação de desastres

- garantir a conformidade com os regulamentos relevantes

Ao fazê-lo, organizações podem identificar vulnerabilidades potenciais, implementar medidas apropriadas para proteger dados confidenciais e minimizar o risco cibernético geral associado a relacionamentos com terceiros.

Segurança de dados

Para proteger informações valiosas contra ameaças cibernéticas, implementar criptografia robusta para dados em repouso e em trânsito, impor forte controles de acesso com MFA, e faça backup e teste regularmente os procedimentos de recuperação de dados. Revise e atualize periodicamente as práticas de segurança para ficar à frente das ameaças em evolução. A integração de dados fortalece a segurança dos dados ao consolidar fontes distintas em uma única plataforma. Esta abordagem unificada reduz o risco de violações de dados e acesso não autorizado, em última análise, minimizando a exposição cibernética. Os CISOs podem melhorar a reputação de segurança da sua empresa sendo proativos e usando abordagens inovadoras para fortalecer a segurança. As integrações fornecem recursos adicionais para dados e insights avançados de parceiros por meio de pontos de dados secundários relacionados a vulnerabilidades e pontuações de segurança para cada ativo.

Implementar uma estratégia de integração de dados aumenta a segurança, melhora a qualidade, e agiliza fluxos de trabalho. Além disso, garante conformidade e obtém insights para empresas B2B em um mundo orientado por dados.