Especialistas em Check Point falou sobre um bug perigoso que descobriram na função de processamento de imagens do WhatsApp, o que pode levar à divulgação de dados do usuário.

O problema ajudou a desabilitar o aplicativo, além disso, aplicando certos filtros a uma imagem especialmente criada e enviando-a para uma vítima em potencial, um invasor pode explorar a vulnerabilidade e obter acesso a informações confidenciais da memória do WhatsApp.

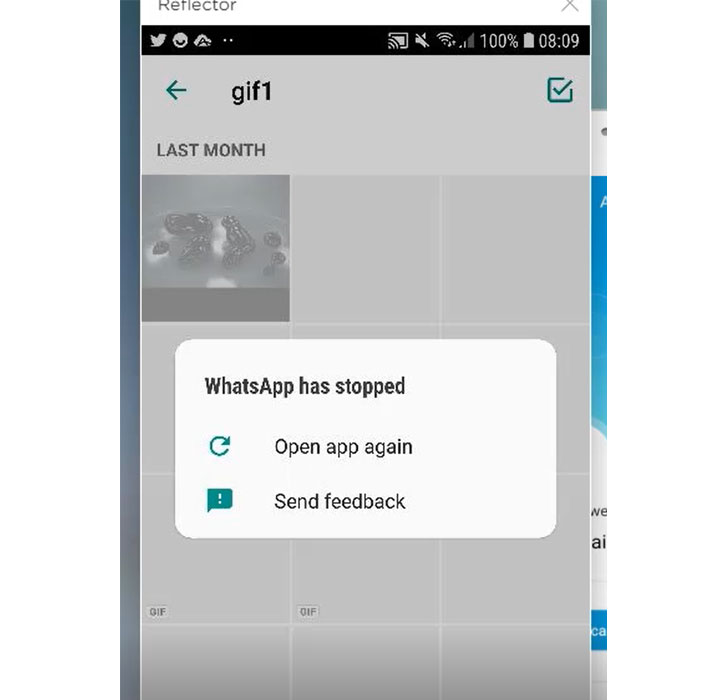

De volta em novembro 2020, especialistas descobriram que alternar entre diferentes filtros em GIFs especialmente preparados fazia com que o WhatsApp travasse.

Os pesquisadores identificaram uma das falhas como violação da integridade das informações na memória e relataram imediatamente o problema aos desenvolvedores, Quem atribuído o ID do problema CVE-2020-1910 (7.8 na escala CVSS), detalhando-o como uma vulnerabilidade de leitura/gravação fora do alcance (leitura e gravação fora dos limites).

Como resultado, em fevereiro 2021, os desenvolvedores do WhatsApp lançaram uma versão revisada do aplicativo (2.21.1.13), que introduziu duas novas verificações para imagens originais e modificadas.

A raiz do problema está na “aplicarFilterIntoBuffer ()” função, que funciona com filtros de imagem: leva a imagem original, aplica o filtro selecionado pelo usuário a ele, e então copia o resultado para o buffer.

Fazendo engenharia reversa da biblioteca libwhatsapp.so, os pesquisadores descobriram que a função vulnerável funciona com base na suposição de que as imagens originais e modificadas têm as mesmas dimensões e o mesmo formato de cor RGBA.

Dado que cada pixel RGBA é armazenado como 4 bytes, uma imagem maliciosa com apenas 1 byte por pixel pode ser usado para obter acesso à memória fora dos limites, pois a função tenta ler e copiar quatro vezes mais dados do buffer.

Deixe-me lembrá-lo de que também relatei que Vulnerabilidades perigosas no WhatsApp permitiram comprometer milhões de usuários.