Uma nova campanha de implantação de malware DarkGate chamou a atenção de pesquisadores de segurança cibernética. Isso foi alimentado pela decisão do desenvolvedor alugar seu produto para um número limitado de afiliados.

A atividade do malware DarkGate aumenta à medida que o desenvolvedor o aluga

De acordo com pesquisadores de segurança cibernética, um novo malware DarkGate campanha fez barulho. Ele se espalha por meio de e-mails de phishing e usa threads de e-mail roubados para induzir os usuários a clicar em um hiperlink que baixa o malware. A análise inicial indica que esta amostra de malware é muito semelhante ao malware DarkGate. A rotina de infecção inicial e o protocolo de comunicação C2 observado eram quase idênticos às análises anteriores da mesma família de malware. No entanto, pesquisas adicionais confirmaram que esta amostra faz parte da família de malware DarkGate, baseado em strings e funcionalidades incorporadas. Além disso, o recente aumento na atividade de malware DarkGate é provavelmente porque o desenvolvedor alugou o malware para algumas afiliadas.

Detalhes do carregador DarkGate

DarkGate é um malware vendido principalmente em fóruns clandestinos por um usuário apelidado RastaFarEye. Este malware foi projetado para evitar a detecção por software de segurança, e pode estabelecer persistência através de modificações no Registro do Windows para obter privilégios elevados. Quanto aos danos – rouba dados de navegadores da web, Discórdia, FileZilla, e outros softwares e se conecta a um comando e controle (C2) servidor para executar tarefas. Além disso, a tarefa pode incluir enumeração de arquivo, exfiltração de dados, lançando mineradores de criptomoedas, capturando capturas de tela remotamente, e executando outros comandos.

Espalhando

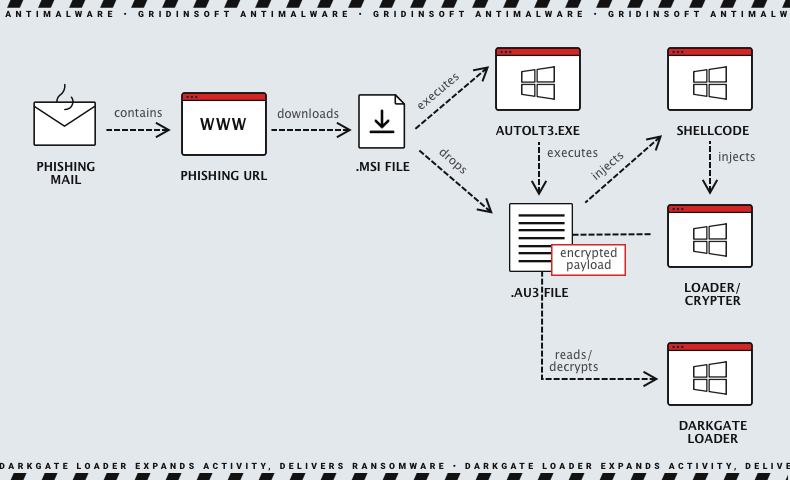

Tradicionalmente, ataques de phishing têm sido o primary delivery route for malware; este caso não é exceção. Além disso, de acordo com alguns relatos, 79% de malware no segundo trimestre 2023 foi entregue via e-mails de phishing. No entanto, especialistas identificaram dois cenários explícitos de contaminação DarkGate. O primeiro método envolve o uso de um padrão de infecção em que um arquivo do instalador MSI é a carga inicial. Por isso, as vítimas desta infecção recebem este arquivo clicando em um link incluído em uma mensagem de phishing. Este link leva a um sistema de distribuição de tráfego (TDS). Como resultado, ele redireciona a vítima para o URL de carga útil final para o download do MSI se os requisitos do invasor forem atendidos. Ao abrir o arquivo MSI baixado, a infecção DarkGate é desencadeada.

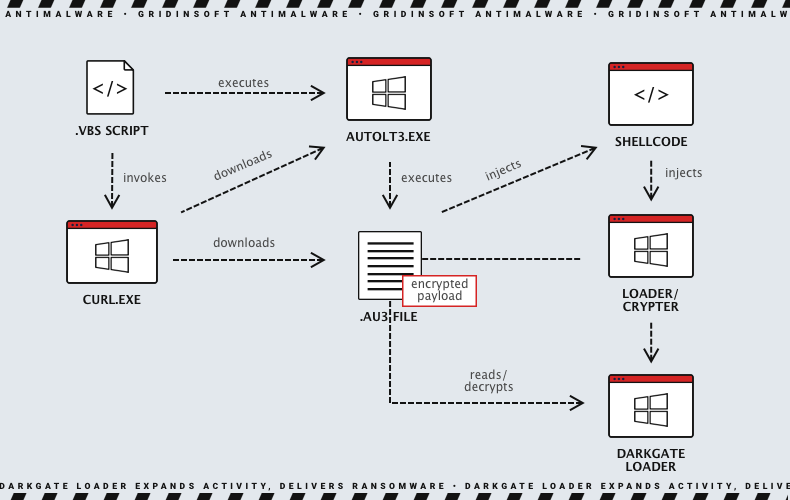

Além disso, especialistas descobriram amostras de outra campanha com um script Visual Basic para entregar a carga inicial. No entanto, os especialistas não entendem exatamente como a carga inicial é entregue à vítima. O script está ofuscado e contém código falso/lixo. Mais tarde, ele invoca o binário curl que vem pré-instalado com o Windows para baixar o executável e o arquivo de script do AutoIt de um servidor controlado pelo invasor. Depois disso, a cadeia de infecção segue a campanha descrita anteriormente.

Ação principal do DarkGate Loader

DarkGate é um carregador modular que pode fornecer uma variedade de cargas úteis, Incluindo ransomware, redes de bots, trojans, keyloggers, spyware, e arquivos dll. Em outras palavras, DarkGate Loader é um malware versátil e perigoso que pode ser usado para entregar uma variedade de cargas úteis. O carregador aguarda comandos do servidor de comando. Quando C2 envia uma mensagem contendo o endereço IP de um servidor secundário, DarkGate pode obter a carga útil.

O malware usa o formato de arquivo DLL para ser executado furtivamente, carregando a biblioteca na memória usando o processo do sistema chamado rundll32.exe ou injetando-o em um aplicativo com uma verificação de DLL ruim ou nenhuma.. Como resultado, o malware rouba dados confidenciais, como senhas e cookies, do sistema da vítima. Tem como alvo navegadores da web, software de e-mail, e aplicativos como Discord ou FileZilla. O malware usa ferramentas freeware legítimas publicadas pela Nirsoft para extrair informações, e pode acessar o sistema operacional, o usuário conectado, os programas atualmente em execução, e outras fontes de dados. Essas informações são enviadas ao servidor C2 e ficam disponíveis no painel do agente da ameaça. Adicionalmente, o malware pode coletar arquivos arbitrários do sistema da vítima quando solicitado através do canal C2.

Evasão de defesa

Após a inicialização, o malware prossegue para uma função identificada como “Loop principal C2.” Neste ciclo, o malware verifica periodicamente o servidor C2 em busca de novas instruções, executa os comandos recebidos, e envia de volta os resultados para o servidor C2. O loop principal C2 contém mais de 100 pedidos, incluindo coleta de informações, auto Gerenciamento, autoatualização, ladrão, minerador de criptografia, RATO, e gerenciamento de arquivos. O malware contém múltiplas funções para escapar de ferramentas de análise típicas. Se os recursos correspondentes estiverem ativados, e a amostra detecta um ambiente que corresponde a uma das verificações, isso encerrará o processo. Além disso, o malware procura vários produtos AV conhecidos e pode alterar seu comportamento dependendo do resultado. O produto AV descoberto é comunicado de volta ao servidor C2. O malware também pode mascarar sua presença e se injetar em processos legítimos do Windows com base na configuração usada.

Malware como serviço

Inicialmente, o malware foi usado apenas em particular pelo desenvolvedor. Mas agora, autores de malware oferecem isso como um serviço de assinatura, com preços que variam de $1,000 por dia para $15,000 por mês para $100,000 por ano. Além disso, o autor afirma que o malware é a “ferramenta definitiva para pentesters/redteamers” e se orgulha de “recursos que você não encontrará em lugar nenhum”. Por falar nisso, versões anteriores do DarkGate também incluíam um módulo de ransomware. Em todo o caso, a introdução do programa MaaS provavelmente aumentará as campanhas de malware DarkGate, tornando-se uma ameaça contínua no futuro.

Como se proteger contra o DarkGate Loader?

Aqui estão algumas dicas sobre como se proteger contra o DarkGate Loader:

- Mantenha seu software atualizado. As atualizações de software geralmente incluem patches de segurança que podem ajudar a proteger seus dispositivos contra malware.

- Tenha cuidado com quais sites você visita e em quais links você clica. Programas maliciosos, como DarkGate Loader, pode se espalhar através de sites e links maliciosos.

- Use um firewall para bloquear o acesso não autorizado aos seus dispositivos. Isso pode ajudar a evitar que o DarkGate Loader infecte seus dispositivos.

- Faça backup de seus dados regularmente. Por aqui, se seus dispositivos estiverem infectados com DarkGate Loader, você sempre pode restaurar seus dados de um backup.

- Use um gerenciador de senhas forte para criar e armazenar senhas fortes para suas contas online.

- Habilitar autenticação de dois fatores (2FA) para suas contas on-line. Isso adicionará uma camada extra de segurança às suas contas.

- Usar uma solução anti-malware com assinaturas atualizadas. Isso ajudará a detectar e remover o DarkGate Loader se ele conseguir infectar seu dispositivo.