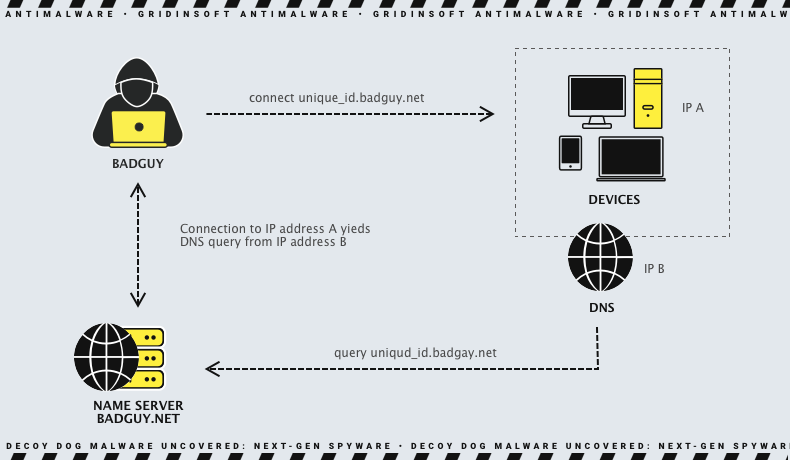

Um grupo de hackers, presumivelmente patrocinado pelo estado, está desenvolvendo ativamente e começando a usar um sofisticado kit de ferramentas Decoy Dog. Provavelmente tem sido usado há mais de um ano em operações de inteligência cibernética. Ele utiliza o sistema de nomes de domínio (DNS) para gerenciar e controlar um número mínimo e restrito de clientes ativos.

O que é malware para cães chamariz?

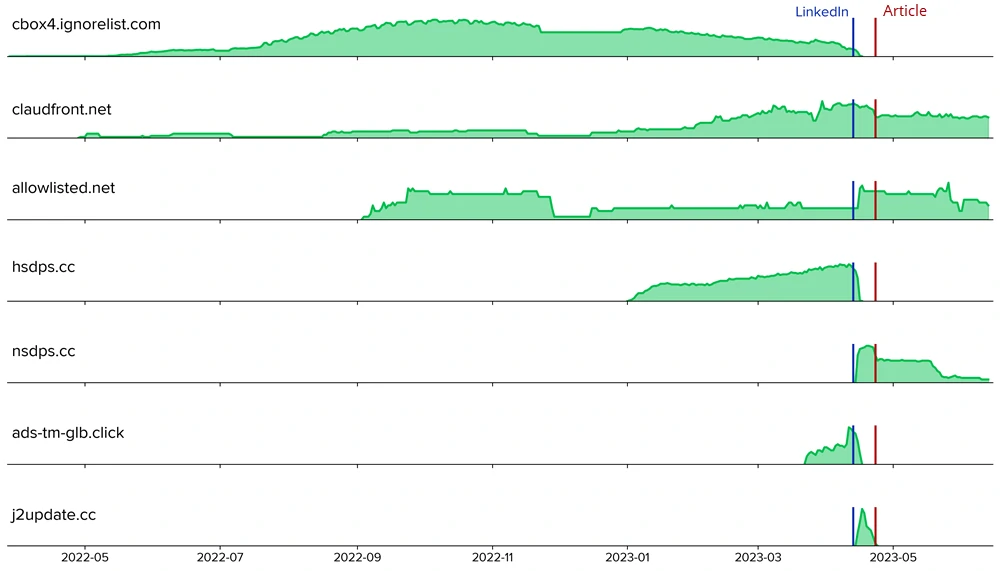

Em abril, Pesquisadores descobriram o cão chamariz, um trojan de acesso remoto (RATO) kit de ferramentas que usa domínios DNS que atuam como comando e controle (C2) servidores para o malware. Causou assinaturas DNS anormais em redes corporativas em várias regiões, e algumas comunicações estão sendo enviadas para um controlador na Rússia. Em seguida, os pesquisadores descobriram padrões de consulta DNS em redes corporativas que não estavam vinculadas a dispositivos de consumo.. Eles confirmaram que as consultas vieram de dispositivos de rede em apenas algumas redes de clientes. Apesar do anúncio dos pesquisadores e da análise técnica desta semelhança de malware com o RAT de código aberto Pupy, os operadores do kit de ferramentas continuaram a sua atividade. Naquela hora, tinha os seguintes domínios, quais especialistas recomendaram que as organizações bloqueiem:

- Claudfront[.]líquido

- permitir listados[.]líquido

- atualização do atlas[.]com

- anúncios-tm-glb[.]clique

- cbox4[.]lista de ignorados[.]com

- hsdps[.]CC

No entanto, nova pesquisa revela que Decoy Dog melhora significativamente em relação ao Pupy, utilizando novos domínios, comandos exclusivos, e configurações que não estão disponíveis publicamente. Pupy é um kit de ferramentas de acesso remoto pós-penetração de código aberto que surgiu em 2015. Seu objetivo principal era servir como RAT em penetration testing simulations. As configurações que mencionei como indisponíveis ficaram ocultas até 2019, e estão relacionados à forma como o malware resolve o DNS C2. Mas mesmo tendo o código, foi necessário realizar uma configuração completa do servidor de nomes para cada execução de malware – o que é uma tarefa complicada, digna de engenheiros de rede.

Cachorro chamariz é um rato cachorrinho melhor

Os pesquisadores têm investigado as diferenças entre Decoy Dog e Pupy desde abril. Eles configuraram seu próprio servidor C2 para Pupy analisar seu protocolo de comunicação DNS. Por isso, eles poderiam criar assinaturas DNS para detectar novos controladores deste malware. Pupy e Decoy Dog usam nonces para identificar sessões com clientes e estabelecer a ordem das mensagens. No entanto, o assunto usa a mesma estrutura de consulta que Pupy. Então, os pesquisadores decodificaram valores nonce e correlacionaram consultas ao mesmo dispositivo comprometido.

Além disso, pesquisadores poderiam rastrear a atividade de cada controlador, incluindo as sessões’ comprimento e número de clientes ativos. Infelizmente, a criptografia impediu que os pesquisadores vissem os dados específicos comunicados, mas eles identificaram os tipos de mensagens enviadas e traçaram o perfil do comportamento geral de comunicação de ambos os clientes. Decoy Dog responde aos replays, enquanto o Pupy não tem e tem um conjunto mais rico de comandos e respostas. O malware também exibe mais variação no comprimento da carga útil da mensagem do que o Pupy.

A partir disso, pesquisadores confirmaram que Decoy Dog é um grande refator do Pupy com recursos avançados que mudaram ao longo do tempo. Inclui um algoritmo de geração de domínio e a capacidade dos clientes executarem código Java arbitrário. Esses recursos indicam sofisticação e intencionalidade além de muitos atores de ameaças. Detectores de fornecedores de segurança ainda identificam Decoy Dog como Pupy, possivelmente, já que os engenheiros reversos presumiram que as amostras binárias eram idênticas.

Atividade de hoje

Os criadores do Decoy Dog ajustaram rapidamente seu sistema em resposta à sua divulgação inicial. O malware expandiu seu alcance, com pelo menos três atores diferentes agora usando-o. Por isso, eles garantiram operações ininterruptas e ainda acesso a dispositivos anteriormente comprometidos. Embora baseado no RAT Pupy de código aberto, os pesquisadores têm identificou Decoy Dog como uma forma nova e até então desconhecida de malware com recursos avançados que permitem persistir em máquinas comprometidas. A pesquisa atual mostra como o Decoy Dog melhorou significativamente em relação ao Pupy. O primeiro utiliza comandos e configurações exclusivos que não estão disponíveis publicamente. Os TAs utilizam-no em ataques cibernéticos contínuos em estados-nação através do DNS para estabelecer Comando e Controle.

Embora muito sobre Decoy Dog permaneça obscuro, especialistas determinaram que o malware só pode ser detectado através Algoritmos de detecção de ameaças DNS. Pelo menos três atores de ameaças foram identificados usando este malware baseado no trojan de acesso remoto de código aberto chamado Pupy. No entanto, mudanças significativas no código sugerem o envolvimento de um sofisticado chapéu preto. A empresa de segurança afirmou que o assunto pode responder a solicitações complexas de DNS que não seguem a estrutura típica de comunicação. Além disso, eles especificaram aquele cachorrinho, que está associado ao Decoy Dog, é um encobrimento para as habilidades reais do programa.

Atores de ameaças usam cão chamariz para hackers precisos

Com base na análise do tráfego DNS passivo, os analistas têm dificuldade em determinar o número exato de alvos do Data Dog e dispositivos afetados. No entanto, o menor e o maior número de conexões simultâneas ativas detectadas pelos investigadores em qualquer controlador foram 4 e 50, respectivamente. Além disso, o número de dispositivos comprometidos é inferior a algumas centenas. Isso indica uma lista de alvos mínima, típico de uma operação de reconhecimento. Em todo o caso, especialistas sugerem que invasores bem protegidos e sofisticados estão usando o malware.

Os invasores provavelmente têm como alvo organizações específicas com alto valor de informação. Como acima mencionado, existe a possibilidade de as vítimas estarem localizadas na Rússia. No entanto, especialistas não descartam que os agressores direcionaram as vítimas’ tráfego através desta região como isca ou para limitar solicitações às relevantes. Como é muito difícil mudar este sistema nas redes modernas, Decoy Dog se comporta de maneira semelhante ao Pupy e usa o resolvedor recursivo padrão para se conectar ao DNS.

Recomendações de segurança

As medidas de segurança contra Decoy Dog são geralmente semelhantes às recomendações básicas de segurança cibernética. No entanto, há pontos-chave a serem considerados primeiro. Aqui estão algumas recomendações de segurança contra este malware:

- Mantenha seu software atualizado. A atualização automática deve estar ativada por padrão porque inclui patches de segurança que podem ajudar a proteger seus dispositivos contra malware.

- Use um firewall e um software antivírus. Um firewall pode ajudar a impedir que tráfego não autorizado chegue aos seus dispositivos, e software antivírus pode ajudar a detectar e remover malware.

- Tenha cuidado na web. Veja quais sites você visita e em quais links você clica. Decoy Dog pode ser espalhado através de sites e links maliciosos.

- Use senhas fortes e altere-as regularmente. Embora esta seja uma recomendação geral, é essencial porque senhas fortes podem proteger suas contas contra acesso não autorizado.

- Esteja ciente dos sinais de infecção por malware. Alguns sintomas incluem o computador funcionando lentamente, pop-ups e novos programas aparecendo que você não iniciou, as configurações do seu navegador mudando, e arquivos desaparecendo.

Se você acha que seu computador pode estar infectado pelo Decoy Dog, entre em contato com sua equipe de segurança de TI imediatamente. Eles poderão ajudá-lo a remover o malware e proteger sua organização contra novos ataques.

Dicas de segurança na web

Aqui estão algumas dicas adicionais para ajudá-lo a se manter seguro enquanto navega na web:

- Use VPN ao conectar-se a uma rede Wi-Fi pública. Isso ajudará a proteger seu tráfego de ser interceptado por agentes mal-intencionados.

- Tenha cuidado com as informações que você compartilha online. Não compartilhe suas informações pessoais, como seu número de seguro social ou cartão de crédito, com sites ou pessoas em quem você não confia.

- Informe-se sobre malware e como se proteger disso. Prevenido é prevenido. Há muitas coisas úteis, informações valiosas de domínio público hoje para ajudá-lo a se manter atualizado com os últimos desenvolvimentos em segurança cibernética.

Seguindo essas dicas, você pode ajudar a se proteger contra Decoy Dog e outros malwares.