Essa semana, pesquisadores demonstraram duas maneiras interessantes de extrair dados de máquinas que estão fisicamente isoladas de quaisquer redes e periféricos potencialmente perigosos ao mesmo tempo. O método GAIROSCOPE sugere usar o giroscópio do smartphone mais próximo para esses fins, e o método ETHERLED sugere o uso de LEDs em placas de rede.

Como outros ataques a máquinas isoladas, GAIROSCÓPIO e ETHERLED dependem da capacidade potencial de um invasor comprometer antecipadamente o ambiente de destino e instalar malware na máquina usando unidades USB infectadas, a bebedouro ataque ou comprometimento da cadeia de abastecimento. Embora esta não seja uma tarefa fácil, pesquisadores deixam sua solução “fora dos colchetes”, focando inteiramente no processo de extração de informações.

Deixe-me lembrar que também falamos sobre o fato de especialistas da Universidade Ben-Gurion apresentou um novo tipo de ataque ciberbiológico que pode levar a guerra biológica a um novo nível.

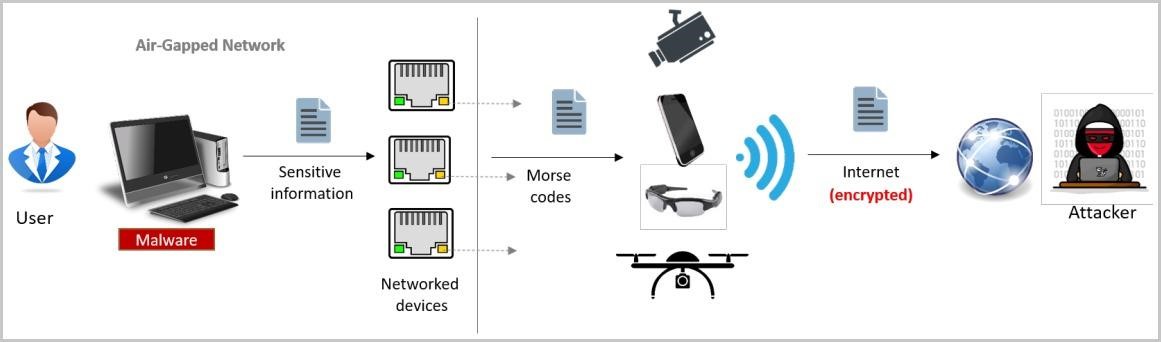

Dr.. Mordechai Guri, um especialista israelense em segurança da informação e chefe do R&Departamento D do Centro de Pesquisa em Segurança Cibernética da Universidade Ben-Gurion, desenvolveu e demonstrou o método de mineração de dados ETHERLED. ETHERLED converte diodos piscantes em código Morse, que pode então ser decodificado por um invasor.

Claro, interceptar tais sinais, você precisará de uma câmera localizada à vista direta dos indicadores LED na placa de rede do computador de destino. Pode surpreender alguém que uma máquina isolada de qualquer rede use uma placa de rede, mas o especialista observa que o ETHERLED também pode usar outros dispositivos periféricos que possuam indicadores LED. Por exemplo, roteadores, NAS, impressoras, scanners, e assim por diante são adequados para um ataque.

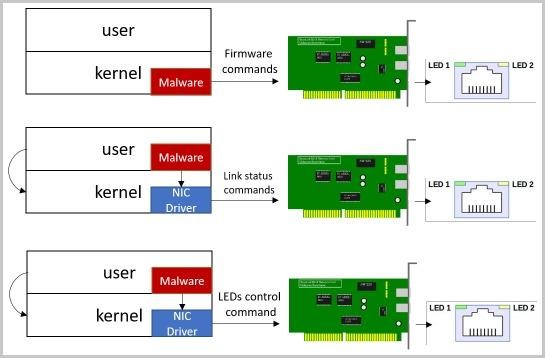

O ataque começa com a instalação de malware especial no computador alvo, que contém uma versão modificada do firmware para a placa de rede. As alterações permitem que o invasor controle a frequência, duração e cores dos LEDs piscando. Além disso, o malware Guri é capaz de alterar o estado da conexão ou modular os LEDs necessários para sinalização.

O fato é que um driver malicioso pode usar funções de hardware documentadas e não documentadas para controlar a velocidade de uma conexão de rede, bem como ativar ou desativar a interface Ethernet, o que faz com que os indicadores de status pisquem e mudem de cor.

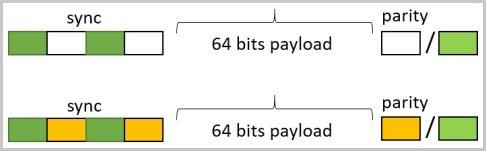

Cada quadro de dados começa com a sequência “1010”, indicando o início de um pacote, seguido por uma carga útil de 64 bits.

Para extrair dados através de LEDs individuais, o especialista gerou pontos e traços em código Morse (de 100 para 300 EM) separados por pausas de indicador desligado (de 100 para 700 EM). Note-se que se desejado, a velocidade pode ser alterada e aumentada até dez vezes.

Para capturar esses sinais remotamente, um invasor em potencial pode usar qualquer coisa, desde simples câmeras de smartphones (até 30 metros), drones (até 50 metros), webcams hackeadas (10 metros) e câmeras de vigilância hackeadas (30 metros), e terminando com telescópios ou câmeras com lentes telefoto poderosas (mais do que 100 metros).

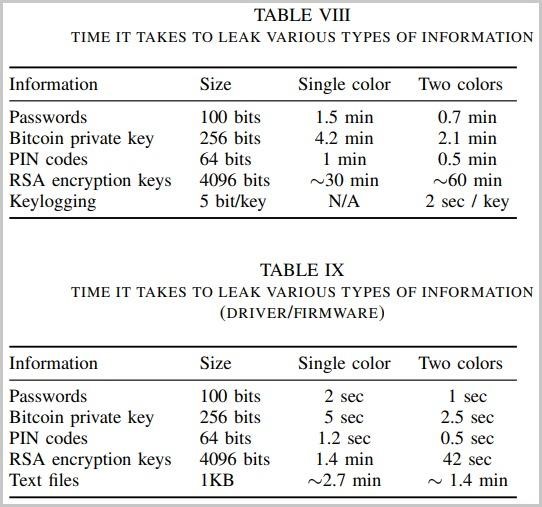

O tempo necessário para transferir dados via ETHERLED varia de 1 segundo para 1.5 minutos para senhas; de 2.5 segundos para 4.2 minutos para chaves privadas de bitcoin; 42 segundos a uma hora para chaves RSA de 4.096 bits.

Tudo o mesmo, especialistas da Universidade Ben-Gurion, sob a liderança do Dr.. Mordechai Guri, demonstrou o segundo conceito para roubar dados de máquinas isoladas. O GAIROSCÓPIO O ataque é baseado na geração de frequências ressonantes que podem ser interceptadas pelo sensor giroscópio de um smartphone localizado próximo à máquina alvo (até 6 metros).

Os pesquisadores dizem que desta vez, o ataque pode exigir a infecção dos smartphones dos funcionários que trabalham na organização vítima com um aplicativo especial para que o ataque funcione.

Na próxima fase do ataque, o invasor deve coletar dados confidenciais (por exemplo, chaves de criptografia, credenciais, e assim por diante) em uma máquina isolada usando malware pré-instalado, e converter essas informações em ondas sonoras indistinguíveis pelo ouvido humano, que será transmitido pelos alto-falantes ou alto-falantes dos carros infectados.

Tal transmissão deve ser interceptada por um smartphone infectado localizado próximo à máquina isolada, ou por um insider. Um aplicativo malicioso especial em um smartphone “escuta” o sensor giroscópio embutido no dispositivo, após o qual os dados são demodulados, decodificado e transmitido ao invasor via Internet. Interessantemente, o aplicativo malicioso no smartphone receptor (nesse caso, Um mais 7, Samsung Galaxy S9 e Samsung Galaxy S10 foram testados) só tem acesso ao microfone e não levanta suspeitas desnecessárias entre os usuários.

Experimentos mostraram que este método pode ser usado para transmitir dados a uma taxa de 1-8 bps em distâncias de 0-600 cm de uma máquina isolada (até 800 cm em espaços estreitos e fechados).

O ataque GAIROSCOPE também é interessante porque Android e iOS não tem nenhuma indicação visual que indique que um aplicativo está usando um giroscópio. O que mais, o sensor giroscópio pode ser acessado via HTML via JavaScript padrão. Isso significa que um invasor pode nem mesmo instalar um aplicativo especial no dispositivo da vítima, mas em vez disso, injete um backdoor JavaScript em algum site legítimo que irá interrogar o giroscópio, receber sinais ocultos e transmitir informações aos seus operadores.