Uma nova DLL (Biblioteca de links dinâmicos) Surgiu uma variante de sequestro de pedido de pesquisa. Este método capitaliza executáveis na pasta WinSxS confiável do Windows 10 e 11, permitindo que agentes de ameaças executem códigos maliciosos sem a necessidade de altos privilégios.

Como funciona o sequestro de pedidos de pesquisa de DLL?

Pesquisadores detectam uma nova variante de sequestro de ordem de pesquisa de DLL. Ele aproveita o caminho O Windows carrega DLLs e executáveis. Esta técnica explora aplicativos que não especificam o caminho completo das DLLs necessárias, usando uma ordem de pesquisa predefinida. Atacantes, por sua vez, manipular esse recurso por colocando DLLs maliciosas em diretórios priorizados. Esta técnica não é nova, e sabe-se que alguns TAs o utilizaram durante ataques cibernéticos. Havia alguns deles:

- APT41

- Panda Aquático

- BackdoorDiplomacia

- Evilnum

- menu de passes

- RTM

- Grupo de ameaças-3390

- Equipe Tonto

- Mosca branca

Forçando aplicativos confiáveis a executar DLLs maliciosas, os atores da ameaça podem conseguir acesso não autorizado, executar código arbitrário. Ao mesmo tempo, suas atividades permanecem ocultas por processos legítimos.

Prova de conceito

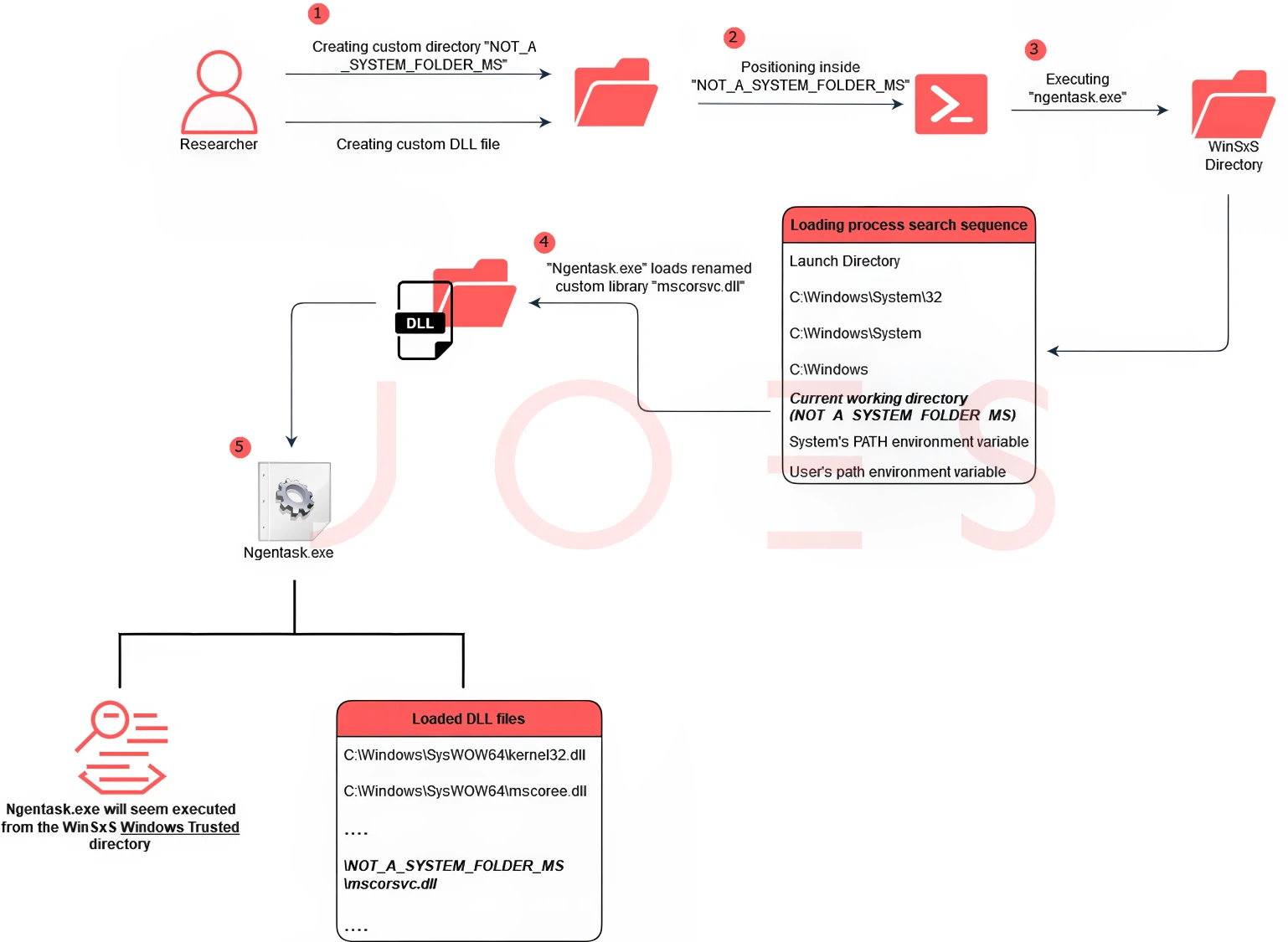

Especialistas em segurança conduziram uma prova de conceito (PoC) para demonstrar isso. A equipe usou o Process Monitor para identificar possíveis vulnerabilidades. Eles definem filtros para resultados como “CAMINHO NÃO ENCONTRADO” e “NOME NÃO ENCONTRADO,” visando especificamente o “NOT_A_SYSTEM_FOLDER_MS” diretório, uma pasta personalizada na área de trabalho usada para fins de pesquisa.

Próximo, eles colocaram uma DLL personalizada para ser injetada usando a técnica de sequestro junto com um executável projetado para executar e monitorar binários na pasta WinSxS. Executando sua ferramenta personalizada, pesquisadores identificaram binários como “com tarefa.exe” e “aspnet_wp.exe” na pasta WinSxS que tentou procurar suas respectivas DLLs no “NOT_A_SYSTEM_FOLDER_MS” diretório.

O PoC envolveu o lançamento de uma linha de comando a partir de um shell usando “NOT_A_SYSTEM_FOLDER_MS” como o diretório atual. Essa ação levou o binário direcionado para executar os pesquisadores’ DLL personalizada em vez da legítima. A equipe renomeou sua DLL personalizada para corresponder ao nome esperado do arquivo DLL legítimo. Eles confirmaram a injeção bem-sucedida de sua DLL personalizada no “com tarefa.exe” processo usando o Process Explorer.

Windows SxS, Carregamento de DLL – O que são?

A pasta WinSxS do Windows (abreviação de Windows lado a lado) é um componente crítico do Windows. Está localizado em C:\WindowsWinSxS, e sua principal função é para armazenar várias versões de arquivos importantes do sistema e Dynamic Link Libraries (DLLs). Esse recurso é essencial para manter a compatibilidade e integridade do sistema, principalmente ao atualizar o Windows.

No entanto, essa confiança é o que a nova técnica de sequestro de DLL explora direcionando arquivos dentro da pasta WinSxS para executar código malicioso, contornando assim medidas de segurança tradicionais. Em operações normais, uso de aplicativos uma ordem de pesquisa predefinida para localizar e carregar as DLLs necessárias. No entanto, este processo se torna vulnerável quando os aplicativos não especifique o caminho completo para essas DLLs. Os invasores exploram isso colocando DLLs maliciosas em diretórios que são pesquisados antes dos legítimos, levando o aplicativo a carregar e executar código malicioso inadvertidamente.

Oportunidades e recomendações de detecção

Para abordar este método de exploração, especialistas sugerem com foco na análise do processo pai. Isso inclui procurar processos incomuns que invocam binários da pasta WinSxS e monitorar as atividades desses binários, especialmente suas comunicações de rede e operações de arquivos. Essa abordagem pode ajudar a identificar qualquer comportamento anormal indicativo de um ataque em andamento..

Além disso, é crucial usar medidas de segurança abrangentes, como soluções anti-malware e firewalls. O software antivírus pode detectar e neutralizar muitos tipos de malware, incluindo aqueles que podem ser introduzidos por meio de sequestro de DLL. Por outro lado, firewalls ajudam a monitorar e controlar o tráfego de rede de entrada e saída.