O envenenamento e falsificação de DNS é um ataque cibernético que explora vulnerabilidades em servidores DNS para redirecionar o tráfego de servidores legítimos para servidores falsos.. Uma vez exposto a uma página falsa, você pode estar confuso sobre como resolver o problema, mesmo que você seja o único que pode fazer isso. Portanto, você precisa saber exatamente como funciona para se proteger. A falsificação de DNS e o envenenamento do cache DNS resultante são algumas das ameaças cibernéticas mais enganosas. Sem uma compreensão básica de como funciona a navegação na web, você pode se enganar pensando que o próprio site foi hackeado. Mais provável, no entanto, pode ser apenas o seu dispositivo hackeado. Infelizmente, os kits de segurança cibernética só podem impedir algumas das ameaças associadas à falsificação de DNS.

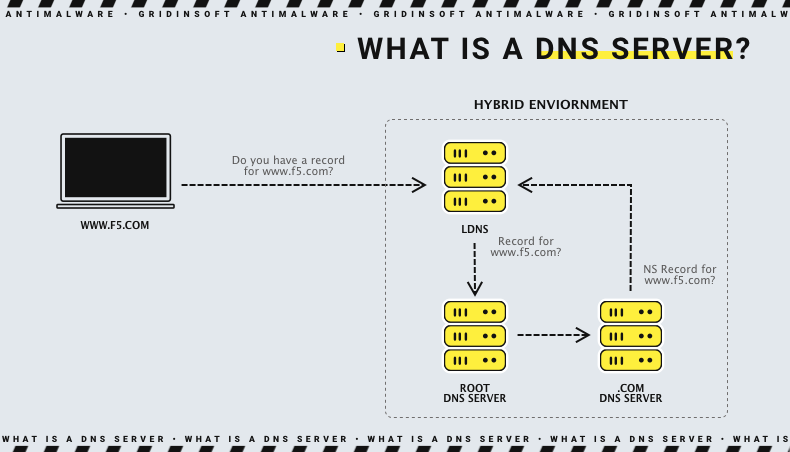

O que é um servidor DNS?

DNS significa “sistema de nomes de domínio”. Mas antes de explicarmos os servidores DNS, é fundamental esclarecer os termos relacionados a este tema. Agora que estabelecemos a definição de DNS e temos uma compreensão básica do DNS, vamos entender como funcionam as pesquisas de DNS.

- Endereço de protocolo da Internet (endereço de IP) é o endereço exclusivo de um dispositivo em uma rede. Os computadores usam esses endereços para encontrar e “comunicar” um com o outro. Portanto, estude diferentes fontes para understand IPv4 and IPv6 e aprenda como proteger seu computador.

- O domínio é um nome de texto que as pessoas usam para lembrar, identificar, e conectar-se a servidores de sites específicos. Por exemplo, um domínio como “facebook.com” é usado como uma maneira fácil de entender o identificador real do servidor de destino, ou seja, o endereço IP.

- O sistema de nomes de domínio (DNS) traduz um domínio no endereço IP correspondente. Sistema de nomes de domínio (DNS) servidores são uma coleção de quatro tipos de servidores que compõem o processo de pesquisa de DNS. Isso inclui a resolução de servidores de nomes, servidores de nomes raiz, domínio de nível superior (TLD) servidores de nomes, e servidores de nomes autorizados. Pela simplicidade, detalhamos apenas o servidor resolvedor.

- Um servidor de nomes resolvedor (ou resolvedor recursivo) é um componente de tradução do processo de pesquisa de DNS que reside no seu sistema operacional. Ele foi projetado para consultar – aquilo é, solicitar – vários servidores web para o endereço IP de destino de um nome de domínio.

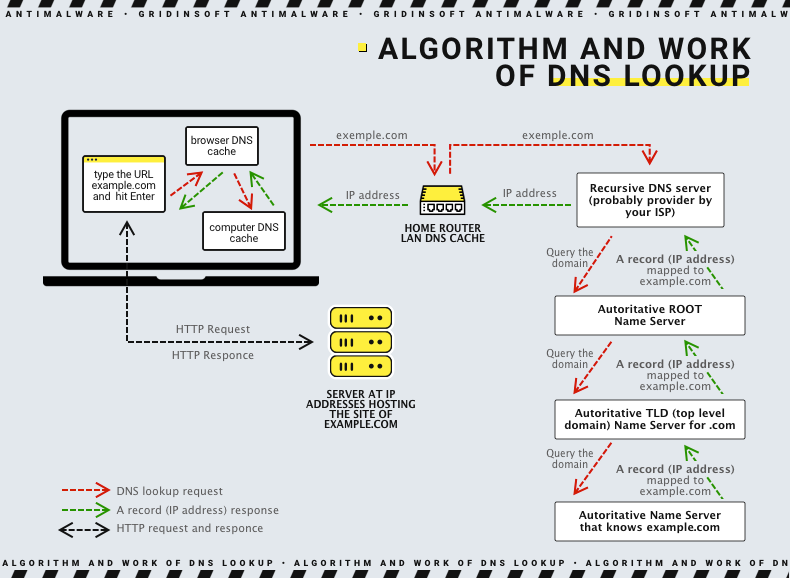

Como funciona a pesquisa de DNS?

O processo de localização de um site por nome de domínio funciona da seguinte forma:

- Seu navegador tenta recuperar o endereço IP associado ao nome de domínio. Se este site foi visitado, o endereço IP pode ser armazenado no cache da memória local e recuperado a partir daí.

- O processo continua até que um dos componentes descubra onde está o endereço IP de destino.

- O navegador solicita um servidor de nomes de resolução para recuperar o endereço IP. Esta solicitação pesquisa na cadeia de servidores para encontrar o endereço IP apropriado para o domínio.

- Eventualmente, o resolvedor encontra e retransmite o endereço IP para o servidor, que o encaminha de volta para o navegador da web.

O processo de pesquisa de DNS é parte integrante usada em toda a Internet. Infelizmente, criminosos podem tirar vantagem de vulnerabilidades no DNS, então você precisa estar ciente de possíveis redirecionamentos. Primeiro, vamos esclarecer o que é falsificação de DNS e como funciona.

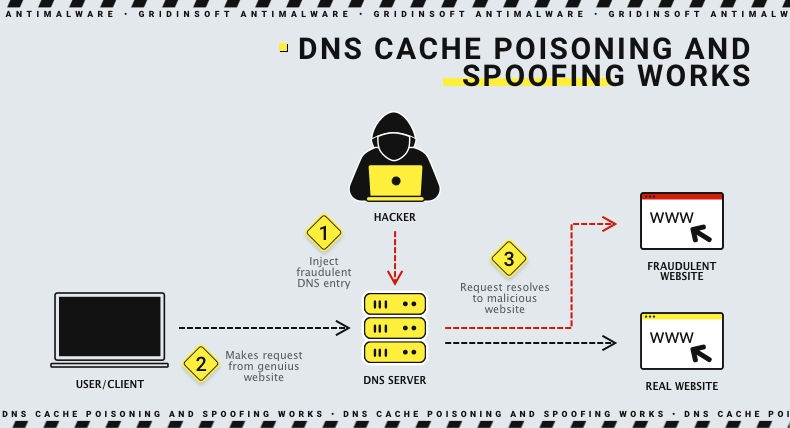

Como funciona o envenenamento e falsificação de cache DNS?

Aqui estão os dois mais common variants of DNS attacks:

- Falsificação de DNS é uma ameaça na qual atribuições legítimas de servidores são simuladas para redirecionar o tráfego de domínio. Como resultado, a vítima desavisada acaba em sites maliciosos. Este é o alvo de vários DNS spoofing attack métodos.

- Envenenamento de cache DNS é um método de falsificação de DNS do lado do usuário. Nesse caso, seu sistema armazena o endereço IP não autorizado no cache de memória local, fazendo com que o DNS direcione a vítima para o site de phishing, mesmo se o lado do servidor estiver limpo.

Métodos de falsificação de DNS e ataques de envenenamento de cache

Aqui estão os métodos mais comuns de ataques DNS:

- O “homem no meio” farsa: Nesse caso, um invasor se interpõe entre seu navegador e seu servidor DNS para envenenar ambos. A ferramenta pode ser usada para envenenar simultaneamente o cache no seu dispositivo local e envenenar o servidor no servidor DNS. Isso redireciona você para um site malicioso hospedado no servidor do invasor.

- Sequestrando o servidor DNS: O culpado ataca diretamente o servidor para redirecionar todos os usuários solicitantes para um site malicioso. Depois que o registro DNS não autorizado for inserido no servidor DNS, qualquer solicitação de IP para o domínio falso levará ao site falso.

- Spam de envenenamento de cache DNS: O código de envenenamento do cache DNS é frequentemente encontrado em URLs de e-mail de spam. Esses e-mails tentam enganar os usuários para que acessem o URL fornecido, que infectará seu computador. Anúncios em banner e imagens que aparecem em todos os lugares, em e-mails e em sites confiáveis – também pode direcionar os usuários para este código. Uma vez envenenado, seu laptop irá redirecioná-lo para sites falsos que parecem reais. É aqui que as ameaças reais atingem seus dispositivos.

Riscos de envenenamento e falsificação de DNS

A falsificação de DNS tem alguns riscos, o que pode colocar seus dispositivos e dados em risco. Listados abaixo estão os riscos de envenenamento e falsificação de DNS:

- Roubo de dados confidenciais

- Infectando o dispositivo com malware

- Interrompendo atualizações de segurança

- Censura

- O roubo de dados pessoais pode ser incrivelmente lucrativo para invasores que usam falsificação de DNS. Sites de bancos e lojas online famosas são fáceis de falsificar, significando qualquer senha, Informação do cartão de crédito, ou informações pessoais podem ser comprometidas. Os redirecionamentos serão para sites de phishing projetados para coletar seus dados.

- Infecção por malware é outra ameaça comum de falsificação de DNS. O destino pode ser um site falso contendo vírus. Drive-by Downloads são uma maneira fácil de automatizar a infecção do seu sistema. Como resultado, se você não usar proteção, você está exposto a riscos como spyware, keyloggers, ou vermes.

- Um DNS falso pode fazer com que suas atualizações de segurança parem. Se sites falsos incluírem fornecedores de segurança da Internet, atualizações de segurança legítimas não serão realizadas. Como resultado, o dispositivo pode estar exposto a ameaças adicionais, como vírus ou cavalos de Tróia.

- A censura é um risco comum em alguns países. Por exemplo, A China usa modificações de DNS para garantir que todos os sites visualizados no país sejam filtrados. Este bloco de nível nacional, conhecido como o Grande Firewall, é um exemplo de quão poderosa a falsificação de DNS pode ser.

- É muito difícil eliminar os efeitos do envenenamento do cache DNS. Porque limpar um servidor infectado não elimina o problema em um desktop ou dispositivo móvel, o dispositivo retornará ao site falsificado novamente. Além disso, dispositivos limpos conectados ao servidor infectado serão comprometidos novamente.

Como prevenir?

Ao tentar impedir a falsificação de DNS, as proteções do lado do usuário são limitadas. Proprietários de sites e provedores de servidores têm um pouco mais de opções para proteger a si próprios e a seus usuários. Para proteger adequadamente todos, ambos os lados devem tentar evitar falsificações. Para prevenir ataques, proprietários de sites e provedores de DNS precisam ter:

- Ferramentas para detectar falsificação de DNS

- Criptografia ponta a ponta

- Extensões de segurança do sistema de nomes de domínio

Usuários finais, por outro lado, deve seguir regras básicas:

- Nunca clique em um link que você não conhece

- Faça uma varredura em seu computador regularmente em busca de malware

- Limpe o cache DNS para resolver o problema de envenenamento

- Use um rede privada virtual (VPN)

Dicas para provedores de servidores DNS e proprietários de sites

A proteção dos usuários é inteiramente responsabilidade dos proprietários do site ou do provedor do servidor DNS. Os proprietários precisam usar várias ferramentas e protocolos de segurança para se proteger contra ameaças. Entre esses recursos estão:

- Ferramentas de detecção de falsificação de DNS: Como equivalente a produtos de proteção ao usuário final, essas ferramentas de detecção verificam ativamente todos os dados recebidos antes de serem enviados.

- Extensões de segurança (DNSSEC): Essencialmente um “experimentada e verdadeira” Rótulo DNS, DNSSEC ajuda a proteger contra falsificação em pesquisas de DNS.

- Criptografia ponta a ponta: Dados criptografados enviados para consultas e respostas DNS protegem contra cibercriminosos, pois eles não podem duplicar o certificado de segurança exclusivo de um site legítimo.

Dicas de trabalho para usuários

Os usuários são especialmente vulneráveis, para evitar ser vítima de um ataque de envenenamento de DNS, é essencial seguir estas dicas simples:

- Nunca siga um link que você não conhece. Isso se aplica a e-mails, mensagens de texto, ou links de mídia social. Ferramentas que encurtam URLs podem mascarar destinos de links, então evite-os o máximo possível. Para ser incrivelmente seguro, sempre opte por digitar o URL na barra de endereço manualmente. Mas faça isso somente depois de ter certeza de que o link é oficial e legítimo.

- Regularmente scan your pc for malware. Embora seja improvável que você detecte envenenamento de cache DNS, seu software de segurança ajudará a detectar e remover quaisquer infecções secundárias. Além disso, já que sites falsos podem espalhar qualquer malware, você deve sempre verificar se há vírus, spyware, e outros problemas ocultos.

- Se necessário, limpe o cache DNS para eliminar o envenenamento. O envenenamento de cache permanece no seu sistema por muito tempo se você não limpar os dados infectados. Para fazer isso, verifique o guia sobre como limpar o cache DNS do seu dispositivo específico.

- Use uma rede privada virtual (VPN). Este serviço criará um túnel para o seu tráfego da web e usará servidores DNS privados que usam solicitações criptografadas de ponta a ponta. Por aqui, você obtém servidores mais resistentes à falsificação de DNS e solicitações que não podem ser interrompidas.