Os serviços de nomes de domínio são uma parte essencial da nossa rede IP. Eles são servidores que pegam nomes de sites e os mapeiam para endereços IP. Suponha que você possa alterar as informações no servidor DNS. Nesse caso, você poderia enviar alguém para um endereço IP que não corresponde necessariamente ao local onde eles pensam que estavam indo inicialmente. Uma maneira de fazer isso é alterar os arquivos nos computadores. Por exemplo, Alterando a Arquivo HOSTS.txt fará com que o computador se conecte ao endereço de IP especificado no arquivo em vez de enviar uma consulta ao servidor DNS.

Dessa maneira, você pode direcionar alguém para o endereço IP especificado no arquivo na máquina dessa pessoa. Infelizmente, alterar o conteúdo de um único arquivo em muitos dispositivos pode ser uma tarefa muito difícil. É por isso que os invasores se concentram em mudar o que está no servidor DNS. Por isso, não há necessidade de fazer alterações no lado do cliente. Em vez de, faça uma alteração no servidor DNS, e agora a resposta para todos esses clientes será atualizada para refletir o que o invasor mudou. Embora existam maneiras suficientes de fazer isso, a maioria envolve assumir o controle do servidor DNS.

O que é um DNS e um servidor DNS?

Primeiro, vamos lembrar o que é DNS? É um “sistema de nomes de domínio,” e compreendê-lo completamente, é essencial esclarecer alguns dos termos relacionados.

- Um endereço IP (protocolo de internet) é um identificador de uma sequência de números para cada computador e servidor exclusivo na rede. Os computadores usam esses identificadores para encontrar e “comunicar” um com o outro.

- Um domínio é um nome de texto que as pessoas usam para lembrar, identificar, e conectar-se a servidores de sites específicos. Por exemplo, um domínio como “www.google.com” é usado como uma maneira fácil de entender o identificador do servidor de destino, ou seja, o endereço de IP.

- O sistema de nomes de domínio (DNS) traduz um domínio no endereço IP correspondente.

- Sistema de nomes de domínio (DNS) servidores são uma coleção de quatro tipos de servidores que compõem o processo de pesquisa de DNS. Isso inclui a resolução de servidores de nomes, servidores de nomes raiz, domínio de nível superior (TLD) servidores de nomes, e servidores de nomes autorizados. Pela simplicidade, detalhamos apenas o servidor resolvedor.

- Um servidor de nomes resolvedor (ou resolvedor recursivo) é um componente de tradução do processo de pesquisa de DNS que reside no seu sistema operacional. Sua função é consultar vários servidores web em busca do endereço IP de destino de um nome de domínio..

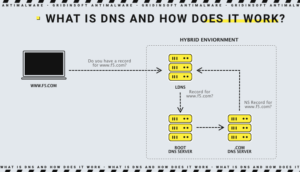

Como funciona o DNS?

Quando você escreve o nome de domínio de um site, ocorre o seguinte processo:

- Seu navegador da web e sistema operacional (SO) tente lembrar o endereço de IP associado ao nome de domínio. Se você visitar mais cedo, o sistema operacional pode reconhecer o endereço IP da memória interna ou cache do computador.

- O processo continua se nenhum componente souber onde está o endereço IP de destino. Próximo, o sistema operacional solicita um servidor de nomes de resolução para o endereço IP. Esta solicitação pesquisa na cadeia de servidores para encontrar o endereço IP apropriado para o domínio.

- Como resultado, o resolvedor encontra e retransmite o endereço IP para o sistema operacional, que o envia de volta para o navegador da web.

O processo de pesquisa de DNS é uma estrutura vital usada em toda a Internet. Infelizmente, criminosos podem abusar de vulnerabilidades no DNS, então você precisa estar ciente de possíveis redirecionamentos.

Sequestro de DNS

Sequestro de DNS é provavelmente um termo geral que abrange os outros métodos. O sequestro de DNS pode ser considerado qualquer ataque que engane um usuário final (exatamente, computador dele) pensando que está interagindo com um nome de domínio legítimo. Em vez de, no entanto, ele interage com um nome de domínio ou endereço IP definido por um invasor. Isso às vezes é chamado de redirecionamento de DNS.

Existem muitas maneiras de sequestrar DNS, mas nem todos são ilegais. Por exemplo, o método mais comum que vemos é usado por um portal autorizado, como um ponto de acesso WiFi pago conforme o uso: antes que o usuário pague pelo acesso, o serviço de ponto de acesso intercepta todas as solicitações de DNS e, independentemente do que foi definido, retorna a página do servidor de pagamento para que o usuário possa adquirir o acesso WiFi.

Alterar as configurações do dispositivo cliente para um servidor DNS diferente é outro método de ataque padrão. Um invasor pode alterar a identidade de um usuário Configurações de DNS para que em vez de 8.8.8.8, ele usa o endereço IP do servidor DNS sob o controle do invasor. Quando o usuário solicita um site de banco online, o servidor DNS não autorizado pode retornar um endereço IP disfarçado externamente como o site de destino. Pode atuar como proxy para capturar todos os dados enviados ao site. Isto é o que o trojan/malware DNSChanger faz – felizmente, é muito raro hoje em dia.

Outra maneira de ganhar acesso não autorizado a dados DNS oficiais, explorar uma vulnerabilidade do sistema de login DNS ou usar algum outro método complicado. Alguns ataques baseiam-se no fato de que certos domínios parecem idênticos em diferentes fontes ou codificações (ataque homógrafo). Uma das primeiras tentativas de phishing foi usar o nome de domínio paypaI.com. O invasor então registrou o nome de domínio e escreveu a letra i em maiúscula para que parecesse um L minúsculo. Dessa maneira, muitas pessoas pensaram que era o verdadeiro PayPal.com. Agora que o DNS suporta caracteres internacionais, é ainda mais difícil saber a diferença entre os termos com a grafia exata.

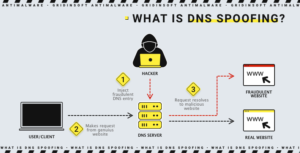

Falsificação de DNS

Falsificação de DNS também se refere a qualquer ataque que tente alterar os registros DNS retornados ao solicitante para uma resposta escolhida pelo invasor.. Isso pode incluir algumas técnicas, como o uso de envenenamento de cache ou algum tipo de ataque man-in-the-middle. Às vezes usamos os termos “Sequestro de DNS” e “Falsificação de DNS” como sinônimos. Este método também é amplamente utilizado por pontos de acesso Wi-Fi pagos em aeroportos e hotéis. Em alguns casos, grupos de segurança de rede podem usá-lo como ferramenta de quarentena para isolar um dispositivo infectado.

Falsificação de DNS versus sequestro de DNS

Embora a falsificação de DNS seja frequentemente confundida com o sequestro de DNS porque ambos ocorrem no nível do sistema local, são dois tipos diferentes de ataques. Na maioria dos casos, Falsificação de DNS ou envenenamento de cache envolve simplesmente substituir os valores do cache DNS local por valores falsos para redirecionar a vítima para um site malicioso. Por outro lado, Sequestro de DNS (também conhecido como redirecionamento de DNS) muitas vezes envolve infecção por malware para sequestrar este serviço crítico do sistema. Nesse caso, malware hospedado no computador local pode alterar a configuração TCP/IP para apontar para um servidor DNS malicioso, eventualmente redirecionando o tráfego para o site de phishing.

Conclusão

Como você pode ver, O DNS é fundamental para a operação diária de sites e serviços online. Infelizmente, os invasores podem ver isso como uma oportunidade atraente para atacar suas redes. É por isso que monitorar seus servidores DNS e o tráfego é crucial. Devemos ter cuidado onde vamos na Internet e quais e-mails abrimos. Mesmo a menor diferença, por exemplo, a ausência de um SSL certificate, é um sinal para verificar o site que você deseja visitar.