Analistas da Zscaler relataram sobre o novo botnet DreamBus que ataca aplicativos corporativos em servidores Linux. É uma variação do malware SystemdMiner que apareceu em 2019.

DreamBus recebeu uma série de melhorias em relação ao SystemdMiner. Por exemplo, o botnet tem como alvo principalmente aplicativos corporativos executados em sistemas Linux, incluindo PostgreSQL, Redis, FIO Hadoop, Apache Faísca, Cônsul HashiCorp, SaltStack, e SSH.

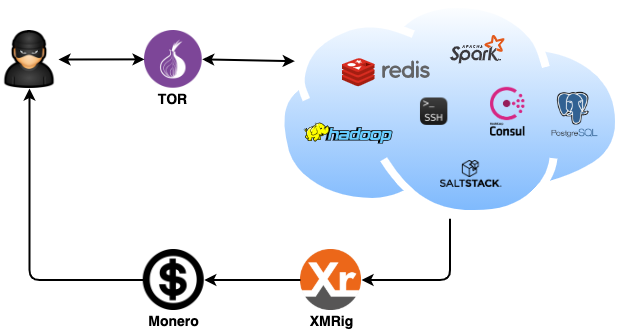

Alguns deles estão sujeitos a ataques de força bruta, durante o qual o malware tenta usar credenciais padrão, enquanto outros são atacados por explorações de vulnerabilidades antigas.

A principal tarefa do DreamBus é permitir que seus operadores ganhem uma posição no servidor para que possam baixar e instalar um minerador de código aberto para minerar a criptomoeda Monero. (XMR). Além disso, alguns dos servidores infectados são usados como bots para expandir a botnet, como novos ataques de força bruta e busca por outros possíveis alvos.

Também, Os especialistas da Zscaler observam que o DreamBus está bem protegido contra detecção.

Por exemplo, todos os sistemas infectados com malware se comunicam com o servidor de controle da botnet usando o novo DNS sobre HTTPS (DoH) protocolo, e o C do hacker&O servidor C está hospedado no Tor.

Os pesquisadores alertam que embora a botnet possa parecer inofensiva, como distribui apenas um minerador de criptomoedas, mas no futuro, Os operadores DreamBus podem facilmente passar a usar cargas mais perigosas, incluindo ransomware.

Deixe-me lembrá-lo de que também escrevi sobre o fato de que novo worm para Android se espalha rapidamente via WhatsApp.