Pesquisadores descobriram malware Ducktail, que visa indivíduos e organizações na plataforma Facebook Business/Ads. O malware rouba cookies do navegador e usa sessões autenticadas do Facebook para acessar a conta da vítima. Como resultado, os golpistas obtêm acesso ao Facebook Business por meio da conta da vítima, que tenha acesso suficiente para fazê-lo. É um comportamento particularmente interessante, já que a maioria dos malwares ladrões visa dados relacionados a criptomoedas, ou até mesmo todos os tipos de dados de uma vez.

O que é malware rabo de pato?

Ducktail é um malware desenvolvido em .NET Core que tem como alvo predominantemente indivíduos e funcionários que possam ter acesso a uma conta comercial do Facebook. Acredita-se que a campanha Ducktail esteja ativa desde 2018. No entanto, o autor envolveu-se ativamente no desenvolvimento e distribuição de malware relacionado à operação DUCKTAIL na segunda metade de 2021. A cadeia de evidências sugere que os motivos do invasor são motivados por considerações financeiras e que o cibercriminoso por trás da campanha vem do Vietnã.

Como mencionado no início, os principais alvos deste ladrão eram indivíduos que detinham cargos seniores em roupas, calçados, e empresas de cosméticos, bem como funcionários envolvidos em marketing digital, mídia digital, e recursos humanos. No entanto, acredita-se que o autor tenha atualizado recentemente o malware, expandindo suas capacidades. A nova versão do Ducktail é escrita em PHP. Agora ele tem como alvo os usuários com qualquer nível de acesso às contas do Facebook Business.

Como funciona?

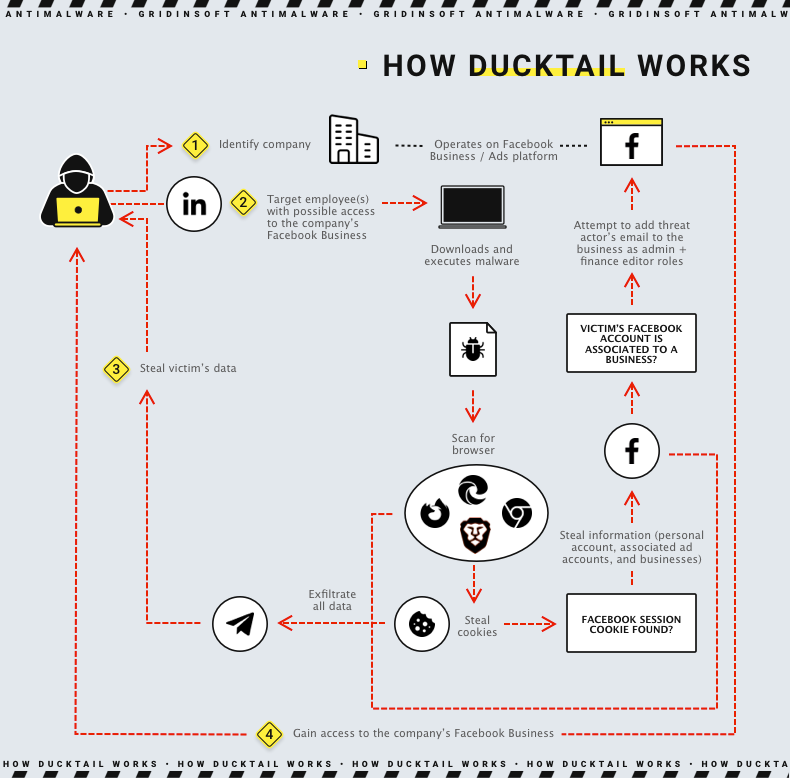

O malware Ducktail foi projetado especificamente para extrair browser cookies and use social media sessions. Desta maneira, o invasor obtém informações confidenciais das contas de mídia social da vítima e das contas de mídia social empresarial, respectivamente. Os golpistas então usam o acesso para colocar anúncios para obter ganhos financeiros. Veremos agora esse processo com mais detalhes.

Entrega

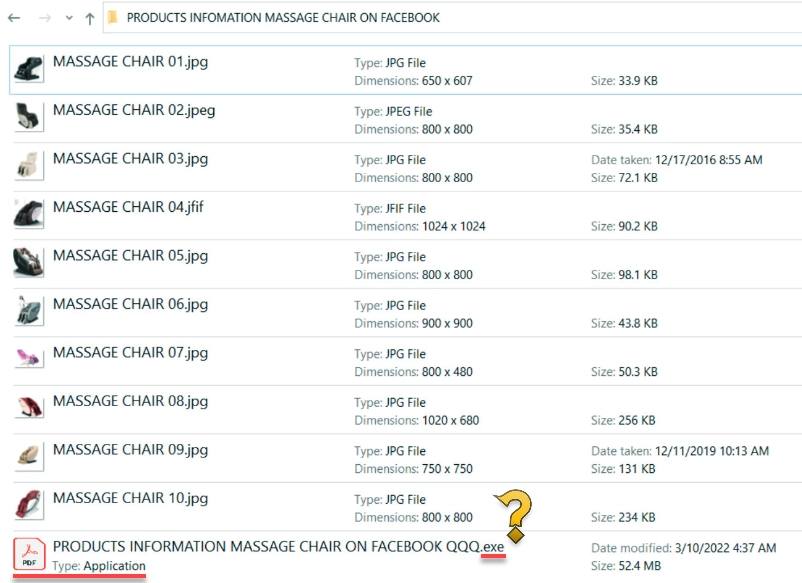

Para infectar um dispositivo alvo, invasores usam engenharia social testada pelo tempo. Já mencionei repetidamente que o elo mais fraco de qualquer defesa é o factor humano, então essa tática sempre será relevante. Primeiro, golpistas colocam um arquivo malicioso em armazenamento em nuvem popular. Eles normalmente usam o Google Drive, OneDrive, Mega, MediaFire, Discórdia, Trello, iCloud, e Dropbox. Próximo, eles enganam a vítima para que baixe e abra o arquivo malicioso. Para fazer isso, hackers contact the victim via social networks, e envie um link para o arquivo. Para fazer com que pareça mais legítimo, eles escolhem um nome como “Informações do projeto e detalhes salariais em AVALON ORGANICS.zip”. Consequentemente, nenhuma suspeita é levantada pela vítima.

Dentro do arquivo, pode haver algumas imagens temáticas (por exemplo., imagens de cosméticos, se for uma empresa de cosméticos) e arquivos de documentos PDF ou PDF. Na realidade, no entanto, estes são arquivos executáveis disfarçados de documentos, como pode ser visto verificando a extensão do arquivo. Esses arquivos são cargas úteis reais – assemblies .NET que carregam seções executáveis e DLLs nele.

Roubo de informações

Uma vez lançado, Ducktail verifica navegadores da web, principalmente Google Chrome, Mozilla Firefox, Microsoft borda, e navegador corajoso. O malware extrai todos os cookies armazenados, bem como tokens de acesso. Também está interessado em informações como nome, ID do usuário, endereço de email, e data de nascimento da conta do Facebook da vítima. O malware verifica os dados do registro em HKLM\SOFTWARE\WOW6432Node\Clients\StartMenuInternet para obter o nome de cada navegador instalado, caminho, e caminho do ícone.

Processo de hackeamento

Ducktail usa o cookie de sessão de mídia social da vítima e outras credenciais de segurança obtidas. Isso permite interagir diretamente com outros endpoints de mídia social a partir do computador da vítima, extrair informações da conta de mídia social da vítima. Além disso, o malware verifica a autenticação de dois fatores e, se positivo, tenta obter códigos de recuperação. Também pode roubar tokens de acesso, Endereços IP, e agentes de usuário, dados de contas comerciais e publicitárias conectadas à conta pessoal da vítima. Isso permite que invasores sequestrem essas contas e adicione seus endereços de e-mail para obter acesso de administrador e editor financeiro.

Embora o primeiro seja autoexplicativo, direitos de administrador dão controle total sobre a conta comercial do Facebook. Os direitos do editor financeiro permitem a alteração das informações do cartão de crédito e detalhes financeiros da empresa, como transações, contas, cobranças de conta, e métodos de pagamento. Porque Ducktail acessa essas informações enviando solicitações do computador da vítima, ele se faz passar por um usuário legítimo e sua sessão. Isto é conseguido mascarando a sua atividade por trás o endereço IP da vítima, valores de cookies, e configuração do sistema. Além dos dados obtidos, o malware tenta obter dados da página comercial do Facebook, as seguintes informações:

- Pagamento iniciado

- Pagamento Requerido

- Status de verificação

- Contas de anúncios do proprietário

- Quantia gasta

- Detalhes da moeda

- Status da Conta

- Ciclo de pagamento de anúncios

- Fonte de financiamento

- Forma de pagamento [ Cartão de crédito, cartão de débito, etc.]

- Método de pagamento Paypal [endereço de email]

- Páginas próprias.

Exfiltração

Como C&Servidor C, Ducktail usa Telegram messenger como canal. Os fraudadores usam Biblioteca cliente Telegram.Bot facilita o upload de um arquivo para um bate-papo com um bot do Telegram. Finalmente, o malware executa um loop infinito em segundo plano, estabelecendo um processo de exfiltração contínuo.

Como se proteger?

Ducktail é um ladrão de informações com alvo restrito que pode ter graves perdas financeiras e roubo de identidade. Seus autores fazem mudanças constantemente e melhoram mecanismos de entrega e abordagens para roubar informações confidenciais do usuário. No entanto, as dicas a seguir podem ajudá-lo a reduzir ao mínimo as chances de infecção:

- Baixe apenas aplicativos de fontes confiáveis. Evite URLs que possam ser usados para espalhar malware, like Torrent or Warez.

- Use strong passwords e lembre-se de atualizá-los regularmente.

- Habilite a autenticação multifator quando possível.

- Usar antivírus confiável e software de segurança de internet em todos os seus dispositivos, como o seu PC, computador portátil, e PC no local de trabalho.

- Evite abrir links e anexos de e-mail, a menos que você possa verificar sua autenticidade.

- Fique de olho no farol da rede para evitar a exfiltração de dados por malware ou TAs.

- Consider enabling Data Loss Prevention (DLP) soluções para seus funcionários’ sistemas.

IoCs rabo de pato

MD5:691ca596a4bc5f3e77494239fb614093

MD5:618072b66529c1a3d8826b2185048790

MD5:b4125e56a96e71086467f0938dd6a606

SHA1:20f53032749037caa91d4b15030c2f763e66c14e

SHA1:936139fc7f302e3895f6aea0052864a6cb130c59

SHA1:e692a626c6236332bd659abbd4b1479b860bf84a

SHA256:f024e7b619d3d6e5759e9375ad50798eb64d1d4601f22027f51289d32f6dc0ca

SHA256:2650e6160606af57bd0598c393042f60c65e453f91cde5ecc3d0040a4d91214d

SHA256:385600d3fa3b108249273ca5fe77ca4872dee7d26ce8b46fe955047f164888e7