O botnet Emotet retomou a atividade e começou a enviar spam malicioso novamente após um intervalo de cinco meses, durante o qual o malware praticamente “fica escondido”.

Até aqui, A emoção não está entregando cargas adicionais aos dispositivos infectados das vítimas, então ainda não é possível dizer exatamente aonde essa campanha maliciosa levará.

Deixe-me lembrá-lo de que também escrevemos isso Microsoft corrige a vulnerabilidade do Windows AppX Installer que espalha o malware Emotet.

Um dos primeiros perceber a retomada da atividade do Emotet foram especialistas do Criptóleo grupo, que inclui mais de 20 especialistas em segurança da informação de todo o mundo, quem em 2018 unidos por um objetivo comum – lutar contra Emotet. De acordo com eles, o malware, que estava inativo desde junho 13, 2022, de repente retomou seu trabalho na madrugada de novembro 2 e começou a enviar spam para todo o mundo.

Ponto de prova especialista e contribuidor do Cryptolaemus Tommy Madjar relatam que uma nova campanha de spam está usando threads de e-mail roubados anteriormente para espalhar anexos maliciosos do Excel. Entre as amostras já enviadas para VirusTotal, você pode encontrar anexos direcionados a usuários de todo o mundo, escrito em idiomas diferentes e com nomes de arquivo diferentes. Documentos maliciosos são disfarçados como várias faturas, verificações, formulários eletrônicos, etc..

Computador bipando jornalistas listam os nomes de alguns dos arquivos maliciosos do honeypot:

- Scan_20220211_77219.xls

- fatura novembro de 2022.xls

- BFE-011122 XNIZ-021122.xls

- Relatório FH-1612.xls

- 2022-11-02_1739.xls

- Fatura 2022 – TI 00225.xls

- RHU-011122 OOO-021122.xls

- Formulário eletrônico.xls

- Detalhes da fatura.xls

- Gmail_2022-02-11_1621.xls

- documento digitalizado 2022.02.11_1028.xls

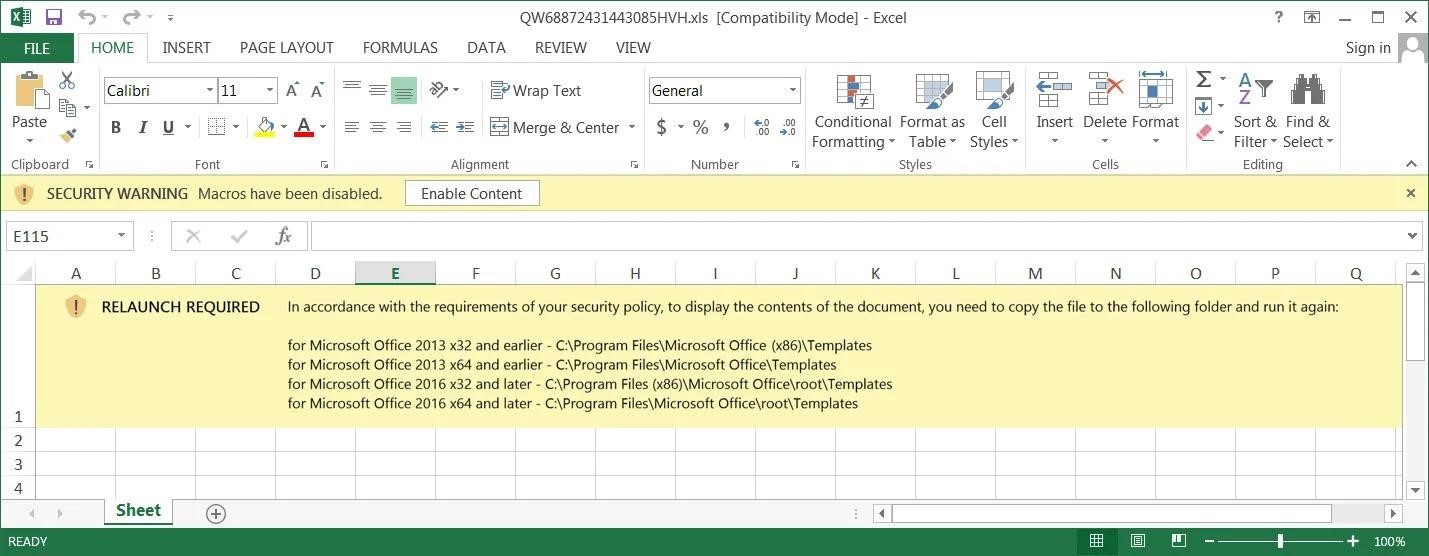

Os pesquisadores observam que esta campanha do Emotet apresenta um novo modelo para anexos do Excel, que contém instruções revisadas para os usuários ignorarem o Microsoft Protected View.

Um arquivo Excel malicioso informa ao usuário como proceder

O fato é que a Microsoft adiciona um Mark-of-the-Web especial (MoTW) sinalizar para arquivos baixados da Internet (incluindo anexos de e-mail). E quando um usuário abre um documento do Microsoft Office contendo a bandeira MoTW, ele abre no modo de visualização protegida, que impede a execução de macros que instalam malware.

Portanto, Os operadores do Emotet agora instruem os usuários a copiar o arquivo para as pastas confiáveis de modelos, pois isso ignorará as restrições do Modo de Exibição Protegido (mesmo para um arquivo marcado como MoTW).

Se um anexo malicioso for iniciado a partir da pasta Modelos, ele executa imediatamente macros que baixam o malware Emotet no sistema da vítima. O malware é carregado como uma DLL em várias pastas com nomes aleatórios em %UserProfile%AppDataLocal, e então as macros executam a DLL usando regsvr32.exe.

O malware será então executado em segundo plano, conectando-se aos invasores’ servidor de controle para receber mais instruções ou instalar cargas adicionais. Deixe-me lembrá-lo que anteriormente o Emotet distribuiu o Trojan TrickBot, e também foi pego instalando Golpe de Cobalto faróis.

História do Emotet:

Emotet apareceu em 2014, mas somente na década de 2020 ele se tornou uma das ameaças mais ativas entre os malwares.

O malware foi distribuído principalmente através de spam de e-mail, palavra maliciosa, e documentos Excel, etc.. Esses e-mails podem estar disfarçados de faturas, guias de transporte, avisos de segurança da conta, convites para uma festa, ou informações sobre a propagação do coronavírus. Em um mundo, os hackers seguirão cuidadosamente as tendências globais e melhorarão constantemente seus e-mails de isca.

Embora o Emotet tenha começado como um Trojan bancário clássico, desde então, a ameaça evoluiu para um downloader poderoso com muitos módulos. Os seus operadores começaram a cooperar activamente com outros grupos criminosos.

Tendo penetrado no sistema da vítima, Emotet usou a máquina infectada para enviar spam ainda mais e instalou vários malwares adicionais no dispositivo. Freqüentemente, eram banqueiros como TrickBot, mineiros, ladrões de informações, bem como criptógrafos como Ryuk, Conti, ProLock.

Europol chamada Emotet “o malware mais perigoso do mundo” e também “uma das botnets mais proeminentes da última década.”

Uma tentativa de eliminar o botnet, realizadas por agentes da lei em 2021, não teve sucesso. No fim do ano, o malware voltou ao serviço, fazendo parceria com Truque bot para “se recuperar”.

No entanto, especialistas alertaram sobre o crescimento ativo do Emotet, e no verão passado, percebeu-se que o malware adquiriu módulo próprio para roubo de cartões bancários.