Os especialistas constataram que esta semana a Emotet retomou a sua atividade e após três meses “descansar” começou a enviar spam malicioso novamente. Até aqui, especialistas em segurança da informação não encontraram nenhuma carga útil adicional.

Parece que o malware está apenas coletando dados para futuras campanhas de spam.

Deixe-me lembrá-lo de que também escrevemos isso A emoção Operadores de malware encontraram um bug em seu bootloader.

A retomada da atividade de malware foi relatada por Cofense analistas e especialistas do Criptóleo grupo, que inclui mais de 20 especialistas de todo o mundo, que se uniu em 2018 para um objetivo comum – lutar contra Emotet.

Os pesquisadores lembraram que a última campanha de spam do Emotet foi observada em novembro 2022, e então o spam durou apenas duas semanas. Agora o malware continuou a se recuperar e a coletar novas credenciais para uso, bem como roubar informações de catálogos de endereços para segmentação.

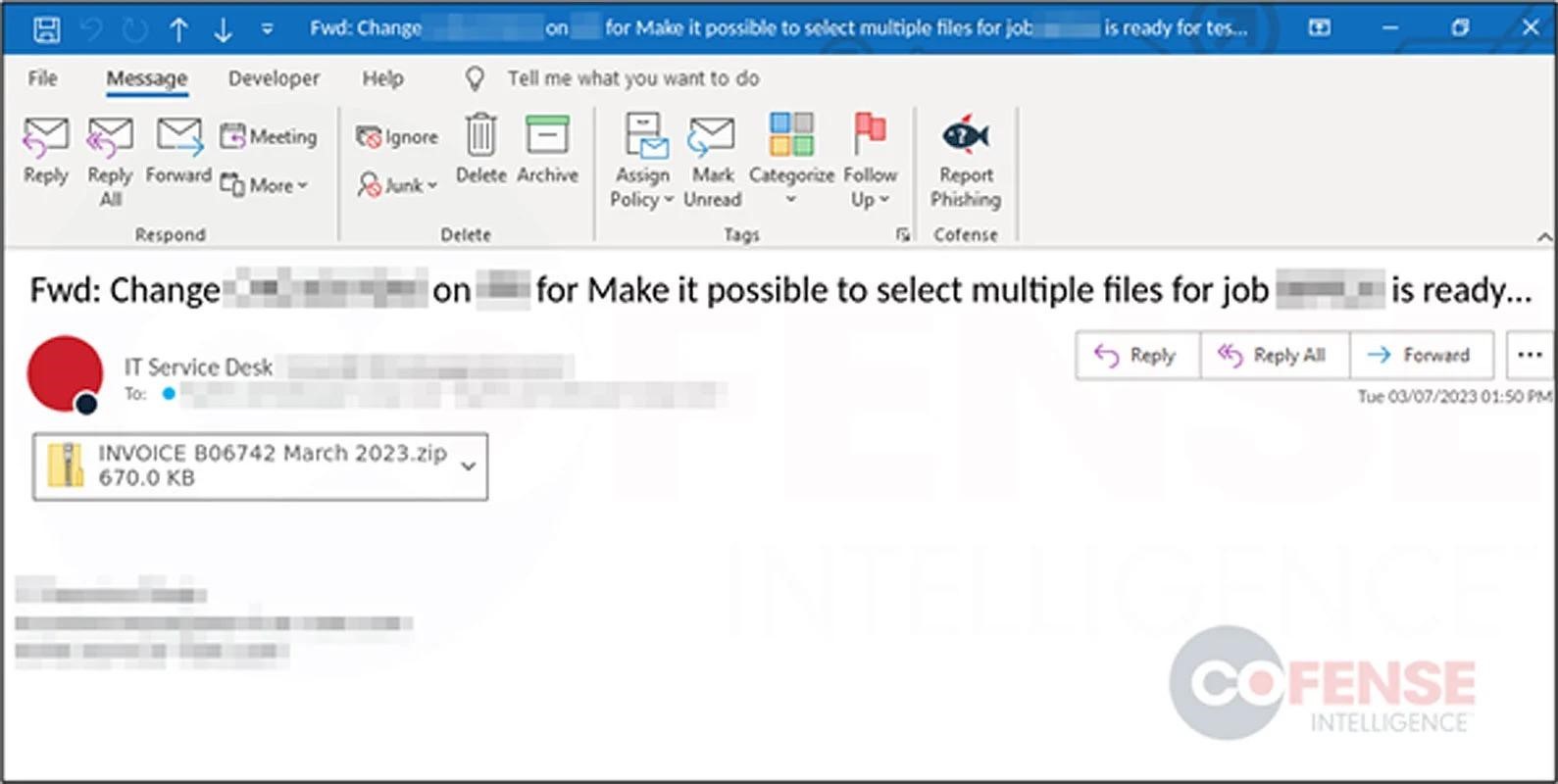

Desta vez, em vez de usar e-mails de resposta encadeada, como na campanha anterior, os invasores estão usando e-mails que imitam várias faturas.

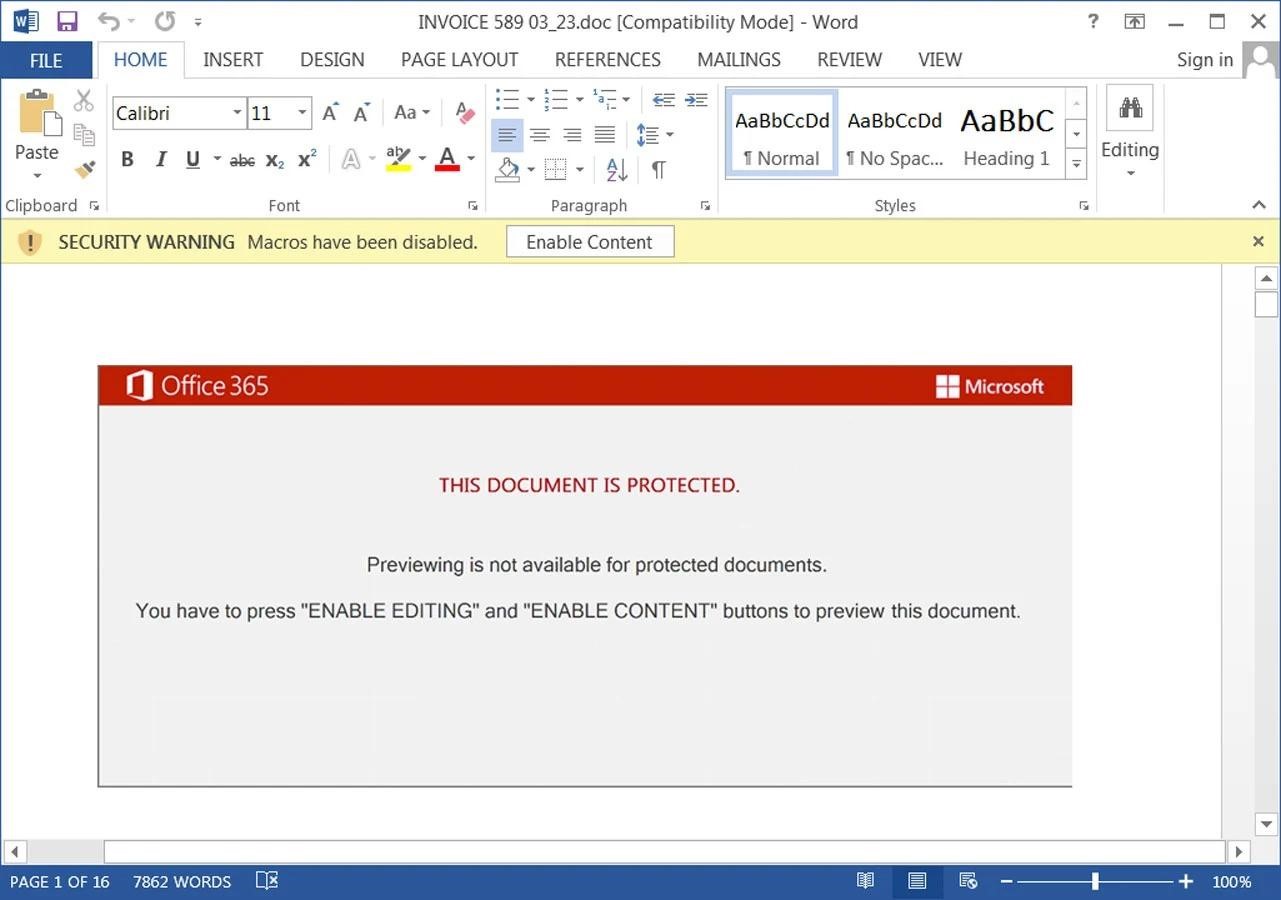

Arquivos ZIP contendo intencionalmente “inchado” Documentos do Word maiores que 500 MB estão anexados a esses e-mails. Os documentos são deliberadamente preenchidos com dados não utilizados para tornar os arquivos maiores e mais difíceis para as soluções antivírus verificarem e detectarem malware.

Na verdade, esses documentos contêm muitas macros que baixam o carregador Emotet como uma DLL de sites comprometidos (principalmente hackeado WordPress blogs). Depois de baixar, o malware será salvo em uma pasta com um nome aleatório em% LocalAppData% e iniciado usando regsvr32.exe.

Ao mesmo tempo, o arquivo DLL de malware também é deliberadamente aumentado para 526 MB para evitar que software de segurança identifique o arquivo como malicioso. Como observado por Computador bipando, este método de evitar a detecção funciona muito bem: de acordo com VirusTotal, até agora, o malware foi detectado por apenas um fornecedor de soluções de segurança dentre 64. Ao mesmo tempo, este provedor define a ameaça apenas como Malware.SwollenFile.

Uma vez iniciado em um dispositivo infectado, O Emotet será executado em segundo plano, aguardando comandos de seus operadores, o que provavelmente resultará na instalação de cargas adicionais. Embora os especialistas da Cofense observem que ainda não observaram quaisquer cargas adicionais, e agora o malware parece estar simplesmente coletando dados para futuras campanhas de spam.