Os operadores de malware Emotet corrigiram um bug devido ao qual, depois de abrir um documento malicioso, o sistema não foi infectado, e lançou uma campanha de phishing novamente.

Deixe-me lembrá-lo, por falar nisso, que no final do ano passado escrevemos isso Microsoft corrige vulnerabilidade do Windows AppX Installer que espalha malware Emotet.

O principal vetor de distribuição do Emotet são e-mails de spam com anexos maliciosos. Quando uma vítima abre um documento malicioso, macros ou scripts maliciosos são carregados em seus sistemas com o Emotet DLL.

Depois de baixado, o malware procura e rouba endereços de e-mail para uso em futuras campanhas de phishing e baixa cargas adicionais como Cobalt Strike ou outro malware, incluindo ransomware.

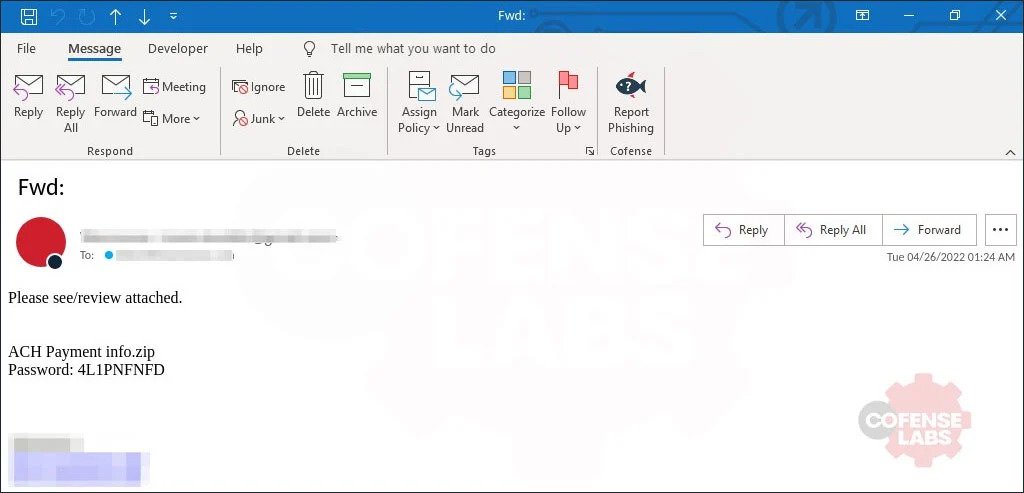

Na sexta, abril 22, Os operadores do Emotet lançaram uma nova operação de spam com um arquivo ZIP protegido por senha anexado. Continha um Windows LNK (Link de acesso rápido) arquivo disfarçado como um documento do Word.

Depois de clicar duas vezes no link de atalho, um comando de pesquisa foi executado no arquivo para uma string especial com código Visual Basic Script. Este código foi então adicionado a um novo arquivo VBS executado no sistema.

Como Pesquisador de Criptolaemus Joseph Roosen disse ao BleepingComptuer, Os operadores do Emotet interromperam a nova operação na noite de sexta-feira ao descobrirem que o sistema não estava infectado devido a um bug. No entanto, eles rapidamente corrigiram o bug e começaram a enviar spam novamente na segunda-feira.

Desta vez, o link de atalho contém o nome real do arquivo, o comando é executado, e o arquivo VBS é criado conforme esperado. O Emotet é carregado e executado livremente no sistema atacado.