Um grupo de cientistas de diversas universidades europeias publicou um relatório sobre algoritmos de criptografia para redes 2G, que muitos especialistas em segurança da informação e a mídia já chamaram de sensacionais.

O fato é que de acordo com este estudo, dois algoritmos de criptografia antigos, criado nas décadas de 1990 e 2000, mas ainda usado em redes móveis, são vulneráveis e permitem que os usuários monitorem o tráfego da Internet. Em primeiro lugar, a conversa é sobre o algoritmo GEA-1, que foi criado e usado há muitos anos, quando os padrões GPRS em redes 2G foram adotados.

Pior, os pesquisadores escrevem que a probabilidade de tal vulnerabilidade ocorrer acidentalmente é extremamente baixa. Aquilo é, cientistas sugeriram que o algoritmo foi deliberadamente enfraquecido para fornecer às agências de aplicação da lei um “brecha” e cumprir as leis que restringem a exportação de ferramentas de criptografia confiáveis. Após a publicação do documento, os desenvolvedores do algoritmo confirmaram esta teoria.

Os pesquisadores explicam que dois antigos algoritmos de criptografia, GEA-1 e GEA-2, caiu em suas mãos de uma vez, que são proprietários, aquilo é, geralmente não está disponível para o público em geral e pessoas de fora. Depois de examiná-los, especialistas chegaram à conclusão de que os algoritmos são vulneráveis a ataques que podem descriptografar todo o tráfego do usuário.

Para reverter GEA-1, na verdade, os cientistas tiveram que criar eles próprios um algoritmo de criptografia semelhante, usando um gerador de números aleatórios frequentemente usado em criptografia. Mesmo assim, eles não foram capazes de criar o mesmo esquema de criptografia fraco do original.

O problema com GEA-1, desenvolvido em 1998, é que ele fornece proteção apenas de 40 bits. Segundo os pesquisadores, isso permite que um invasor possa interceptar o tráfego, recriar a chave, e descriptografar todos os dados.

O representante do Instituto Europeu de Normas de Telecomunicações (ETSI), que desenvolveu o algoritmo GEA-1, admitiu em entrevista Vice-placa-mãe que o algoritmo tem pontos fracos, e isso foi feito intencionalmente:

Ao mesmo tempo, o “descendente” do GEA-1 – GEA-2, não tinha mais problemas tão gritantes. Na verdade, um porta-voz do ETSI explicou que na época da criação do GEA-2, as regras de controle de exportação já haviam sido flexibilizadas. No entanto, os pesquisadores conseguiram descriptografar o tráfego protegido pelo GEA-2 usando um ataque mais sofisticado, e concluiu que o GEA-2 também “não fornece segurança suficiente para os padrões atuais.”

O único consolo é o fato de que atualmente GEA-1 e GEA-2 não estão muito difundidos, uma vez que novos padrões para redes 3G e 4G foram adotados há muito tempo. Em 2013, ETSI completamente banido operadores de usar o algoritmo GEA-1, mas os pesquisadores escrevem que, apesar disso, GEA-1 e GEA-2 são usados até hoje, porque o GPRS ainda é usado como opção de comunicação de backup em muitos países e redes.

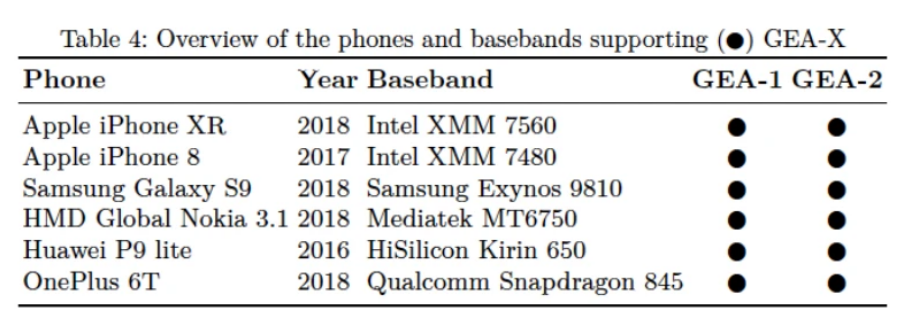

Para provar essas palavras, especialistas testaram vários smartphones modernos baseados em Android e iOS para ver se eles suportam algoritmos antigos e vulneráveis. Infelizmente, o experimento mostrou que GEA-1 e GEA-2 ainda são suportados. Também vale a pena acrescentar que muitos dispositivos IoT ainda usam modems 2G e também podem ser vulneráveis.

Como eu relatei, Cientista descobriu uma vulnerabilidade na máquina de Turing universal.