Especialistas Sophos descobri o ransomware Epsilon Red que explora vulnerabilidades em servidores Microsoft Exchange para atacar outras máquinas na rede.

Os especialistas escrevem que o malware é baseado em muitos scripts diferentes, e as operadoras Epsilon Red usam um utilitário comercial de acesso remoto em ataques.

Epsilon Red foi descoberto na semana passada enquanto investigava um ataque a uma empresa de hospitalidade norte-americana não identificada. Os invasores entraram na rede corporativa usando vulnerabilidades no servidor local Microsoft Exchange. A conversa é sobre, claro, sobre os sensacionais problemas do ProxyLogon discovered no início 2021.

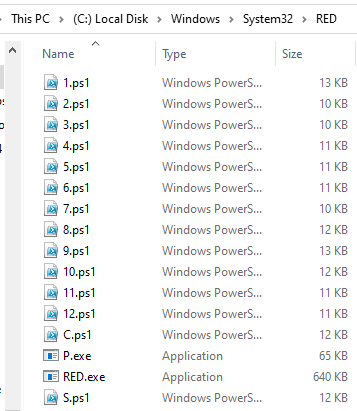

É relatado que Epsilon Red está escrito no Golang (Ir) linguagem, e o lançamento do próprio malware precede o trabalho de todo um conjunto de scripts do PowerShell que preparam o terreno para a criptografia. A maioria dos scripts são numerados de 1 para 12, mas existem vários que são nomeados com a mesma letra. Um deles, c.ps1, parece ser um clone do Copiar-VSS ferramenta pentester.

Os scripts têm propósitos específicos:

- eliminar os processos e serviços de mecanismos de segurança, bancos de dados, programas de backup, Aplicativos de escritório, clientes de e-mail;

- remover cópias de sombra;

- roubar o gerente da conta de segurança (SAM) arquivo contendo hashes de senha;

- excluir logs de eventos do Windows;

- desativar o Windows Defender;

- suspender processos;

- remover produtos de segurança (Sophos, Tendência Micro, Cilance, MalwareBytes, Sentinela Um, Vipre, Webroot);

estender privilégios no sistema.

Uma vez na rede, hackers alcançam outras máquinas usando RDP e Windows Management Instrumentation (WMI), e, em seguida, instale software e scripts do PowerShell neles, o que finalmente leva ao lançamento do executável Epsilon Red.

Analistas apontam que invasores estão instalando uma cópia do Remote Utilities, uma ferramenta comercial de desktop remoto, e o navegador Tor em máquinas comprometidas. Isso é feito para manter uma presença estável no sistema.

O ataque Epsilon Red pode provocar um verdadeiro caos na empresa, já que o ransomware não tem restrições para criptografar certos tipos de arquivos e pastas. O malware criptografa todos os arquivos adicionando a extensão .epsilonred a eles, e não faz exceções mesmo para arquivos executáveis e DLLs, o que pode interromper a operação de programas importantes e do próprio sistema operacional.

O malware geralmente usa a biblioteca de código aberto godirwalk para navegar na árvore de diretórios.

Desta maneira, O Epsilon Red verifica o disco rígido e adiciona caminhos de diretório à lista de destinos para processos filhos que criptografam subpastas individualmente. Como resultado, muitas cópias do processo de ransomware são lançadas nas máquinas infectadas.

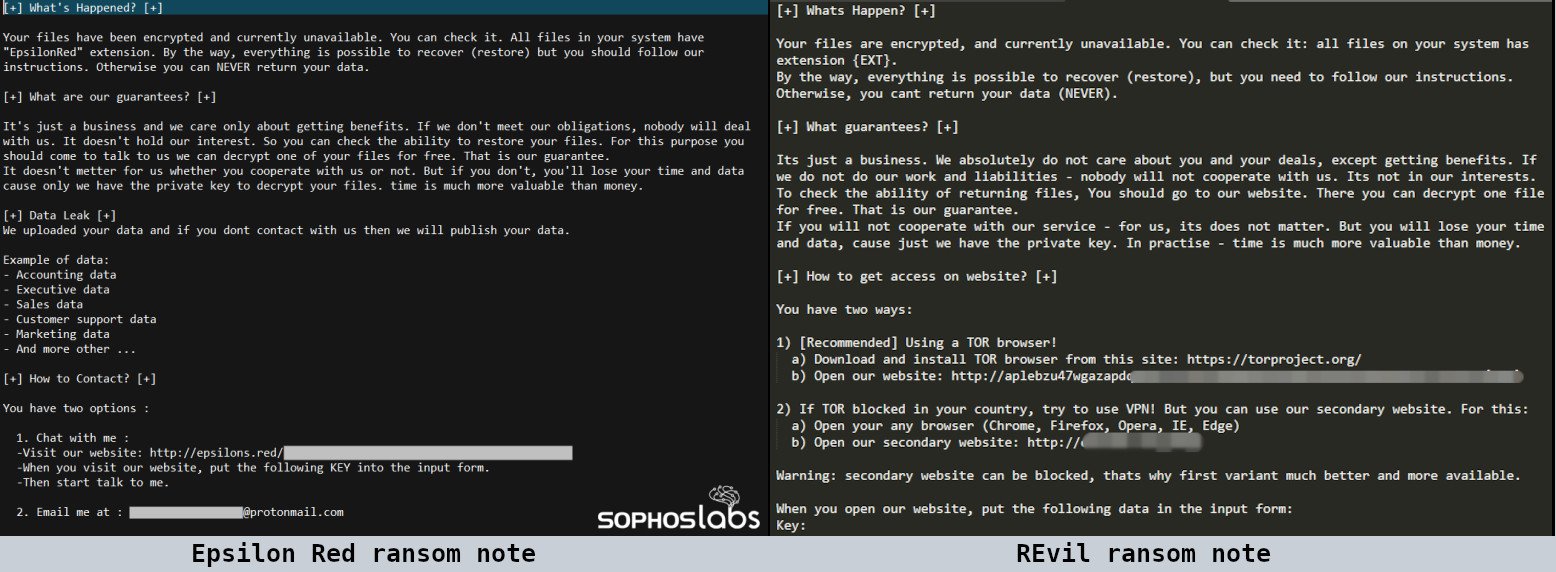

A nota de resgate é uma versão atualizada da nota de resgate usada pelo ransomware REvil. No entanto, os autores do Epsilon Red tentaram corrigir erros gramaticais e ortográficos no texto.

De acordo com Sophos, pelo menos uma vítima do ransomware já pagou aos invasores um resgate de 4.28 Bitcoin (sobre $210,000).

Embora os especialistas ainda não tenham escrito nada sobre a atribuição de malware, vale ressaltar que Epsilon Red é um personagem do Universo Marvel, um super soldado russo com tentáculos que consegue respirar no espaço.

Deixe-me lembrá-lo que eu também escrevi isso Botnet Prometei ataca servidores Microsoft Exchange vulneráveis.