Os provedores de hospedagem e o CERT francês alertam que mais de 3,200 Os servidores VMware ESXi foram comprometidos pelo novo ransomware ESXiArgs no fim de semana passado como parte de uma campanha massiva de hackers.

Deixe-me lembrá-lo de que também escrevemos isso Novo Alerta vermelho Ransomware tem como alvo Windows e Linux VMware ESXi Servidores, e também isso Especialistas em segurança da informação falaram sobre o malware Linux Simbionte Isso é quase indetectável.

Também especialistas em segurança da informação disseram que Bug crítico em produtos VMware é usado para instalar mineradores e ransomware.

Os invasores exploram uma vulnerabilidade de dois anos (CVE-2021-21974) que lhes permite executar comandos remotos em servidores vulneráveis via OpenSLP (porta 427).

Esta vulnerabilidade está relacionada a um estouro de memória dinâmica no OpenSLP, que pode ser explorado por invasores não autenticados em ataques simples e eficazes. CVE-2021-21974 afeta os seguintes sistemas: ESXi versão 7.x (até ESXi70U1c-17325551), ESXi versão 6.7.x (até ESXi670-202102401-SG), e ESXi versão 6.5.x (até ESXi650-202102101-SG).

Vale a pena notar que a exploração para esse problema está disponível desde a primavera de 2021 e apareceu logo após o bug ser divulgado. Não está totalmente claro por que os invasores só começaram a explorar esse bug agora.

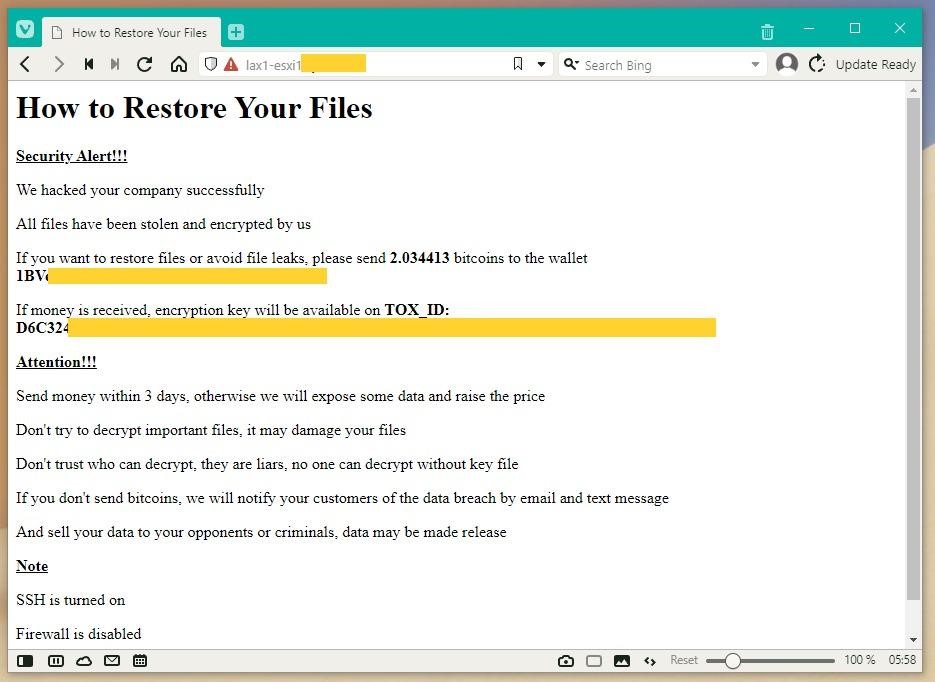

Depois de se infiltrar no sistema da vítima, os hackers criptografam arquivos no servidor ESXi e deixam uma nota de resgate, extorquir $50,000 em bitcoin para descriptografar os dados.

CERT-FR recomenda fortemente que todos instalem patches disponíveis há muito tempo o mais rápido possível, bem como verificar todos os sistemas vulneráveis em busca de sinais de comprometimento. Como último recurso, especialistas aconselham pelo menos desabilitando OpenSLP.

Em uma análise feita por especialistas do provedor de serviços em nuvem OVHcloud, o recente ransomware Nevada foi culpado pelos ataques massivos. Os especialistas escreveram que “o ataque visa principalmente servidores ESXi U3i anteriores a 7.0 por meio da porta OpenSLP (427)”.

Ao mesmo tempo, outros especialistas sugeriram que alguma versão do Cheerscrypt ransomware, criado com base nas fontes vazadas do pó criptografador, pode estar por trás dos ataques.

No entanto, no fim, essas versões estavam incorretas, como um novo ransomware chamado ESXiArgs parece estar por trás dos ataques.

A publicação Computador bipando relatórios que as vítimas dos atacantes estão se comunicando ativamente e pedindo ajuda em seu fóruns. Com base nos dados coletados, a maioria das organizações afetadas usou servidores ESXi alugados de provedores de nuvem.

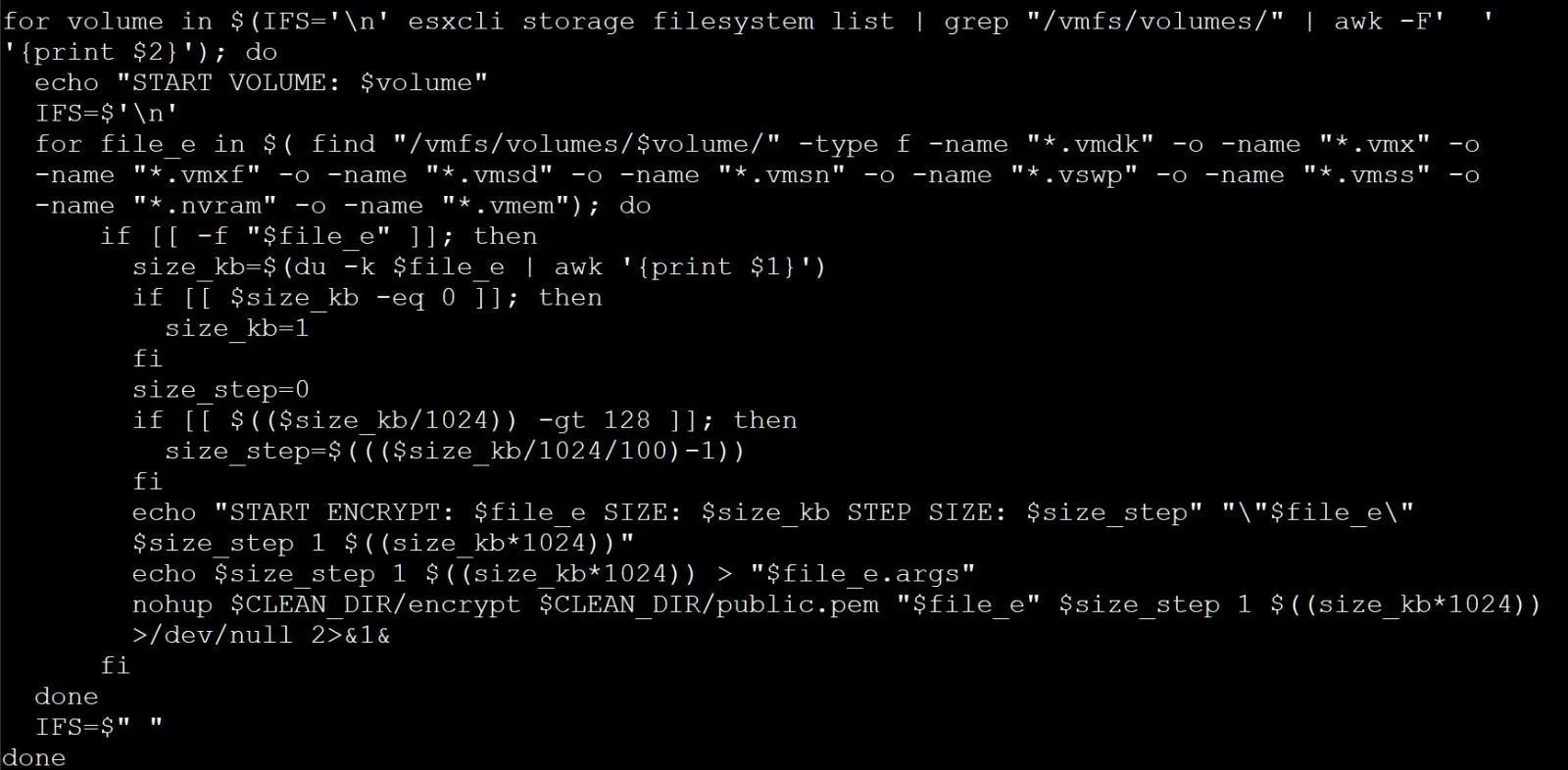

O ransomware criptografa .vmxf, .vmx, .vmdk, .arquivos vmsd e .nvram em servidores comprometidos e cria um arquivo .args com metadados para cada documento criptografado (provavelmente necessário para descriptografia).

Embora os operadores de malware afirmem que roubam dados antes da criptografia, as vítimas negam esta informação: de acordo com as estatísticas de tráfego das vítimas, nenhum sinal de roubo de dados foi encontrado.

Uma análise do malware, conduzido por especialista em segurança da informação Michael Gillespie de Ransomware de identificação, mostra que, infelizmente, o ransomware não tem “pontos fracos” óbvios que permitiriam às vítimas recuperar arquivos sem pagar resgate. Gillespie também observou que o malware usa o Sosemanuk algoritmo, que é bastante único e geralmente é usado apenas em ransomware baseado no código-fonte Babuk (Versão ESXi). O pesquisador acredita que os hackers podem ter modificado o código para usar RSA em vez da implementação Babuk Curve25519.

Embora as notas de resgate deixadas pelo ESXiArgs e pelo Cheerscrypt mencionados acima sejam muito semelhantes, o método de criptografia é diferente. Portanto, embora os especialistas não tenham certeza se o novo malware é algum tipo de variante do Cheerscrypt, ou se ambas as ameaças são simplesmente baseadas no código Babuk.

O provedor de nuvem francês OVH e o francês CERT foram os primeiros a relatar o incidente, já que a França hospeda a maioria dos servidores afetados. Por exemplo, de acordo com Censys dados (pesquisa do arquivo da nota de resgate), sobre 3,200 servidores estão atualmente criptografados, e cerca de um terço deles estão localizados na França.