“Etirial: Ecos de outrora” foi vítima de um ataque de ransomware na última sexta-feira. O ataque atingiu 17,000 contas de jogadores, limpando-os – um resultado ainda invisível de um ataque de ransomware.

Servidor principal criptografado por ransomware “Etirial: Ecos de outrora”

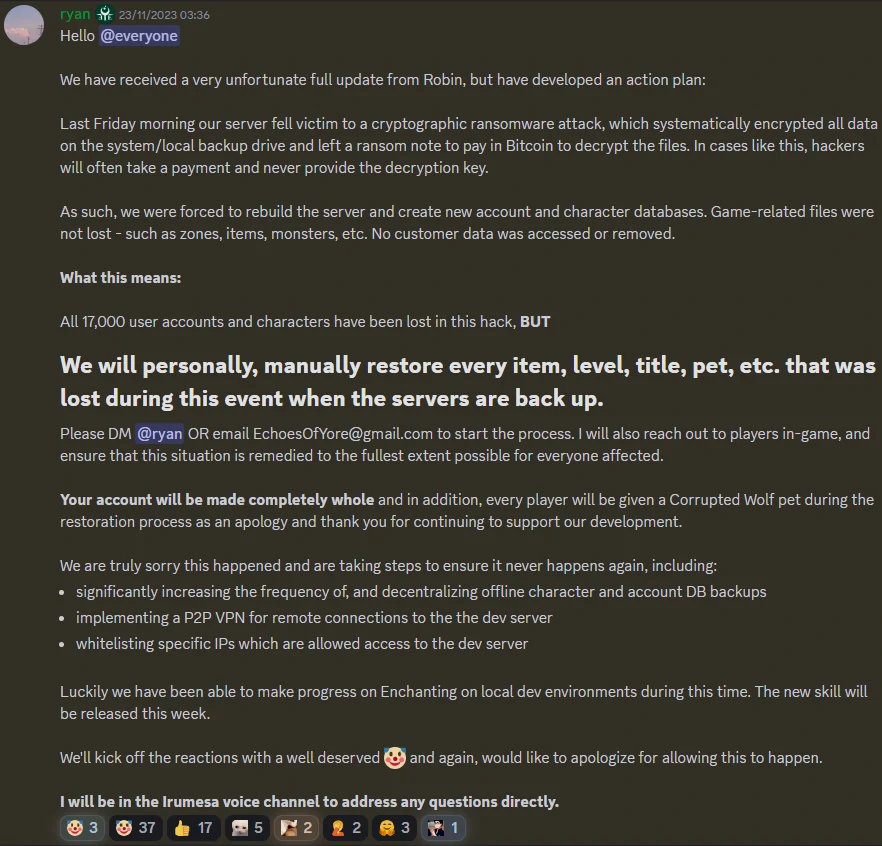

Em outubro 19, 2023, atores de ransomware atacados com sucesso o servidor principal do Ethyrial: Jogo Ecos de Yore. Os atacantes criptografou todos os dados, incluindo unidades de backup locais – como geralmente acontece no curso de ataques de ransomware. Eles também deixaram uma nota de resgate exigindo pagamento em Bitcoin por uma chave de descriptografia.

O que é incomum, porém, é o profundo impacto em todos 17,000 contas de jogadores, resultando na perda de bancos de dados de contas e personagens. No entanto, arquivos relacionados ao jogo, como zonas, Unid, monstros, etc., não estavam perdidos. Além disso, nenhum dado do cliente foi acessado ou removido – o que é definitivamente um sinal positivo para desenvolvedores e usuários.

A lenda diz que pagar o resgate não garante a devolução dos arquivos. Então, confrontado com o dilema de confiar nos atacantes, os desenvolvedores optaram por não negociar com eles. Em vez de, Gellyberry Studios se comprometeu a restaurar manualmente todas as informações perdidas. Para expressar gratidão pela aceitação e apoio dos jogadores, os usuários afetados receberão seus itens e progredirão de volta, junto com um prêmio “bicho de estimação”.

Mitigação

Esta não é a primeira vez que um editor de jogos é alvo de ataques de ransomware. No entanto, eles geralmente impactam a empresa e não os jogadores. Tem sido uma jornada difícil para Gellyberry Studios. O desenvolvedor descreveu as medidas de segurança que implementará para evitar incidentes futuros à luz do ataque. Esses incluem:

- Maior frequência de backups de banco de dados de contas offline. Esta solução reduzirá o impacto potencial de quaisquer ataques futuros. Então, em caso de quaisquer violações de segurança, as contas dos jogadores e o progresso podem ser restaurados imediatamente, e o efeito de tais incidentes pode ser minimizado.

- Implementação de uma VPN P2P para todos os acessos remotos ao servidor de desenvolvimento. VPN P2P estabelece uma conexão segura entre dois ou mais dispositivos sem um servidor central. Esta é uma solução razoável, que fornece rede segura e proteção adicional contra tentativas de acesso não autorizado. Eleva a postura geral de segurança do ambiente de desenvolvimento.

- Restrição de acesso a um intervalo específico de endereços IP. Ao restringir o acesso ao servidor de desenvolvimento dentro de um intervalo de endereços IP específico garante que apenas endereços IP designados. Ao implementar esta restrição, o estúdio reduz a superfície de ataque e fortalece a defesa contra possíveis ameaças externas que buscam entrada não autorizada na infraestrutura do servidor.

Embora os servidores do jogo estejam atualmente disponíveis, os usuários são solicitados para criar uma nova conta ao fazer login. O desenvolvedor pede aos jogadores que enviem um e-mail para [email protected] para restaurar o progresso do jogo. Será interessante ver como a equipe independente sai do outro lado desse ataque e se a maioria deles ou não 17,000 contas afetadas retornarão.