O grupo Evil Corp passou a usar o ransomware LockBit para evitar sanções impostas anteriormente pelo Escritório de Controle de Ativos Estrangeiros do Departamento do Tesouro dos EUA (OFAC).

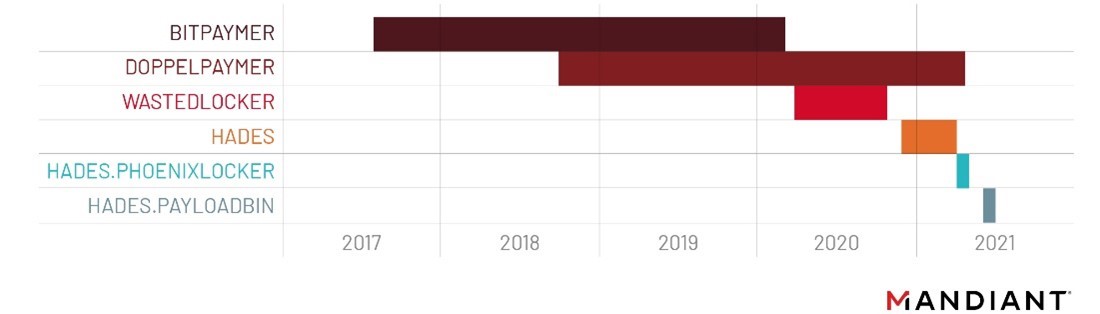

Deixe-me lembrá-lo disso Corpo do Mal existe desde pelo menos 2007, mas no início os hackers agiram com mais frequência como parceiros de outros grupos. Só mais tarde a Evil Corp começou a se concentrar em seus próprios ataques, criando o conhecido Trojan bancário Dridex. Ao longo do tempo, quando se tornou um ransomware, ataques se tornaram mais lucrativos, e a Evil Corp lançou seu próprio BitPaymer ransomware, entregá-lo às vítimas’ máquinas via Dridex. Este último evoluiu gradualmente de um banqueiro comum para uma ferramenta complexa e multifuncional.

Tudo isso levou ao fato de que em 2019 as autoridades dos EUA apresentaram acusações contra dois russos Quem, de acordo com policiais, estavam por trás do desenvolvimento do malware Dridex e outras operações maliciosas. Também, as autoridades dos EUA impuseram sanções 24 organizações e indivíduos associados à Evil Corp e aos suspeitos mencionados. Como resultado, as empresas negociadoras, que geralmente negociam com extorsionistas para pagar um resgate e descriptografar os dados, recusou-se a “trabalhar” com a Evil Corp para evitar multas e ações judiciais do Departamento do Tesouro dos EUA. E ficou muito mais difícil para as próprias vítimas pagarem o resgate.

Depois disso, em junho 2020, Evil Corp passou a usar o Desperdiçado malware, em 2021 o Hades ransomware apareceu (uma versão de 64 bits do WastedLocker, atualizado com ofuscação de código adicional e uma série de funções), e então o grupo já realizou vários “rebrands” e personificado para o Bin de carga útil agrupamento e usou outro ransomware: Arara e Fénix.

Agora, Mandiant analistas notaram que os criminosos fizeram uma nova tentativa de se distanciar das ferramentas de hacking conhecidas pelos especialistas para que suas vítimas possam pagar resgates sem violar OFAC regras.

O cluster de atividades, que Mandiant rastreia como UNC2165, anteriormente implantando o ransomware Hades e associado à Evil Corp, é agora “parceria” com os desenvolvedores do Bloqueio ransomware.

Supõe-se que as novas táticas permitirão que os hackers gastem o tempo economizado no desenvolvimento de seu próprio malware para expandir as operações.

Os especialistas também oferecem outra teoria: é provável que a transição para ferramentas maliciosas de outras pessoas ajude a Evil Corp a liberar recursos próprios suficientes para desenvolver um novo ransomware do zero, o que pode posteriormente complicar seriamente o rastreamento das novas operações do grupo de hackers.