Um especialista independente conhecido como Remy descobriu que os domínios da Microsoft não estavam protegidos contra bitsquatting e tráfego interceptado do windows.com.

O especialista conduziu seus experimentos usando o exemplo do domínio windows.com, que pode virar, por exemplo, em windnws.com ou windo7s.com no caso de uma pequena mudança.

O termo Ocupação de bits refere-se a um tipo de ciberespeculação que sugere o uso de diferentes variações de domínios legítimos (geralmente 1 um pouco diferente do original).

O uso de domínios bitquatted geralmente acontece automaticamente quando uma consulta DNS é feita no computador no qual ocorreu a inversão de bits..

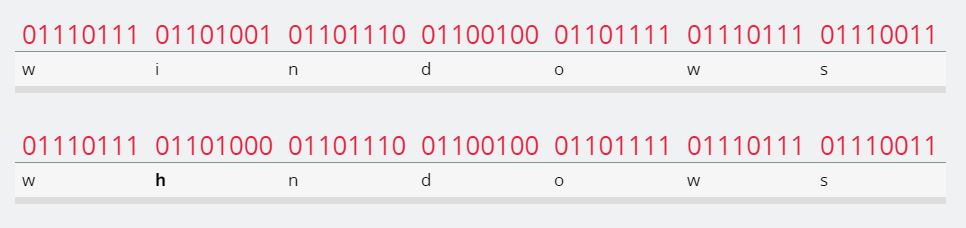

A base desta pesquisa baseia-se no fato de que todas as informações são essencialmente zeros e uns., e o mesmo vale para domínios. Como você sabe, bits podem virar (0 torna-se em 1 ou vice-versa), respondendo à radiação cósmica, flutuações no poder, temperatura, e assim por diante. Além disso, em a 2010 estudar, já foi constatado que em um computador com 4 GB de RAM existe um 96% chance de virar o bit em três dias.

Como resultado, Remy compilou uma lista de domínios que podem se formar devido a bits invertidos. Ele encontrou 32 nomes de domínio válidos, 14 dos quais não estavam registrados e estavam disponíveis para aquisição.

Domínios adquiridos por Rami:

- windnws. com

- windo7s. com

- windkws. com

- windmws. com

- winlows. com

- windgws. com

- wildows. com

- wintows. com

- wijdows.com

- wiodows. com

- wifdows.com

- whndows. com

- wkndows.com

- www.wmndows.com

Talvez este problema possa parecer puramente teórico, mas os especialistas em segurança da informação relataram repetidamente sobre o sucesso da aplicação prática de tais ataques. Por exemplo, no Chapéu Preto 2011, houve uma palestra intitulada “Sequestro de DNS sem exploração”, em que o pesquisador falou sobre como capturou 31 variantes para oito domínios legítimos de diversas organizações. E em média, contou 3434 consultas diárias de DNS para esses domínios.

Agora Remy fez o mesmo com windows.com. Além do tráfego destinado ao windows.com, o pesquisador conseguiu interceptar o tráfego UDP destinado a time.windows.com e o tráfego TCP destinado a vários serviços da Microsoft, incluindo serviços de notificação push do Windows (WNS) e SkyDrive (anteriormente OneDrive).

A pesquisadora escreve que a possibilidade de beatsquatting é um sinal muito preocupante porque, desta maneira, os invasores podem criar muitos problemas para a segurança dos aplicativos.

Além do tráfego gerado pelos bits invertidos, Remy descobriu que muitas solicitações pareciam vir de usuários que inseriram nomes de domínio incorretamente. No entanto, não é possível entender exatamente qual a porcentagem de solicitações originadas de erros de digitação:

O especialista oferece várias maneiras de se defender contra ataques de bitquatting. Por exemplo, empresas podem registrar domínios que podem ser usados para bitquatting. Este é o caso mais frequentemente. Por exemplo, time.apple.com está protegido contra tais ataques, ao contrário de time.windows.com. Rami também menciona memória ECC, o que pode ajudar a proteger computadores e dispositivos móveis contra o problema de bit flip.

Representantes da Microsoft disse à mídia que eles são “ciente das técnicas de engenharia social que podem ser usadas para direcionar os clientes a sites maliciosos” e aconselhou os usuários a “tenha cuidado ao seguir links, abrindo arquivos desconhecidos, ou aceitar transferências de arquivos.”

Deixe-me lembrá-lo que recentemente o especialista contou como ele invadiu uma usina nuclear.