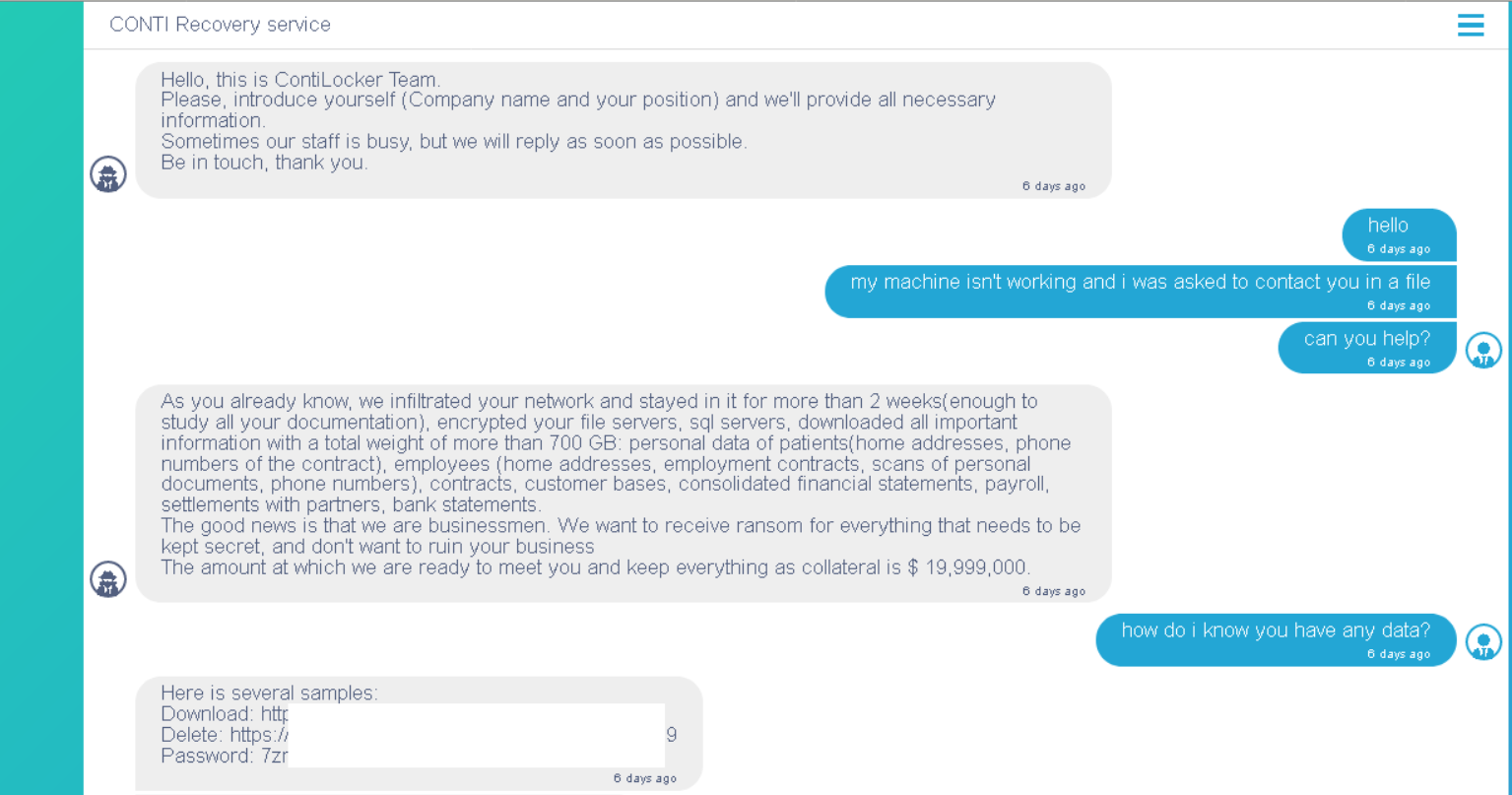

Análise de mais de 40 os bate-papos com as vítimas permitiram que os especialistas descobrissem alguns detalhes interessantes sobre a estrutura interna e o estilo de negociação. Os grupos de ransomware Conti e Hive estiveram muito ativos no último trimestre, e o número de suas vítimas cresceu bastante.

Sobre os grupos de ransomware Conti e Hive

Esses dois grupos são muito diferentes em sua história e na “fama” que conquistaram na comunidade de segurança cibernética. Vamos começar com o mais antigo. Contas de ransomware foi observado pela primeira vez em 2020 – um ano bastante típico para a maioria dos grupos de ransomware novatos. No entanto, muitos já deixaram de existir – por fusão, reorganização em outros grupos e até mesmo invasão por autoridades executivas. Conti evita com sucesso encontrar-se com homens uniformizados, geralmente por causa de sua localização – Rússia. Esta característica não é axiomática, mas muitos fatos indiretos apontam para isso. O grupo Conti é amplamente conhecido por grandes resgates – $850,000 na média, distribuidores nojentos que se recusam a desistir da chave de descriptografia, e ignorância das regras de “hacking ético” aceitas pela maioria dos grandes grupos de ransomware.

A gangue do Hive é mais jovem – sua atividade foi observada pela primeira vez em agosto 2021. Eles atingiram seu pico de atividade em novembro, com 429 ataca fora 1264 no total (a partir de fevereiro 2022). Vale ressaltar que os programas que eles usam em seus ataques são bastante avançados – eles podem trabalhar livremente no Windows, bem como em sistemas *NIX. Este último é um grande trunfo contra as empresas que usam distribuições Linux continuamente e ignoram quaisquer medidas de segurança cibernética para computadores na rede.. O mesmo que Conti, O grupo de ransomware Hive ataca as empresas da “lista branca” sem nenhuma pista dos acordos. Havia 125 ataques a instituições de saúde, 38 na educação, e 8 – sobre organizações governamentais registradas em 2021.

Além das diferentes histórias, grupos têm alguns elementos em comum. Como você já pode ver, eles ignoram a proibição tácita de atacar instituições de saúde e governamentais. Além disso, ambos os grupos praticam a chamada técnica de dupla extorsão. É o caso quando criminosos pedem um resgate separado para descriptografar os dados e manter os arquivos roubados inéditos.. No total, esses grupos criam quase 30% de todos os ataques de ransomware durante o último 4 meses.

Análise dos grupos Conti e Hive’ conversas

Observar qualquer conversa pode revelar detalhes interessantes não apenas sobre a pessoa que estava falando, mas também sobre as políticas gerais. A outra coisa que estes grupos partilham é que ambos estão a diminuir a soma exigida com bastante facilidade.. No entanto, os outros aspectos de suas palestras diferem muito.

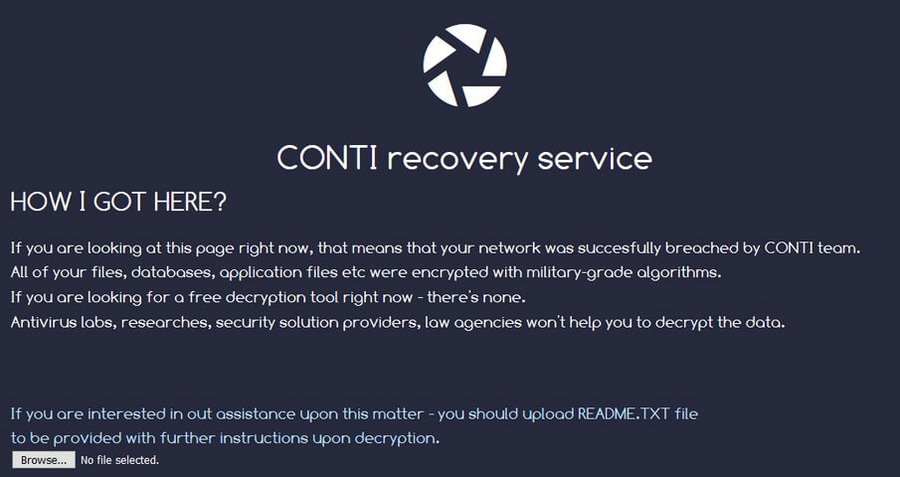

Conti atua como profissional – sem palavras de sobra, sem texto excessivo

Os operadores do grupo Conti às vezes até praticam técnicas de tripla extorsão. O terceiro objeto para pedir o resgate são as perdas de reputação. Os cibercriminosos pressionam as vítimas para forçá-las a pagar todos os três. De outra forma, eles publicarão as informações sobre as violações de segurança na empresa. É por isso, exatamente, o resgate médio do grupo Conti é tão grande. No entanto, também há um momento agradável – eles oferecem às vítimas um “suporte de TI”, com um relatório detalhado sobre as vulnerabilidades utilizadas no ataque e orientações detalhadas sobre como evitar novos ataques. Os operadores Conti também nunca defendem estritamente os prazos de pagamento, oferecendo à empresa a escolha de quando e como pagará. Gangsters deste grupo são oportunistas, tentar obter pelo menos um pagamento em vez de não receber nada. Geral, Operadores do grupo Conti atuam de forma formalizada – com respostas padronizadas e despersonalização do agente.1

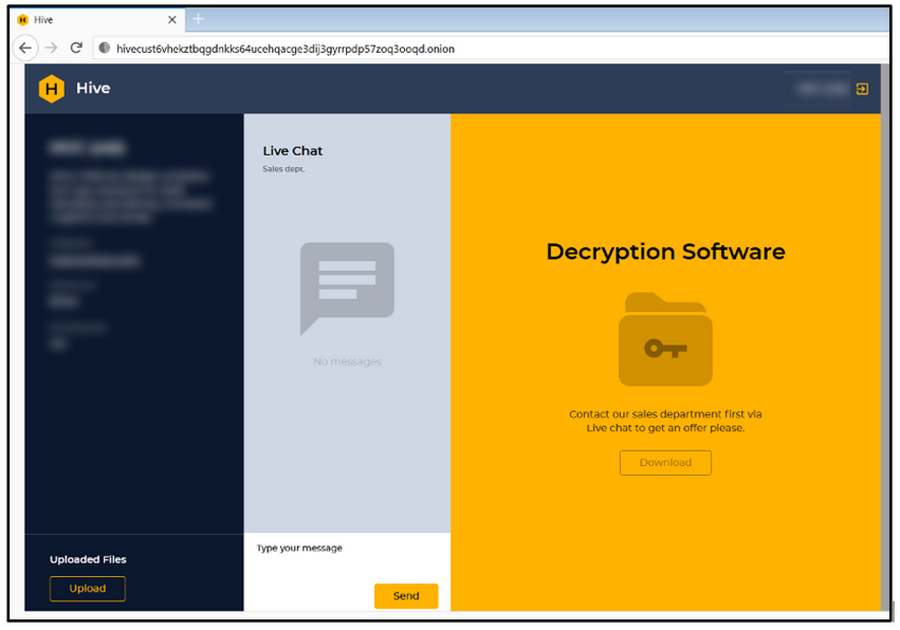

O grupo Hive prefere um ambiente informal, conversa não formalizada

Grupo colmeia, por outro lado, tem uma abordagem muito mais linear para as conversas. Apesar de estar aberto a negociações sobre a diminuição do valor do resgate exatamente após o ataque, eles aumentam rapidamente o pedido após o término do prazo designado. Vale ressaltar também que o módulo de cifragem utilizado pelo grupo Hive visa a velocidade de criptografia. Simultaneamente, a confiabilidade deste sistema diminui significativamente. Portanto, os erros na criptografia podem ser usados para recuperar a chave mestra. Essa chave se adapta a todos os dispositivos das corporações que o ransomware tocou. Provavelmente, eles desejam assustar as vítimas com uma quantia maior é ditado por essa falha.

Outra coisa que os analistas notaram sobre o grupo Hive é que eles não seguiram nenhum tipo de procedimento padrão. Eles conversam com as vítimas como se fossem apenas seus amigos, sem uma política direta sobre respostas e perguntas. Os operadores do Hive descobrem livremente os detalhes sobre seu kit de ferramentas de ransomware – métodos de criptografia, formas de injeção – eles não mantêm isso em segredo. Isso é uma política consciente, ou apenas uma imprudência das pessoas que trabalham neste grupo – Ninguém pode dizer com certeza. Mas isto parece muito menos profissional do que a abordagem que o grupo Conti utiliza.

- A revisão detalhada das conversas do grupo Cisco Talos.