Especialistas da Universidade de York explicado como eles conseguiram detectar vulnerabilidades em gerenciadores de senhas populares. Bugs permitiam que malware roubasse credenciais de usuários.

Acontece que lá atrás 2017, pesquisadores analisaram cinco gerenciadores de senhas populares: Última passagem, Dashlane, Guardador, 1Senha e RoboForm. A análise ajudou a identificar quatro vulnerabilidades anteriormente desconhecidas, incluindo um que levou à divulgação de credenciais.

Portanto, o mais sério dos problemas detectados permitiu que o aplicativo malicioso se passasse por um programa legítimo e enganasse o gerenciador de senhas para que revelasse as credenciais armazenadas. Os especialistas não se arriscaram a falar sobre suas pesquisas antes, pois eles consideraram isso muito perigoso.

“O principal problema afetou os aplicativos Android 1Password e LastPass, que foram reconhecidos como vulneráveis a ataques de phishing, pois era muito estranho determinar quais credenciais salvas oferecer para preenchimento automático. Na verdade, um aplicativo malicioso pode fingir ser legítimo simplesmente usando um nome idêntico”, – escreva os especialistas.

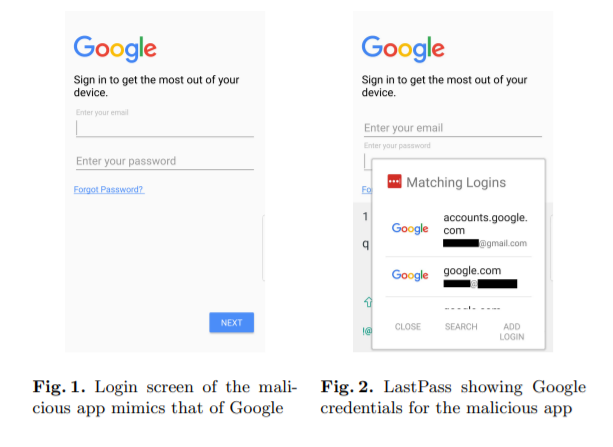

Então, os pesquisadores criaram um aplicativo PoC que atacou com sucesso o LastPass (e poderia fazer o mesmo com 1Password). Este aplicativo tinha uma tela de login projetada para imitar a tela de login oficial do Google, e, portanto, era difícil distinguir do real. Como resultado, LastPass oferecido para este preenchimento automático falso com credenciais do Google.

Ao mesmo tempo, especialistas observam que o ataque teve uma série de limitações óbvias: o aplicativo malicioso deve estar instalado no dispositivo da vítima, e a própria vítima deve usar gerenciadores de senhas vulneráveis e preenchimento automático, e também ter credenciais para o aplicativo de destino armazenado em armazenamento criptografado.

Outra vulnerabilidade que os pesquisadores encontraram em todos os gerenciadores de senhas listados acima (com exceção de 1Password) foi que eles não forneceram proteção suficiente para as credenciais copiadas para a área de transferência. Em particular, no Windows 10, as credenciais podem ser coladas da área de transferência em texto simples, mesmo se o computador estiver bloqueado. De acordo com os especialistas, para se proteger contra tais ataques, gerenciadores de senhas devem poder limpar automaticamente a área de transferência após um certo tempo.

Embora alguns gerenciadores de senhas permitam que os usuários protejam seu armazenamento de senhas com um código PIN de quatro dígitos, especialistas escrevem que os aplicativos RoboForm e Dashlane não tinham um contador do número de tentativas incorretas de inserir este código. Aquilo é, um invasor pode inserir sequencialmente dois códigos PIN, em seguida, remova o aplicativo da lista de usados recentemente e tente mais dois códigos PIN. Mesmo que um invasor insira códigos PIN manualmente, ele ainda pode pegar um código PIN em média 2.5 horas.

“Não automatizamos totalmente este ataque, mas acreditamos que no caso de um ataque automatizado, A recuperação do PIN levará significativamente menos tempo”, - especialistas escrevem

Os pesquisadores contataram os desenvolvedores dos gerenciadores de senhas testados em 2018. É relatado que cinco fornecedores responderam às suas solicitações e ouviram avisos, mas os patches não foram emitidos para todos os problemas detectados, já que muitas das vulnerabilidades encontradas receberam baixa prioridade.

Deixe-me lembrá-lo que o popular password meter services put Internet users at risk. Então, resta apenas lembrar as senhas, certo? )