Especialistas alertaram que uma exploração de duas vulnerabilidades de alto perfil no Microsoft Exchange, que são chamados coletivamente de ProxyNotShell, apareceu em domínio público.

Vulnerabilidades já foram usadas por hackers antes, mas agora pode haver mais ataques.

Inicialmente, ProxyNotShell problemas (CVE-2022-41040 e CVE-2022-41082) foram descobertos em setembro por analistas da empresa vietnamita GTSC. Deixe-me lembrá-lo de que os bugs afetaram Microsoft Servidor Exchange 2013, 2016 e 2019 e permitiu que invasores elevassem privilégios para executar o PowerShell no contexto do sistema, bem como obter execução remota de código em um servidor comprometido.

Como a Microsoft logo confirmou, hackers já exploraram esses problemas. Especialistas escreveram que pelo menos um grupo usou bugs contra cerca de 10 empresas em todo o mundo.

Deixe-me lembrá-lo de que também informamos que EUA e Reino Unido acusaram a China de ataques a servidores Microsoft Exchange.

O interesse no ProxyNotShell acabou sendo tão grande que os especialistas mantiveram em segredo quase todos os detalhes técnicos das vulnerabilidades. (para que ainda mais invasores não os explorem). No entanto, os golpistas não deixaram de aproveitar essa situação e começaram a vender explorações falsas para ProxyNotShell on-line.

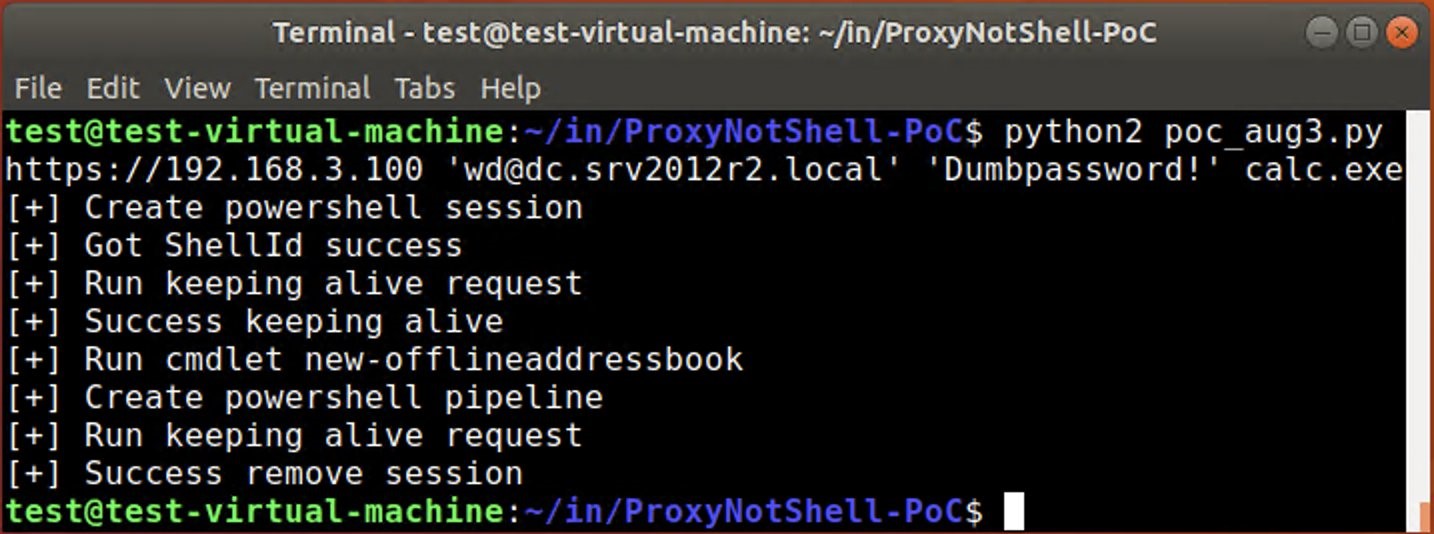

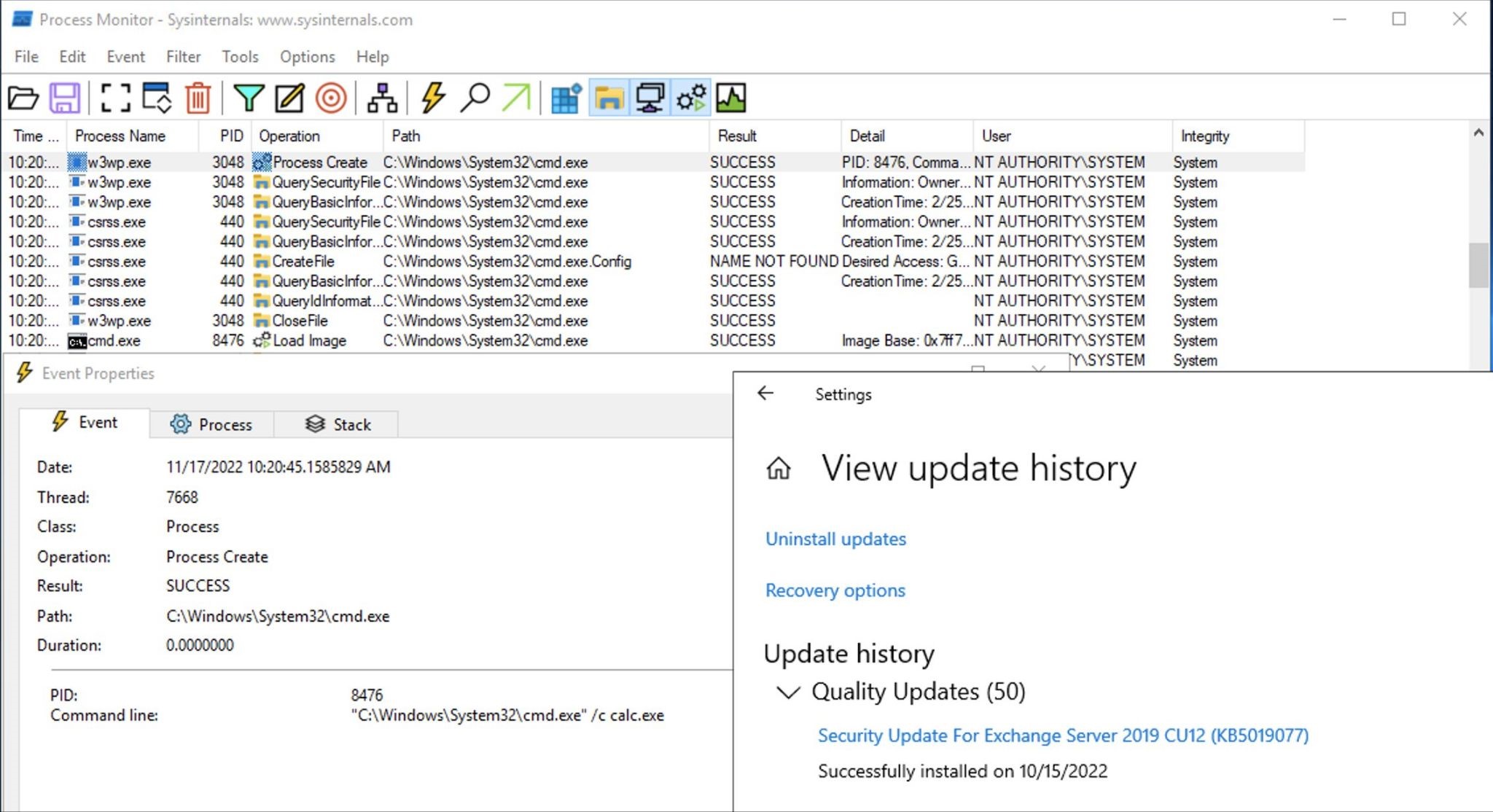

Agora, depois que as vulnerabilidades foram finalmente corrigidas (com o lançamento do Atualizações de novembro), o pesquisador de segurança da informação conhecido pelo apelido Jangggg publicou um Exploração PoC que os invasores usaram para atacar servidores Exchange de domínio público.

A autenticidade e operacionalidade desta exploração já foram confirmadas por um conhecido especialista e analista de segurança da informação da ANALIGÊNCIA, Will Dormann. Ele disse que a exploração funciona contra sistemas que executam o Exchange Server 2016 e 2019, mas o código precisa de algum trabalho antes dos ataques ao Exchange Server 2013.

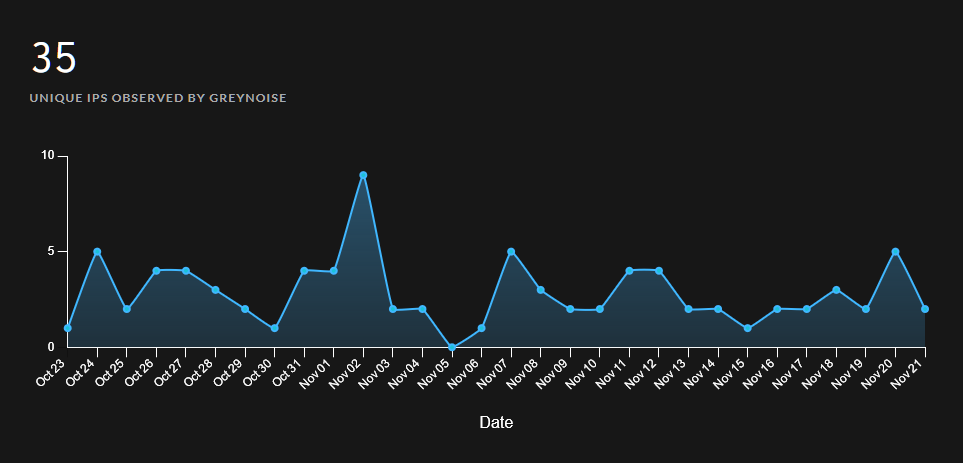

Segundo pesquisadores da Ruído cinza, que acompanham o uso do ProxyNotShell desde o final de setembro, as vulnerabilidades ainda estão sendo atacadas, e pode haver mais deles após a publicação da exploração.

Deixe-me lembrá-lo de que os invasores usam bugs para implantar Helicóptero Chinês web shells em servidores comprometidos para ganhar uma posição no sistema, roubar dados, e também organizar o movimento lateral nas redes de vítimas.