Hackers publicaram na rede uma exploração para uma vulnerabilidade de dia zero que é usada ativamente no console de administração GoAnywhere MFT. Fortra, a empresa por trás do GoAnywhere MFT, foi forçado a lançar um patch de emergência para corrigir esse bug.

Deixe-me lembrá-lo de que também informamos que Explorações para vulnerabilidades em três populares WordPress Plugins apareceram na rede, e também isso Milhares de GitHub Repositórios espalham malware disfarçado de exploits.

A mídia também escreveu que Exploração PoC para PlayStation 5 Apareceu, mas funciona apenas em 30% de casos.

Vá para qualquer lugar MFT é uma ferramenta de transferência de arquivos projetada para ajudar as organizações a compartilhar arquivos com segurança com parceiros e manter trilhas de auditoria de quem acessou arquivos compartilhados. Por trás de sua criação está Fortra (anteriormente conhecido como Sistemas de Ajuda), que também desenvolve o conhecido e amplamente utilizado Golpe de Cobalto ferramenta, voltado para pentesters e Equipa vermelha, e focado na operação e pós-operação.

No final da semana passada, conhecido jornalista de segurança da informação Brian Krebs avisou em seu Mastodonte que os desenvolvedores do Fortra descobriram uma exploração RCE e ataques ao GoAnywhere MFT, após o que eles foram forçados a desativar temporariamente seu serviço SaaS.

Ao mesmo tempo, o anúncio oficial da empresa afirmou que a exploração da vulnerabilidade requer acesso ao console administrativo, que em condições normais não deveriam ser acessíveis através da Internet. No entanto, Shodan detecta sobre 1000 instâncias GoAnywhere disponíveis na Internet (embora apenas cerca 140 instalações foram vistas em portos 8000 e 8001, quais são os padrões usados pelo console de administração afetado).

A empresa relatado (o acesso ao boletim só é possível para clientes com conta) que a vulnerabilidade já está sendo usada em ataques. Fortra listou indicadores de comprometimento para clientes potencialmente afetados, incluindo um rastreamento de pilha específico que deve aparecer nos logs do sistema comprometido.

No entanto, não havia solução naquele momento, e os desenvolvedores ofereceram aos usuários outras maneiras de reduzir riscos. Em particular, o boletim de segurança continha as seguintes instruções:

- no sistema de arquivos onde o GoAnywhere MFT está instalado, edite o arquivo [diretório_de_instalação]/adminroot/WEB_INF/web.xml;

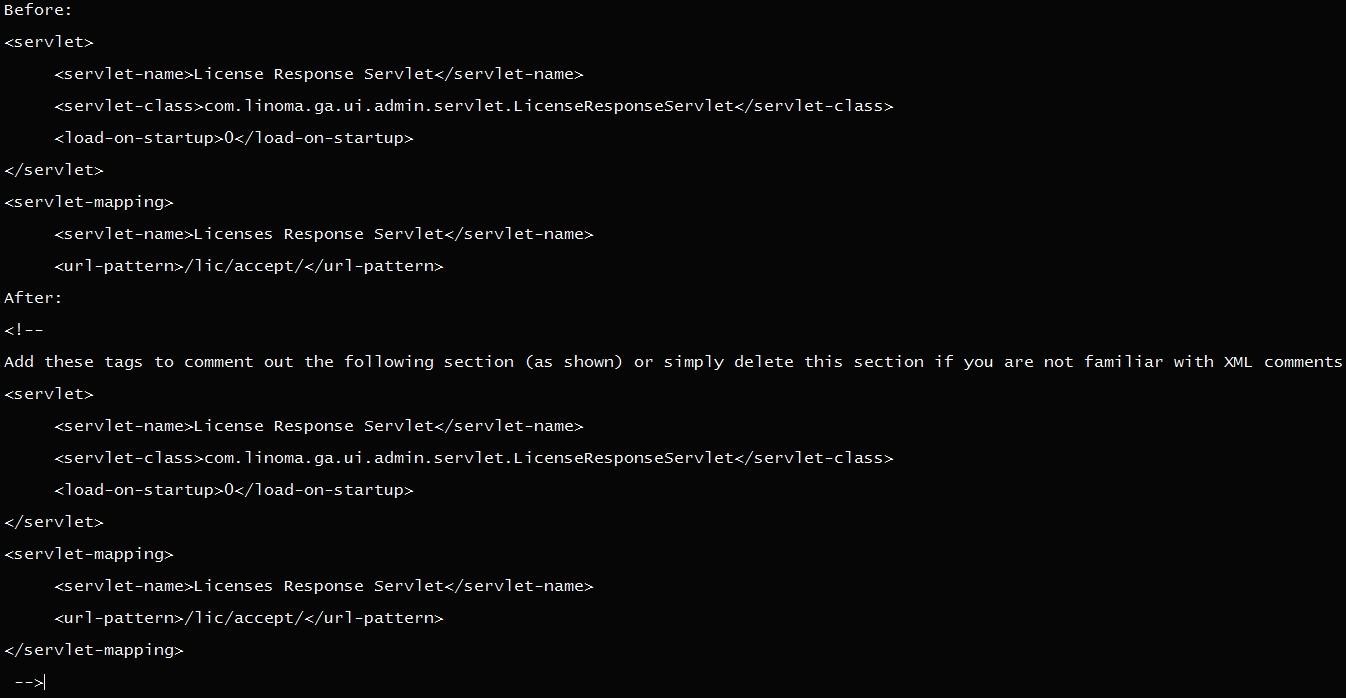

- encontrar e remover (remover ou comentar) a configuração do servlet e os mapeamentos do servlet conforme mostrado na captura de tela abaixo;

- reinicie o GoAnywhere MFT.

Apenas alguns dias depois, na segunda-feira, investigador Florian Hauser da empresa de consultoria de segurança Código Branco divulgou os detalhes técnicos da vulnerabilidade no GoAnywhere MFT e no Código de exploração PoC. De acordo com ele, o problema permitiu a execução remota de código em servidores GoAnywhere MFT vulneráveis sem autenticação.

Hoje, em fevereiro 7, 2023, Fortra finalmente lançou um patch de emergência por esta 0-dia vulnerabilidade (7.1.2) e instou todos os clientes a instalá-lo o mais rápido possível. A empresa enfatizou que “clientes que utilizam o portal de administração disponível na Internet” deve cuidar da instalação especialmente urgente da correção.