Especialistas da empresa Cyble descobriram vários sites adultos falsos que distribuem ransomware. No entanto, uma análise detalhada mostrou que este malware não criptografa dados, mas destrói deliberadamente as informações de suas vítimas.

Leia também nosso artigo sobre Métodos que os hackers usam para infectar você com ransomware.

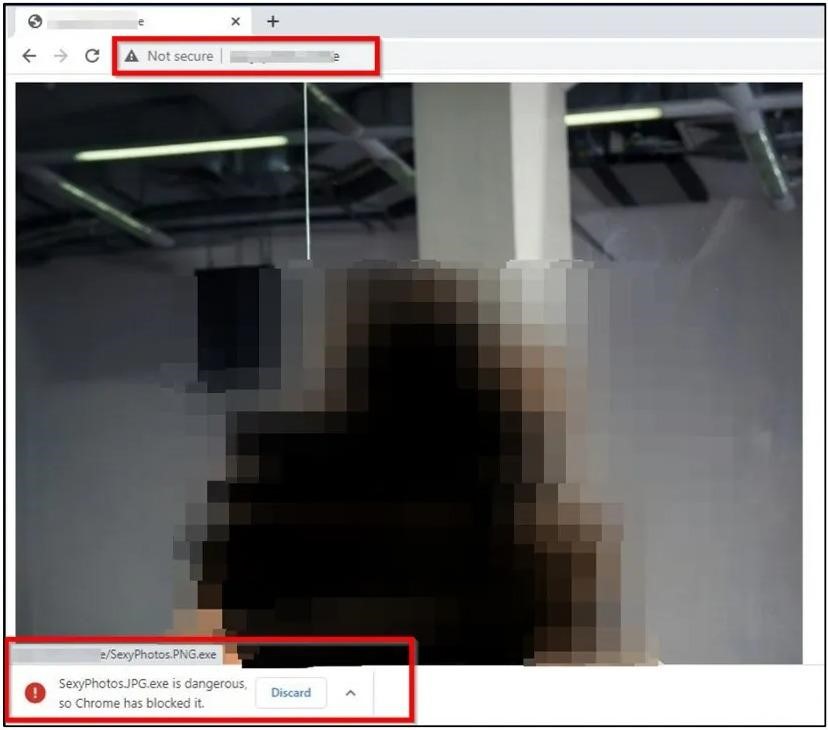

Não se sabe exatamente como os operadores desta campanha publicitaram os seus sites, mas todos eles usam nomes de host associados a fotos eróticas: garotas nuas.mywire[.]organização, fotos sexy.kozow[.]com e foto sexy[.]on-line.

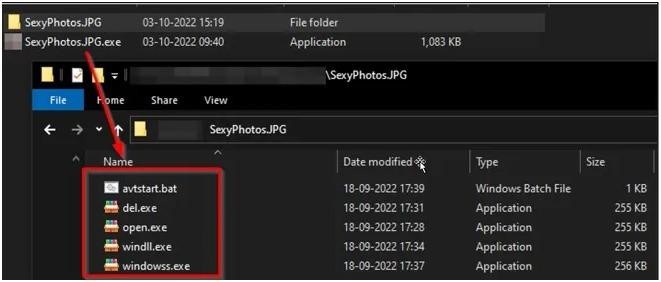

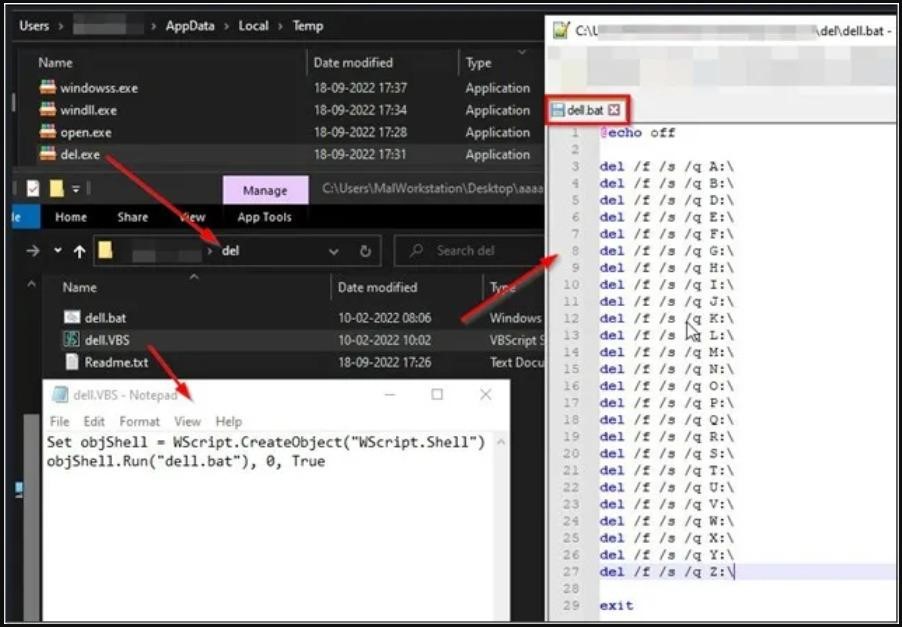

Os pesquisadores dizem que nesses sites, os visitantes são automaticamente solicitados a baixar um arquivo executável chamado SexyPhotos.JPG.exe, que se disfarça como uma imagem JPG. Se o usuário tentar abri-lo aceitando a imagem, o falso ransomware implantará quatro arquivos executáveis (del.exe, abrir.exe, windll.exe, e windowss.exe) no sistema, assim como o inicialização.bat arquivo no diretório% temp%, e então execute-os.

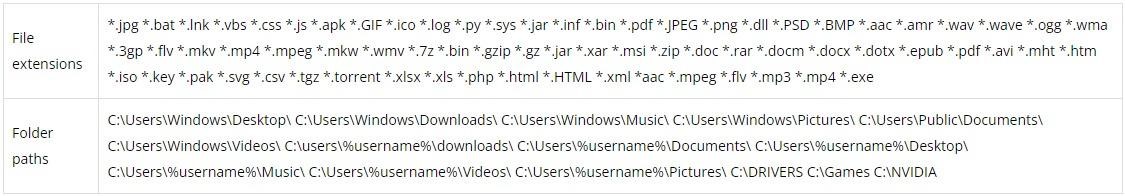

O arquivo em lote adere ao sistema copiando todos os quatro arquivos executáveis para a pasta de inicialização do Windows. O arquivo windowss.exe é então executado, descartando três arquivos adicionais no sistema, incluindo windows.bat, que renomeia os arquivos da vítima. Os tipos de arquivos e pastas que o malware visa podem ser vistos abaixo.

Deixe-me lembrá-lo de que também escrevemos sobre Alerta de vírus pornográfico de Microsoft.

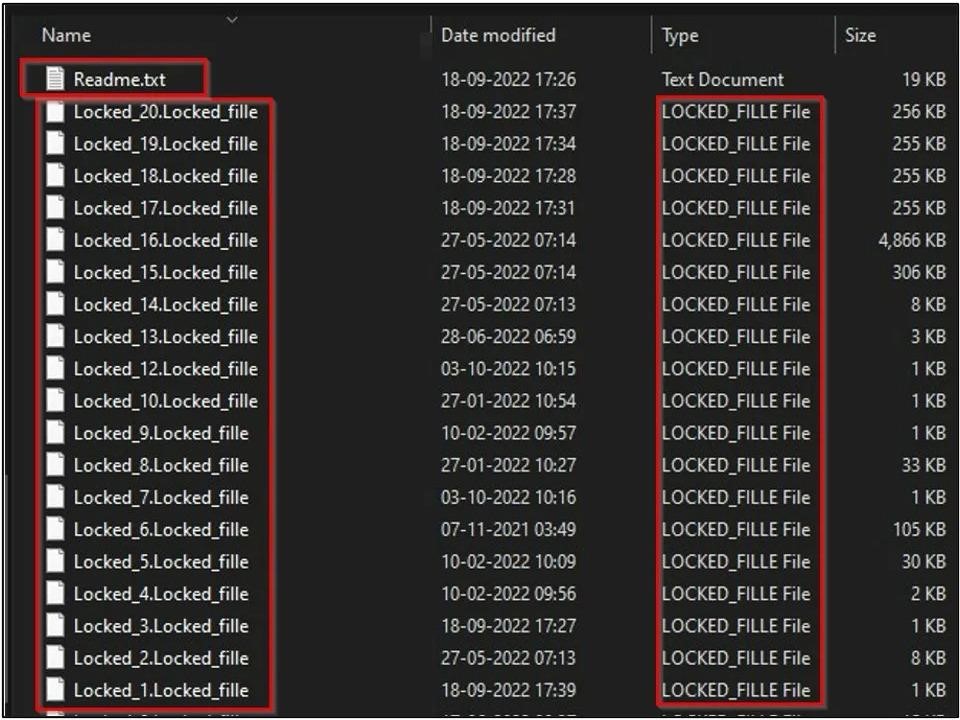

Como resultado, os arquivos do usuário são renomeados de acordo com um único modelo, por exemplo, Bloqueio_1.menina, Lock_2.menina, e assim por diante. Embora o conteúdo dos arquivos afetados não seja modificado ou criptografado, não há como as vítimas descobrirem seus nomes originais.

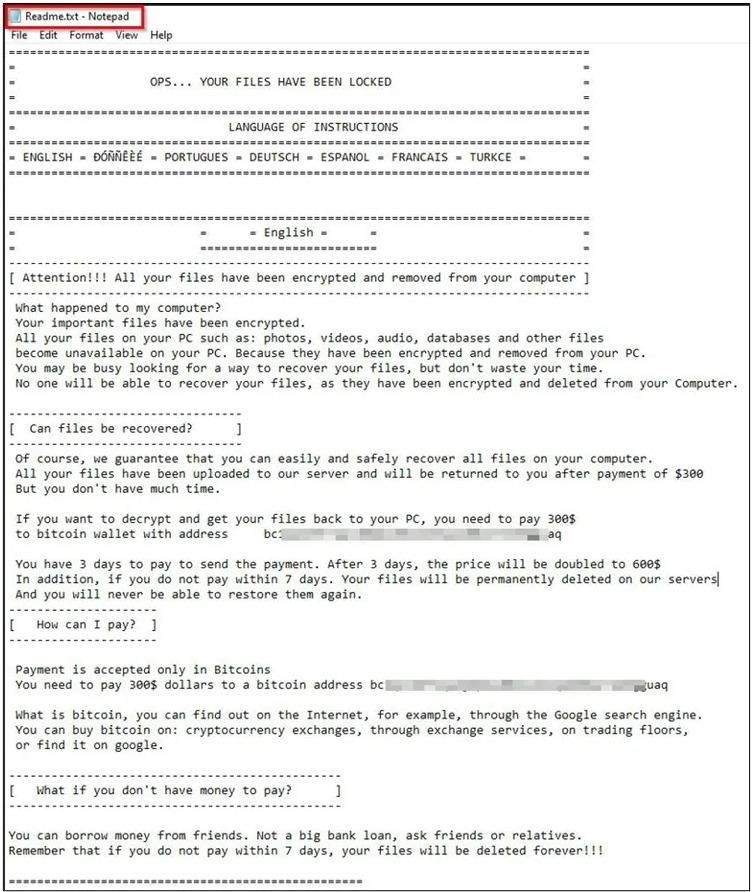

Junto com isso, notas de resgate (Arquivos leiame.txt) aparecer no sistema. Nesta mensagem, os atacantes exigem $300 em bitcoins por três dias, então ameaçar dobrar esse valor para $600 por sete dias, e, em seguida, exclua todos os arquivos da vítima do servidor.

Enquanto o pesquisadores explicam, não há criptografia de arquivos aqui (apenas sua renomeação). Portanto, é improvável que os autores deste malware tenham uma ferramenta de recuperação de dados. Afinal, o malware nem tenta preservar os nomes dos arquivos originais durante a infecção.

Pior, especialistas acreditam que tal corrupção deliberada de dados não é um acidente.

Aparentemente, o malware foi concebido precisamente como um limpador, aquilo é, destrói intencionalmente os dados de suas vítimas. O fato é que depois da criptografia falsa, o malware geralmente tenta executar o arquivo dell.exe, mas devido a um erro de nomenclatura (o que leva à exclusão do dell.exe), esta etapa não funciona como deveria. Se você corrigir o erro e executar o arquivo executável, todas as unidades do sistema de A a Z (exceto o C:\ dirigir) será excluído completamente.

Ciclo analistas observam que a única maneira possível de recuperar dados após um ataque desse malware é reverter o sistema operacional para um ponto de verificação anterior, já que o ransomware falso não exclui cópias de sombra.